八大开源恶意软件分析工具

恶意软件分析主要分为两大类:静态和动态。静态分析侧重于代码分析,不仅可以了解恶意软件能做什么,还可以揭示其开发者的未来意图(例如,当前未完成的功能)。动态分析主要查看恶意软件在运行时的行为(通常是在虚拟沙箱中)。动态分析能够揭示恶意软件的行为及其使用的检测绕过技术。

安全分析师使用恶意软件分析工具可完成以下任务:

- 识别隐藏的危害指标(IOC)。

- 提高IOC通知和警告的有效性。

- 根据严重程度对事件进行分类。

以下我们整理了八个比较流行的开源恶意软件分析工具,并附上了下载地址。

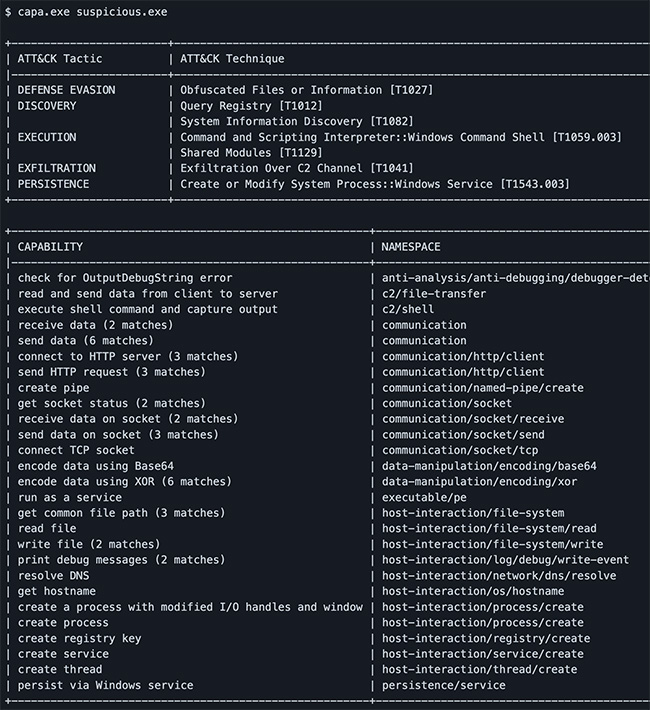

一、capa:自动识别恶意软件功能

capa可分析PE、ELF、NET模块或shellcode等可执行文件,分析恶意软件的功能。例如,该文件是否后门、是否安装服务或依赖HTTP进行通信。

下载地址:

https://github.com/mandiant/capa

二、FLARE混淆字符串解析器

FLARE混淆字符串解析器(FLOSS)使用高级静态分析技术自动对恶意软件二进制文件中的字符串进行去混淆处理。你可以像使用strings.exe一样使用它来增强对未知二进制文件的基本静态分析。

下载地址:

https://github.com/mandiant/flare-floss

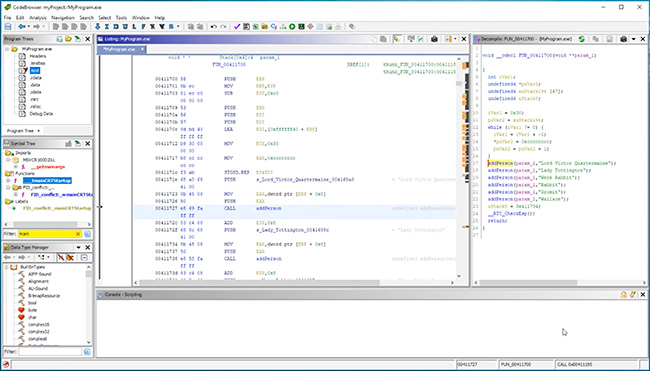

三、Ghidra软件逆向工程框架

Ghidra是由美国国家安全局研究所开发和维护的软件逆向工程(SRE)框架。该框架包括一套功能齐全的高端软件分析工具,使用户能够在包括Windows、macOS和Linux在内的各种平台上分析编译代码。功能包括反汇编、汇编、反编译、绘图和脚本,以及数百个其他功能。

下载地址:

https://github.com/NationalSecurityAgency/ghidra

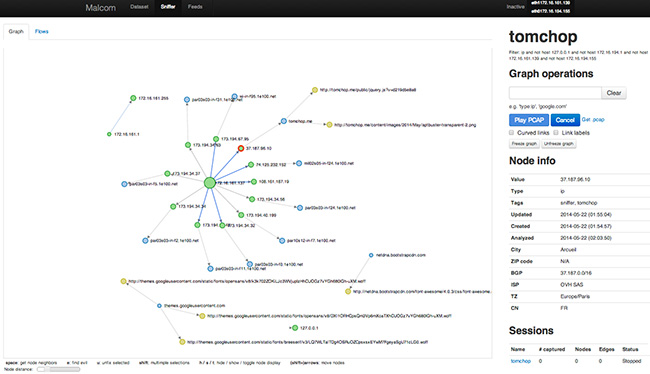

四、Malcom:恶意软件通信分析器

Malcom使用网络流量图示来分析系统的网络通信,并将它们与已知的恶意软件源进行交叉引用。这在分析某些恶意软件样本如何尝试与外界通信时非常方便。

下载地址:

https://github.com/tomchop/malcom

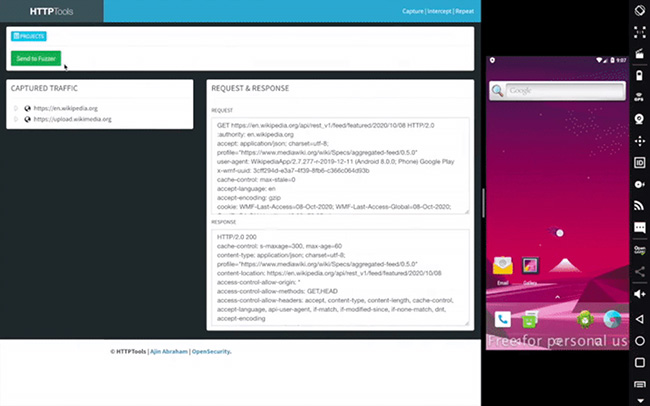

五、移动安全框架(MobSF)

MobSF是一种自动化、一体化的移动应用程序渗透测试、恶意软件分析和安全评估框架(支持Android/iOS/Windows),能够执行静态和动态分析。MobSF支持移动应用程序二进制文件(APK、XAPK、IPA和APPX)以及压缩源代码,并提供REST API与CI/CD或DevSecOps管道无缝集成。动态分析器可执行运行时安全评估和交互式仪器测试。

下载地址:

https://github.com/MobSF/Mobile-Security-Framework-MobSF

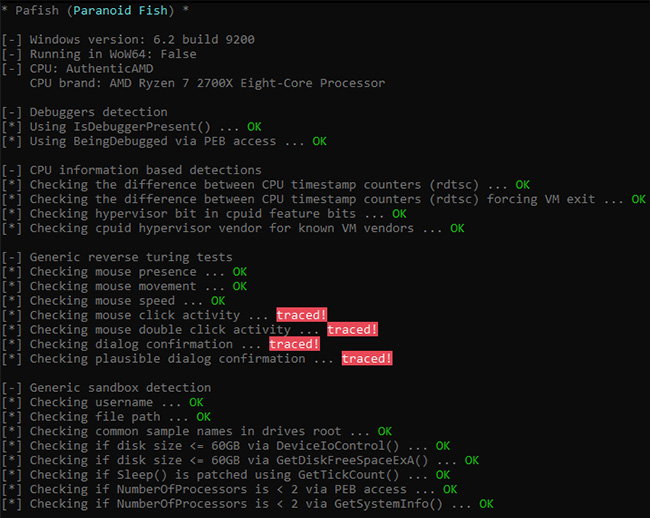

六、Pafish:测试工具

Pafish使用与恶意软件家族相同的方式来检测虚拟机和恶意软件分析环境。该项目是免费和开源的,所有反分析技术的代码都是公开的。

下载地址:

https://github.com/a0rtega/pafish

七、Radare2:类Unix的Libre逆向工程框架

Radare项目最初是一个简单的命令行十六进制编辑器,专注于取证。今天,Radare2是一个功能强大的低级命令行工具,支持脚本。它可以在本地或通过远程gdb服务器编辑本地硬盘驱动器上的文件、查看内核内存和调试程序。Radare2广泛的架构支持允许您分析、模拟、调试、修改和反汇编任何二进制文件。

下载地址:

https://github.com/radareorg/radare2

八、theZoo:实时恶意软件存储库

theZoo是实时恶意软件的存储库。该项目旨在提供一种快速简便的方法,以有组织的方式检索恶意软件样本和源代码,以期促进恶意软件研究。

下载地址: