荷兰政府将整体迁移到RPKI公钥基础设施

近日,荷兰政府宣布将在2024年底之前全面采用RPKI(资源公钥基础设施)标准来提升互联网路由安全性。

全球互联网是由众多独立管理的“自治系统”(AS)组成的网络,而BGP(边界网关协议)是将整个互联网组合起来的“胶水”。BGP协议是互联网系统进行路由信息传递的重要协议,但其安全性却一直令人担忧,外部攻击或人工配置错误等安全问题频发,给网络运营商和企业带来极大威胁。

BGP缺少内置的安全机制来保护交换的路由信息的完整性,或为播发的IP地址空间提供身份验证和授权,AS运营商必须隐式信任通过BGP交换的路由信息。因此,互联网容易受到虚假路由信息注入的影响,而这些信息无法通过网络客户端或服务器级别的安全措施来缓解。

有权访问BGP路由器的攻击者可以将欺诈性路由注入路由系统,这些路由可用于执行一系列攻击,包括:

- 通过流量黑洞或重定向的拒绝服务攻击(DoS)

- 窃听通信的冒充攻击

- 中间机器利用漏洞修改交换的数据,并破坏基于信誉的过滤系统

为了抵御日趋频繁和严重的互联网路由劫持事故,RPKI(资源公钥基础设施)应运而生。它通过签发和认证一种特定格式的x.509数字证书和数字签名,帮助路由器检验BGP消息的真实性,从而增强BGP协议的安全,避免互联网路由劫持。

荷兰政府率先整体过渡到RPKI

荷兰政府在上周的一项决定中通过决议,支持荷兰标准化论坛的建议:在2024年之前要求荷兰政府管理的所有现有和新增通信设备(ICT)都必须遵循RPKI标准。

RPKI证书集中存储并保持公开,允许来自世界任何地方的网络提供商验证互联网流量路由。

实施RPKI的网络可以确信互联网流量仅通过授权路径路由,从而消除了中间人或其他数据转移和拦截攻击的风险。

如果没有RPKI,互联网路由取决于网络运营商之间的“隐式信任”,运营商会广播各自所管理的IP前缀。但在这种模式下,如果运营商错误地广播了其所管理的IP前缀,则会收到原本不会通过其路径节点的流量。

除了性能影响(例如网络延迟、中断)之外,这种基于隐式信任的模型还为恶意BGP劫持打开了大门,允许流量拦截和监控,以及欺骗合法IP地址以进行垃圾邮件。下图是2008-2021年的一些重大BGP路由安全事件:

图片来源:安全内参

2022年俄乌战争期间,BGP路由安全问题集中爆发,不仅乌克兰国家银行和重要军事网站遭遇AS级别的DDoS攻击,乌克兰运营商的BGP状况频出,俄罗斯的国际互联网路由也因为西方网络运营商的制裁出现频频中断的情况。

俄乌战争不仅暴露了互联网基础设施(例如海底电缆)和基础协议的脆弱性,同时也让RPKI的普及再次成为业界关注的重点。

RPKI全球普及进度不容乐观

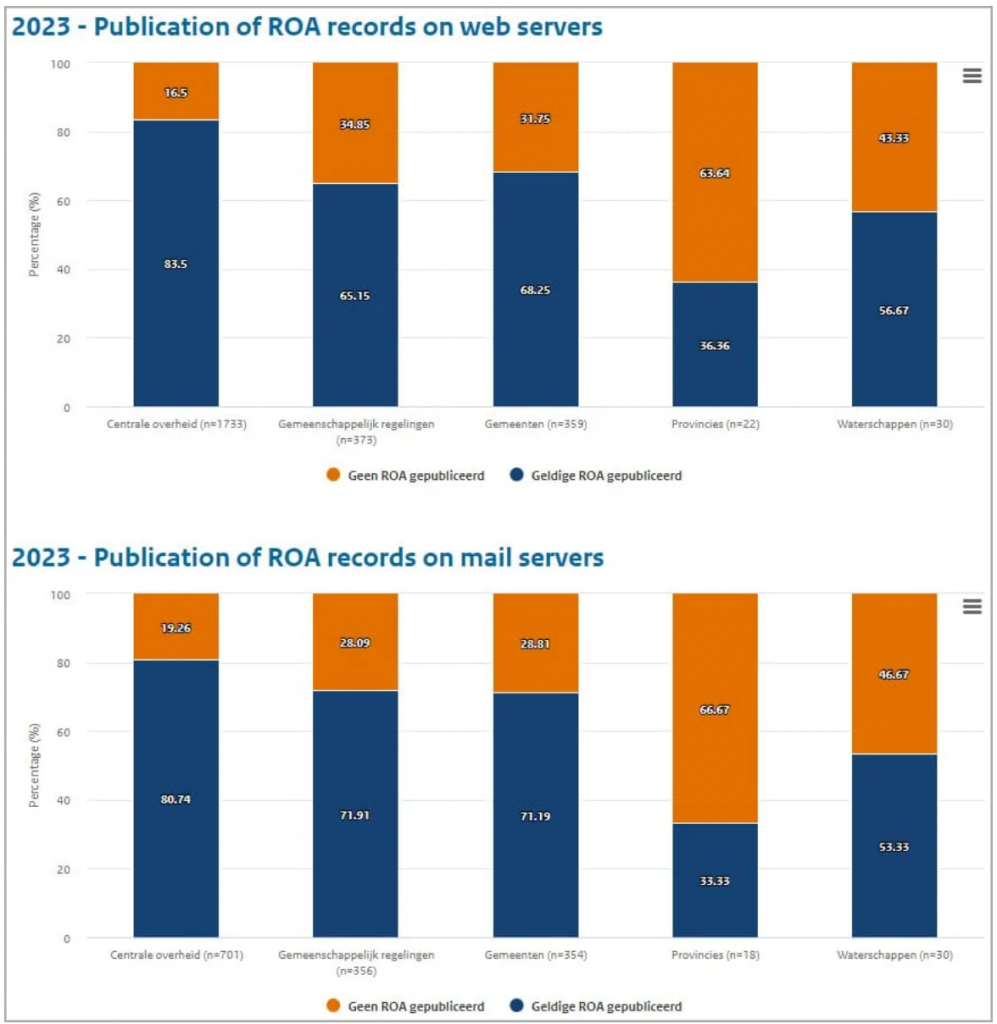

RPKI在荷兰的采用率已经很高,77.9%的政府网站和75.1%的电子邮件域已经支持该标准(下图)。

但是,由于二级ISP部署的滞后,RPKI的全球采用速度比其开发和支持者所期望的要慢。

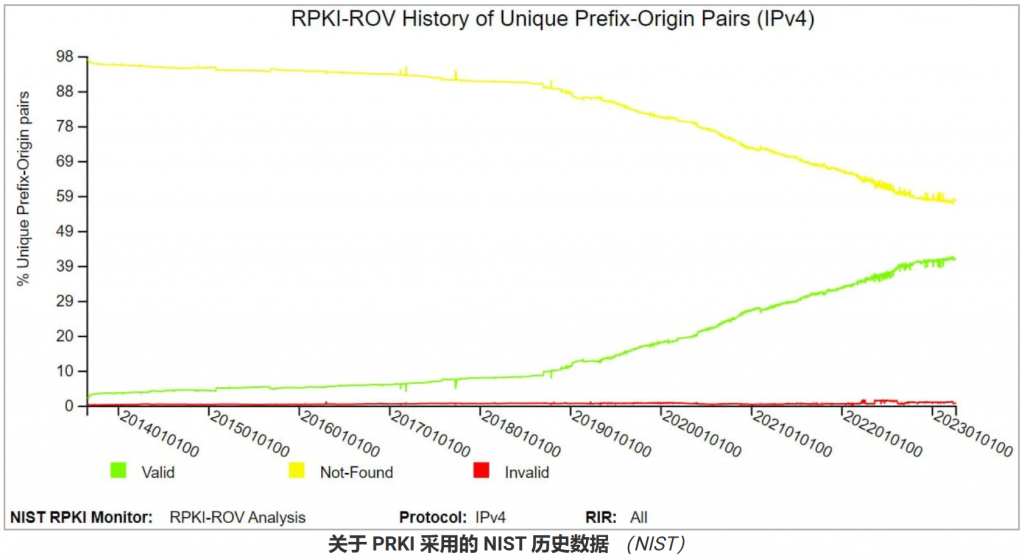

美国国家标准与技术研究院(NIST)官网有一个实时的RPKI监测工具(https://rpki-monitor.antd.nist.gov/),可提供有关从各种数据库中提取的RPKI生态系统的实时信息,包括BGP路由信息。

根据2023年4月的NIST数据(下图),大约41%的可验证IPv4流量前缀符合RPKI,58%的IPv4流量容易受到路由事件的影响,其余1%的流量的路由源密钥不匹配,因此无效。

RPKI有助于建设更安全的互联网,但迄今只有41%的采用率表明,要改善全球流量安全还有很长的路要走。