Linux“安全债”问题爆发

2021年,“Linux安全债”问题爆发,根据CrowdStrike和Inteze的报告,针对Linux设备的恶意软件感染数量增加了超过35%,最常见的Linux恶意软件是劫持物联网设备进行DDoS攻击的僵尸物联网病毒。

全球拥有海量终端的物联网通常运行各种Linux发行版本的低功耗“智能”设备,功能相对单一。但是,当他们被聚合成一个大的网络(例如僵尸网络)时,甚至可以对防御能力很强的基础设施发起大规模DDoS攻击。

Linux安全债,一座活火山

肆虐全球的Log4j漏洞利用和npm开发者“下毒”事件让人们再次将焦虑的目光投向开源软件的安全问题。而Linux的“安全债”,又是开源安全的一座“活火山”和头号威胁。

以Linux为代表的自由和开源软件(FOSS)已成为现代经济的重要组成部分,据估计,FOSS在现代软件中的占比高达80-90%,任何安全问题都有可能给各行各业带来灾难性的后果。

但是Linux的安全生态和基础安全却异常薄弱,事实上,直到2021年2月份,支撑万亿美元规模数字经济基础设施的Linux,才在谷歌的资助下拥有了两名全职带薪安全工程师(负责Linux内核安全)。

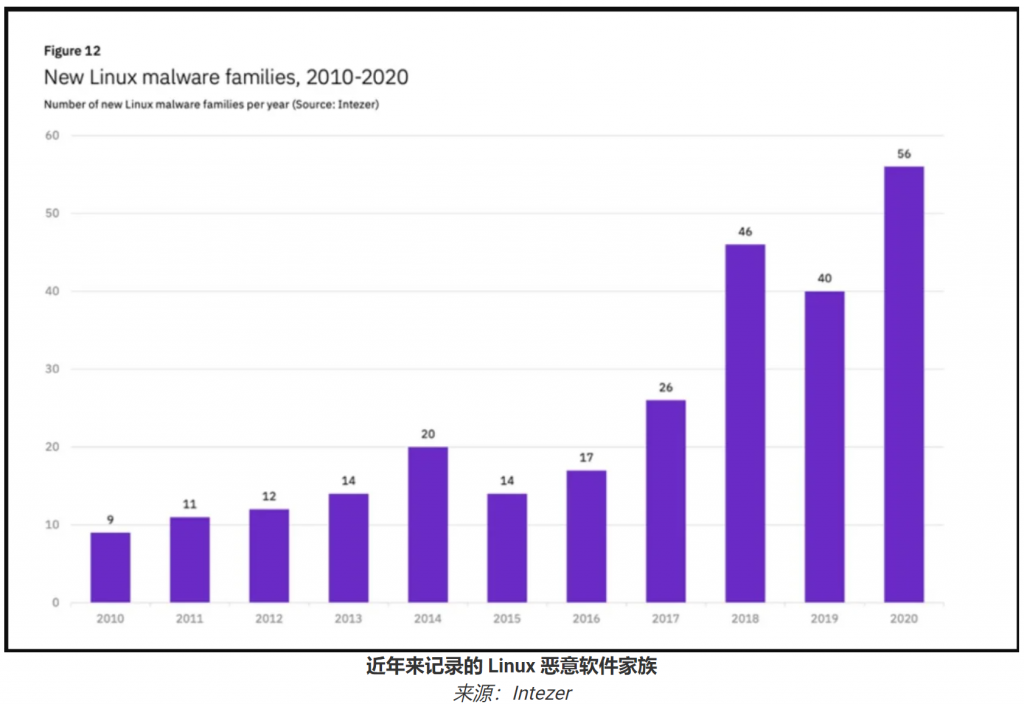

安全债的长期累积使得Linux安全问题近年来呈现爆发趋势,尤其是劫持Linux物联网设备的恶意软件开始肆虐。

除了DDoS攻击,被劫持的Linux物联网设备还经常被用来挖掘加密货币、发送垃圾邮件、提供中继服务及命令和控制服务器,甚至充当企业网络的攻击入口点。

根据CrowdStrike最新发布的报告,2021年针对Linux系统的攻击数据亮点如下:

- 与2020年相比,2021年针对Linux系统的恶意软件增加了35%;

- XorDDoS、Mirai和Mozi(墨子)是最流行的家族,占2021年观察到的所有针对Linux的恶意软件攻击的22%;

- 尤其是墨子僵尸网络,其活动呈爆炸式增长,过去一年在野外流通的样本数量是前一年的十倍;

- XorDDoS也有123%的显着同比增长。

2021年的主要Linux恶意软件

XorDDoS是一种通用的Linux特洛伊木马,可在多种Linux系统架构中运行,从ARM(物联网)到x64(服务器)。它使用XOR加密进行C2通信,因此得名。

XorDDoS通过SSH暴力破解易受攻击的物联网设备。在Linux机器上,它使用端口2375获得对主机的无密码root访问权限。

Mozi(墨子)是一个值得关注的P2P僵尸网络,它依靠分布式哈希表(DHT)查找系统来隐藏来自网络流量监控解决方案的可疑C2通信。Mozi僵尸网络已经存在了一段时间,并且不断增加更多漏洞利用并扩大其目标范围。

Mirai是一个臭名昭著的老牌僵尸网络,同时也是网络安全界的噩梦,因为Mirai是首个遵循敏捷开发方法的主流恶意软件,其公开的源代码始终困扰着物联网世界,并且催生了许多分叉。

Mirai的各种迭代和衍生版本实现了不同的C2通信协议,但它们通常都滥用弱凭据来暴力破解设备。

2021年涌现了几个值得注意的Mirai变体,例如专注于家用路由器的“Dark Mirai”和针对相机的“Moobot”。

根据报告,2021年最流行的Mirai变体包括Sora、IZIH9和Rekai,与2020年相比,2021年所有三种变体的已识别样本数量分别增加了33%、39%和83%。

2022,趋势延续

Crowstrike的报告结论并不令人惊讶,因为它印证了过去几年Linux恶意软件的持续趋势。

例如,Intezer的报告分析2020年统计数据后发现,与上一年相比,2020年Linux恶意软件家族增加了40%。

在2020年的前六个月,Golang恶意软件的数量急剧增加了500%,这表明恶意软件作者正在积极提高恶意软件的跨平台能力。