畅销全球的GPS车载追踪器曝出“灾难性”漏洞

近日,安全公司BitSight宣称在中国产的GPS追踪器Micodus MV720中发现了六个漏洞,MV720是一款畅销全球的售价约20美元的GPS车载定位追踪器。BitSight的安全研究人员认为,其他Micodus跟踪器型号中也可能存在相同的严重漏洞。

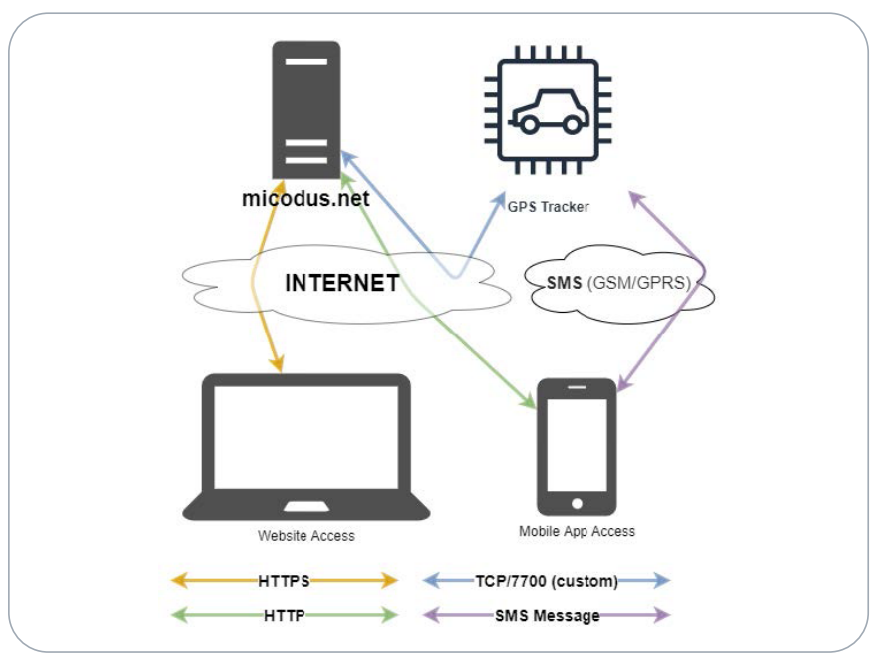

根据BitSight的报道,Micodus声称其42万名客户共部署了150万台追踪器,客户包括政府、军队、执法机构以及航空航天、航运和制造公司。BitSight的调查发现来自全球169个国家/地区的有近240万个连接指向MiCODUS API服务器(题图)。

BitSight的报告发布后,美国关键基础设施安全局(CISA)建议美国用户在漏洞修复前立即停止使用这一流行的GPS车载定位跟踪设备,理由是存在许多漏洞,黑客可以在汽车行驶时远程禁用汽车,跟踪位置历史、解除警报和切断燃料。

Micodus的技术架构

根据BitSight的调查报告,在Micodus设备中发现了六个“严重”漏洞,这些漏洞可导致大量攻击。其中一个漏洞是使用未加密的HTTP通信,这使远程黑客可以进行中间人攻击,拦截或更改移动应用程序和支持服务器之间发送的请求。其他漏洞包括移动应用程序中存在缺陷的身份验证机制,该机制允许攻击者访问用于锁定跟踪器的硬编码密钥,以及使用自定义IP地址的能力,使黑客可以监控和控制进出的所有设备通信。CISA给其中五个漏洞分配了以下CVE编号(API服务器默认密码问题不被视为漏洞,未获得CVE编号):

- CVE-2022-2107硬编码密码(API服务器)CVSS3.1评分:9.8

- CVE-2022-2141认证损坏(API服务器/GPS跟踪器协议)CVSS3.1评分:9.8

- CVE-2022-2199反射跨站脚本(Web服务器)CVSS3.1评分:7.5

- CVE-2022-34150不安全的直接对象引用CVSS3.1评分:7.1

- CVE-2022-33944不安全的直接对象引用(web服务器)CVSS3.1评分:6.5

这六个漏洞中尤为值得关注的是编号CVE-2022-2107的漏洞,这是一种硬编码密码漏洞,其严重性等级为9.8(满分为10级)。Micodus跟踪器将其用作默认主密码,根据BitSight的测试,1000台设备样本中有95%在使用未更改的默认密码来访问。获得此密码的黑客可以使用它登录网络服务器,冒充合法用户,并通过看似来自GPS用户手机号码的SMS通信向跟踪器发送命令。通过这种控制,黑客可以:

- 完全控制任何GPS跟踪器

- 实时访问位置信息、路线、地理围栏和跟踪位置

- 切断车辆燃料

- 解除警报和其他功能

更糟糕的是,硬编码密码可能意味着唯一有效的补救策略是移除MV720设备或从设备中移除SIM卡。

另一个漏洞CVE-2022-2141可导致Micodus服务器和GPS跟踪器用于通信的协议中的身份验证状态损坏。

其他三个漏洞分别是:Web服务器反射跨站点脚本错误(CVE-2022-2199)以及不安全的直接对象引用(CVE-2022-34150、CVE-2022-33944)。

“利用这些漏洞可能会产生灾难性甚至危及生命的影响,”BitSight研究人员写道。“例如,攻击者可以利用一些漏洞为整个商用或应急车辆车队减少燃料。或者,攻击者可以利用GPS信息来监控和甚至突然停止在高速公路上行驶的车辆来制造危险。攻击者还可以选择秘密跟踪个人或要求支付赎金以使车辆恢复工作状态。有许多可能的攻击方式都能导致生命损失、财产损失、隐私侵犯和威胁国家安全。”

BitSight报告指出,存在漏洞的追踪设备有两个广泛的用例。在一些国家,数据表明这些设备用于管理车队。然而,在其他国家,大量的个人连接表明个人正在使用这些设备进行防盗应用。

“印度尼西亚有许多与MiCODUS服务器通信的唯一IP地址,但主要在GPS跟踪器端口中,”BitSight在报告中指出:“这可能表明有少量用户拥有大量设备,这在车队管理场景中很典型。相比之下,墨西哥与网络和移动端口的连接数量非常多,这可能意味着个人正在使用GPS追踪器作为防盗设备。”

BitSight估计,墨西哥、俄罗斯和乌兹别克斯坦是个人用户最多的国家。俄罗斯、摩洛哥和智利似乎拥有最多的实际设备。

BitSight表示,它于9月首次联系Micodus,将这些漏洞通知公司官员。BitSight和CISA在尝试与制造商私下接触数月后,终于在周二公布了调查结果。截至撰写本文时,所有漏洞仍未修补和缓解。

研究人员写道:“BitSight建议目前使用MiCODUS MV720 GPS跟踪设备的个人和组织禁用这些设备,直到有可用的修复程序。”“使用任何MiCODUS GPS跟踪器的组织,无论型号如何,都应注意其系统架构的不安全性,这可能会使任何设备面临风险。”

BitSight对物联网设备的漏洞修复速度感到悲观,该公司在报告中指出:如果你认为修补常规软件很困难,那么修补IoT设备的难度是它的十倍。“(即便漏洞补丁发布),仍然可能有90%的易受攻击的GPS跟踪设备将仍然保持脆弱并可被利用。”

报告链接:

https://www.bitsight.com/sites/default/files/2022-07/MiCODUS-GPS-Report-Final.pdf