修补窗口只有15分钟:2022年被利用最多的漏洞

根据Palo Alto的Unit42最新发布的《2022年事件响应报告》,黑客一直在监视软件供应商发布的漏洞公告,以期利用这些漏洞对公司网络进行初始访问或执行远程代码执行。

漏洞修补窗口只有15分钟

报告显示,新漏洞CVE公开披露后,15分钟内就会有黑客开始扫描易受攻击的端点。这意味着留给系统管理员修补已披露漏洞的时间比之前认为的要短很多。

由于扫描的技术门槛并不高,因此即使是低技能的攻击者也可以扫描互联网以查找易受攻击的端点,并将他们的发现(通过暗网市场)出售给更有能力的黑客。

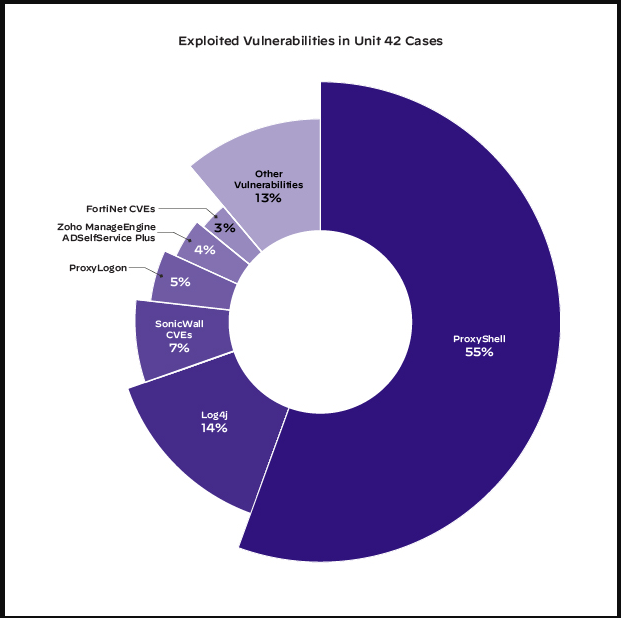

2022年被利用最多的漏洞

根据Palo Alto收集的数据,2022年上半年被利用最多的网络访问漏洞是“ProxyShell”利用链,占记录的漏洞利用事件总数的55%。ProxyShell是一种组合利用三个漏洞(CVE-2021-34473、CVE-2021-34523和CVE-2021-31207)的攻击。

Log4Shell紧随其后,占14%,各种SonicWall CVE占7%,ProxyLogon占5%,而Zoho ManageEngine ADSelfService Plus中的RCE在3%的案例中被利用:

从统计数据中可以明显看出,利用最多的都是陈旧漏洞,而非最新漏洞。导致这种情况的原因有很多,包括攻击面大小、利用复杂性和实际影响等。

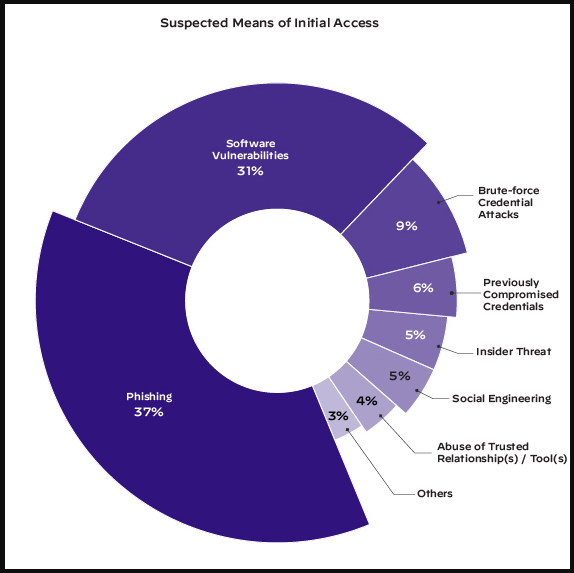

网络钓鱼依然是最主流的获取初始访问方法

还值得注意的是,根据报告,漏洞利用只占网络初始访问攻击的三分之一,网络钓鱼才是黑客获得初始访问的首选手段,占比37%。在15%的案例中,黑客入侵网络的方式是暴力破解或使用泄露的凭据:

最后,对特权员工使用社会工程技巧或贿赂内部人员以帮助网络访问对应于10%的事件。

报告链接:

https://unit42.paloaltonetworks.com/incident-response-report/