苹果iOS设备上的VPN是一场骗局?

VPN是互联网原始丛林中搭建起的“安全隧道”,但是苹果iOS系统曝出的VPN数据泄露漏洞意味着这个管道已经“跑冒滴漏”多年。

iOS曝出VPN数据泄露漏洞

近日,一位资深计算机安全研究人员Michael Horowitz爆料称,苹果公司的iOS设备(例如iPhone手机和iPad)并没有像用户预期的那样通过VPN完全路由所有网络流量,多年来苹果公司对该漏洞心知肚明。

Michael Horowitz在最新发布的博文中言辞激烈地控诉:“iOS上的VPN是一个骗局”。

Horowitz写道,(iOS设备上运行的)任何第三方VPN一开始似乎都可以正常工作,为设备提供新的IP地址、DNS服务器和新流量的隧道。但是在激活VPN之前建立的会话和连接并不会终止,并且Horowitz在高级路由器日志记录发现中,设备仍然可以在VPN隧道建立且处于活动状态时将数据(不通过VPN)发送到外部。

换句话说,用户通常认为VPN客户端会在建立安全连接之前终止现有连接,以便可以在隧道内重新建立它们。但Horowitz说,iOS上的VPN似乎无法做到这一点,这一发现得到了2020年5月的一份类似报告的支持。

“数据从VPN隧道以外流出iOS设备,”Horowitz写道:“这不是经典/传统的DNS泄漏,而是数据泄漏!我测试了多个VPN提供商的多种类型的VPN软件确认了这一点。我测试的最新版本的iOS是15.6。”

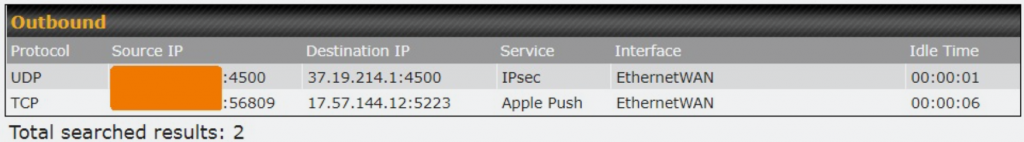

安全博主Michael Horowitz的日志显示,一台连接VPN的iPad同时连接了他的VPN提供商(37.19.214.1)和Apple Push(17.57.144.12)。与苹果服务器的连接在VPN之外,如果被ISP或其他方看到,可能会暴露用户的IP地址。

隐私公司Proton此前报告了一个iOS VPN绕过漏洞,该漏洞至少始于iOS 13.3.1。与Horowitz的帖子一样,Proton的博客指出,VPN通常会关闭所有现有连接并在VPN隧道内重新打开它们,但这在iOS上并没有发生。大多数现有连接最终会转入VPN隧道,但有些连接,如苹果公司的推送通知服务,可以(在VPN隧道外)持续传输数小时。

危险的隧道外链接

隧道外连接持续存在的主要安全隐患是,如果数据未加密将存在泄露风险,并且ISP和其他方可以看到用户的IP地址及其连接的内容。

Proton确认VPN绕过漏洞在iOS 13的三个后续更新中持续存在。Proton表示,苹果公司添加了一个功能以阻止现有连接,但似乎对Horowitz的测试结果没有影响。

Horowitz于2022年年中在iPad iOS 15.4.1上测试了ProtonVPN的应用程序,发现它仍然允许与苹果公司的推送服务建立持久的非隧道连接。根据Horowitz的说法,Proton添加的Kill Switch功能可在VPN隧道丢失时阻止所有网络流量,但事实上并不能防止泄漏。

Horowitz使用不同的VPN提供商和iOS应用程序(例如OVPN,运行WireGuard协议)在iOS 15.5上再次进行了测试。结果他的iPad仍继续向Apple服务和亚马逊AWS云服务发出请求。

对于个人隐私高度敏感的人群来说,在苹果公司未能彻底解决该问题之前,如果你不想在启动VPN前手动关闭所有连接,Proton给出了一个同样有效的解决方法:先连接到VPN服务器,然后打开飞行模式,然后再将其关闭。此时之前所有连接都将在VPN隧道内重新建立,但Proton表示这个方法并不能保证100%的成功率,因为“iOS的飞行模式功能非常混乱”。

苹果iOS的VPN数据泄露漏洞表明:VPN,尤其是商业VPN产品,仍然是互联网安全和隐私的一个复杂因素。选择“最佳VPN”对于用户来说始终是一件挠头的事情。VPN可能因漏洞、未加密的服务器、贪婪的数据经纪人或被Facebook这样的科技巨头控制而成为安全隐患。

参考链接: