2022最危险的五个API安全漏洞

API安全漏洞仍然是企业的眼中钉,访问控制漏洞几乎成了高危漏洞的代名词。

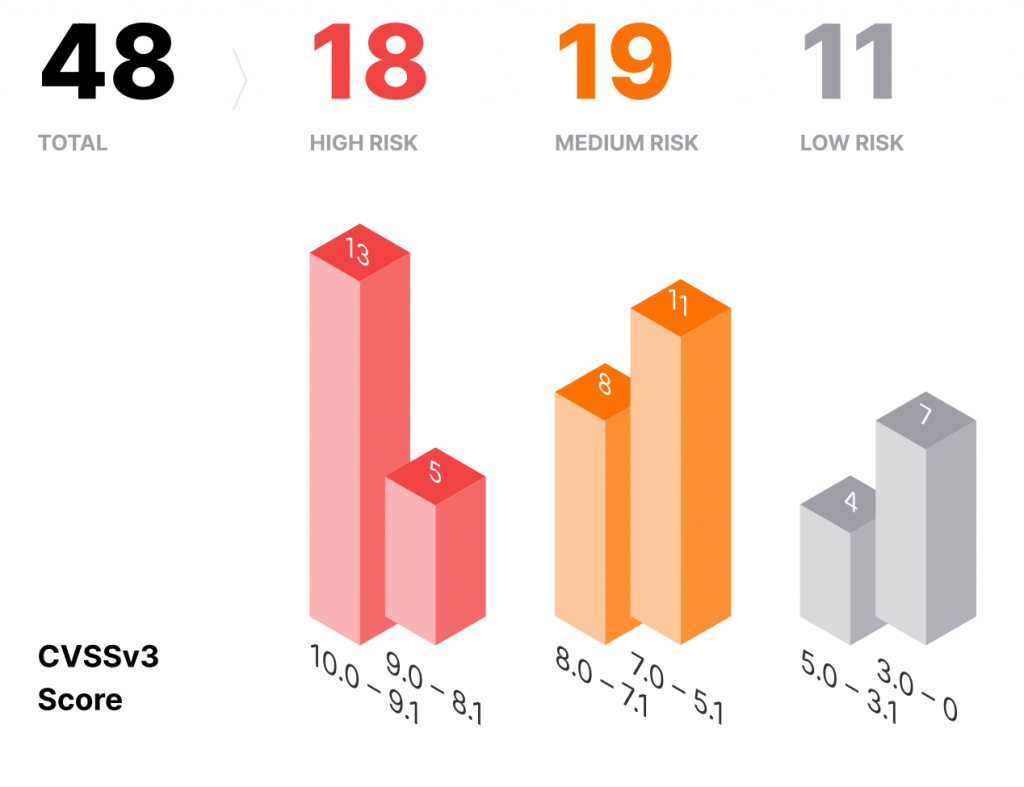

API作为系统功能之间的关键通信方法,在网络服务中扮演着关键作用,已经成为网络攻击的热门目标。根据API安全公司Wallarm最新发布的“2022年一季度API漏洞”报告,第一季度共发现并报告了48个与API相关的漏洞(下图):

报告显示,48个API相关漏洞中18个被认为是高风险(CVSS v3分数为8.1到10),19个被标记为中等严重性。

报告评出了CVSSv3评分超过9分的五大最危险API漏洞,其中Spring4Shell和Veeam RCE高居2022年第一季度API漏洞榜单榜首。(下图,其中一个7.5分入选是因为该漏洞同时出现在OWASP TOP 10和OWASP API TOP10榜单中):

报告还在多家企业的30个产品中发现了48个API漏洞中的一个或多个漏洞(下图):

头号威胁:Spring4Shell

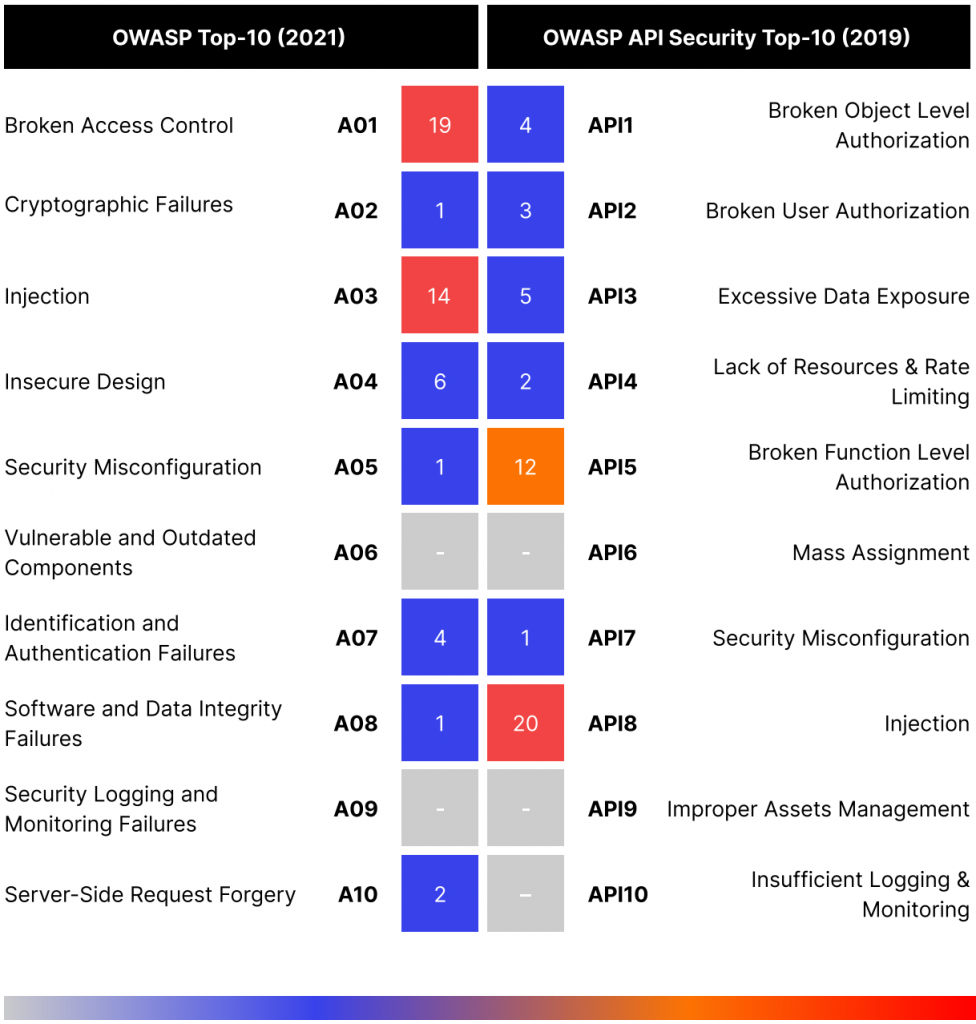

报告合并了OWASP Top 10和OWASP API Security Top 10,将最重要的API威胁披露归类为与访问控制损坏(或功能级别授权损坏,取决于OWASP标准)以及与注入攻击有关的问题。

虽然加密失败、不安全设计、过多数据暴露和错误配置在内的安全漏洞也出现在榜单中,但2022年第一季度披露的最危险、被利用最多的API漏洞都与注入攻击、不正确的授权或完全绕过以及不正确的权限分配有关。

在2022年第一季度披露的最危险的API漏洞榜单中,位居榜首的“头号威胁”是CVE-2022-22947,也称为“Spring4Shell”。

Spring4Shell与两个漏洞有关——CVE-2022-22963,Spring Cloud Function中的SpEL表达式注入漏洞,以及CVE-2022-22947,导致Spring Framework基于Java的核心模块中的远程代码执行(RCE)的代码注入攻击。

一位开发人员在3月份公开发布了针对该严重漏洞的漏洞利用代码,尽管很快被删除,但已经发布的有效RCE代码导致Spring4Shell成为来不及打补丁的开发人员和安全人员的噩梦。

由于Spring框架非常流行,其潜在破坏力与Log4j旗鼓相当。微软和CISA都发出了该零日漏洞的利用警告,但攻击者随后还是利用该漏洞急速扩张了Mirai僵尸网络。

企业软件成头号目标

API漏洞榜单排名第二的漏洞是CVE-2022-26501 (CVSS 9.8),它是Veeam Backup and Replication中的一个不正确的身份验证漏洞,允许攻击者在没有身份验证的情况下远程执行任意代码。Veeam拥有超过40万名客户,其中许多是企业客户。

根据Positive Technologies研究员Nikita Petrov的说法,CVE-2022-26501有可能“在实际攻击中被利用,并使许多企业面临重大风险”。

排名第三的漏洞(CVE-2022-23131)影响了企业级开源网络工具Zabbix,CVSS得分高达9.8分。当使用启用SAML SSO身份验证的非默认设置时,攻击者只需要知道管理员的用户名,就可在该工具的前端实施权限提升和管理员会话劫持攻击。

排名第四的漏洞是CVE-2022-24327,这是一个较低级别的错误,其CVSS得分为7.8,但仍被视为严重漏洞。该漏洞在JetBrains套件中心中发现,该漏洞与集成到套件中心的开发人员帐户相关,会无意中暴露具有过多权限的API密钥,从而可能导致帐户接管或劫持。

报告指出有一种API安全威胁——“CWE-639:通过用户控制的密钥绕过授权”是当今许多网络攻击的共同特征,这些问题与系统授权功能相关,导致密钥值被篡改,并且用户可以在未经许可的情况下访问其他用户的数据或记录。

最后,值得留意的是,开源黑客工具GoTestWAF引入了API安全平台评估能力,模拟OWASP和API漏洞来测试API安全防御能力。