Gartner端点安全技术成熟曲线六大看点

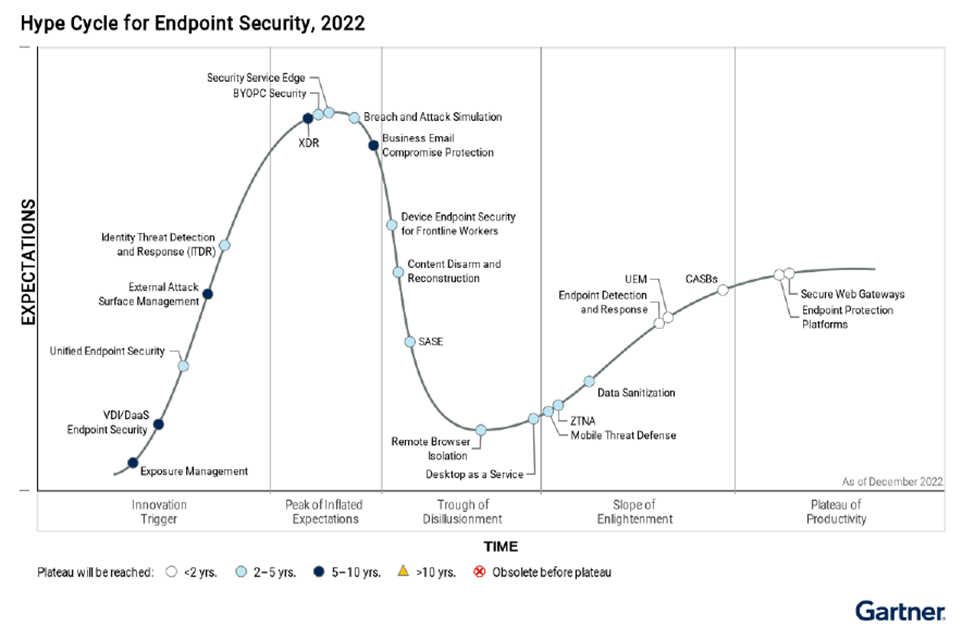

根据Gartner最新发布的2022年端点安全技术成熟曲线报告,零信任和XDR在端点安全中的地位显著上升,越来越多的CISO开始采用扩展检测和响应(XDR)和零信任网络访问(ZTNA)来应对不断升级的端点攻击。

与不断蚕食相邻市场的XDR类似,统一端点安全(UES)厂商们也正在集成各种端点操作和端点安全工作流工具,以提供更实时的可见性、更早的威胁检测和更快的攻击恢复。UES厂商还将UEM工具与端点安全工具相集成,包括面向所有设备的端点保护平台(EPP)和端点检测与响应(EDR),以及提供遥测数据的移动威胁防御(MTD)。

以下为Gartner端点全技术成熟度曲线报告的六大看点:

看点一:端点安全加速整合零信任和XDR

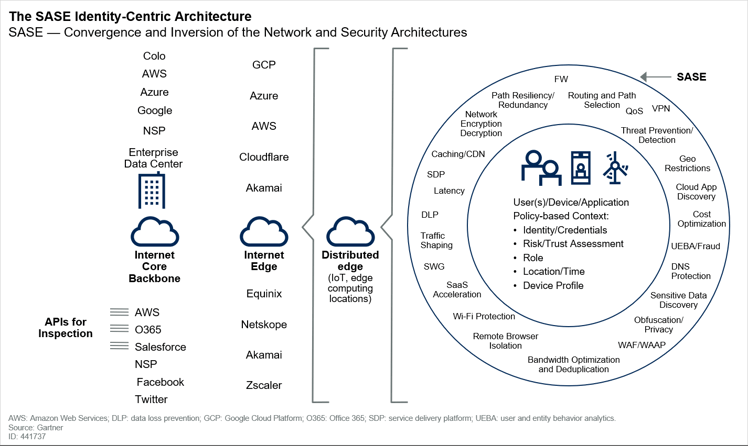

Gartner 2022年端点安全技术成熟曲线报告显示,端点安全正在加速整合XDR和ZTNA,因为二者的企业采用率正在激增,越来越多的企业将ZTNA作为构建安全服务边缘(SSE)和安全访问服务边缘(SASE)的基础。

SSE和SASE已经过市场检验,可以安全地支持从任何设备通过任何网络访问应用程序,同时对用户体验的影响有限。

看点二:零信任是增长最快的三个网络安全细分市场之一

根据Gartner最新的信息安全和风险管理预测,全球最终用户在ZTNA系统和解决方案上的支出将从2022年的8.191亿美元增长到2026年的20.1亿美元,年复合增长率高达19.6%,仅次于云安全(24.6%)和应用安全(22.6%)。

ZTNA最重要的增长动力是CISO对升级遗留VPN系统的兴趣。这些VPN系统采用静态地址,并与内部数据中心建立安全连接。今天的大多数网络流量的流动性增加,其中大部分发生在企业外部。IT和安全团队需要与供应商和承包商建立牢固、安全和可靠的协作,同时避免通过VPN暴露易受攻击的内部应用程序。

企业CISO们正在试用SSE和SASE,并将它们投入生产环境。越来越多的CISO将ZTNA添加到他们的SASE路线图中。与此同时,SSE供应商们纷纷将ZTNA功能和组件集成到平台中,为企业提供从单一平台或端点访问内部专有云服务、应用程序和Web平台的安全连接。

SASE关键技术框架的核心是身份、访问凭证和角色。图片来源:Gartner

看点三:2022年五大端点安全新技术

2022年的端点安全技术成熟曲线上有23个技术(下图),比2021年多了五个,分别是:暴露管理(EM)、外部攻击面管理(EASM)、入侵与攻击模拟、内容无害化与重建以及身份威胁检测和响应(ITDR)。ITDR的上升势头反映了CISO对提高网络弹性的高度重视。

看点四:ITDR是零信任的关键筹码

身份正在成为攻击的重点目标,网络攻击者纷纷开始针对身份和访问管理(IAM)、特权访问管理(PAM)和Active Directory,试图在数秒钟内控制基础设施,因此,越来越多的企业将ITDR(身份威胁检测与响应)列为优先事项。

Gartner在技术成熟度曲线报告中这样定义ITDR:“身份威胁检测和响应包括保护身份基础设施免受恶意攻击的工具和流程。他们可以发现和检测威胁、评估策略、响应威胁、调查潜在攻击并根据需要恢复正常运行。”

ITDR旨在加强保护IAM、PAM和Active Directory联合身份验证服务的防御。领先的ITDR供应商包括CrowdStrike、Microsoft、Netwrix、Quest、Semperis、SentinelOne、Silverfort、SpecterOps和Tenable。

看点五:勒索软件迫使端点保护平台(EPP)变得更智能、更强大、更快速

作为最广泛的威胁面,端点面临源源不断的入侵和破坏尝试。更复杂的勒索软件攻击正在推动端点保护平台的“自修复端点”创新。

Gartner在技术成熟度曲线中指出,“勒索软件已经从相对简单的自动化方法发展为高度组织化的人为操作攻击,将目标公司收入的1%至2%作为赎金。”

EPP供应商依靠其云原生平台来促进创新,从更广泛的API集成选项开始,支持基于行为的检测,以及能够识别和预测潜在威胁的云平台的本地分析。领先的EPP平台供应商包括Broadcom(Symantec)、Bitdefender、CrowdStrike、Cisco、Cybereason、Deep Instinct、Trellix、Microsoft、SentinelOne、Sophos、Trend Micro和VMware Carbon Black。

自修复端点已成为IT和安全团队的重要工具,能最大限度地减少了手动管理任务。自修复端点的领先供应商包括Absolute Software、Akamai、Ivanti、Malwarebytes、McAfee、Microsoft 365、Qualys、SentinelOne、Tanium、Trend Micro和Webroot。

看点六:用零信任保护浏览器会话和Web应用程序

Web应用程序依然是大量DoS攻击的头号目标。根据Verizon 2022年度数据泄露报告,80%的攻击,包括被盗的访问凭证、后门攻击、远程注入和桌面共享软件入侵都始于Web应用程序。因此,远程浏览器隔离(RBI)在企业中越来越受欢迎,Devops团队将RBI集成到应用程序中以防止数据泄露。

随着企业不断发展壮大并越来越依赖外部承包商、合作伙伴和渠道,在应用程序和浏览器级别关闭基于Web的攻击变得紧迫。RBI可充当非托管设备的控制点以支持敏感数据保护。大量云访问安全代理(CASB)和ZTNA产品都已经开始提供RBI功能。

RBI最常见的控件包括DLP扫描、恶意软件扫描和限制剪切和粘贴功能,包括剪贴板使用、文件上传/下载权限以及将数据输入文本字段的权限。目前支持应用程序访问安全的RBI供应商包括Broadcom、Ericom和Zscaler。

报告链接: