未来五年零信任市场的八大发展趋势

根据Gartner的预测,全球信息安全和风险管理市场规模将从2022年的1725亿美元增长到2026年的2673亿美元,恒定货币增长率高达12.2%。

对于网络安全市场的热点——零信任,Gartner的数据显示,全球最终用户在零信任网络访问(ZTNA)的系统和解决方案上的支出预计将从2022年的8.191亿美元增长到2026年的20.1亿美元,复合年增长率高达19.6%。全球零信任安全软件和解决方案的支出预计将从2022年的274亿美元增长到2027年的607亿美元,复合年增长率高达17.3%。

显然,网络安全,尤其是零信任市场是一个持续高速增长的行业,没有放缓的迹象。ERM最新报告给出了类似的预测数据:零信任安全市场正以17.3%的复合年增长率增长,从2021年的229亿美元增长到2027年的598亿美元。

零信任强劲增长的市场动力

企业的CISO们正在破除零信任安全框架昂贵且难以实施的“魔咒”。零信任框架正迅速成为企业混合云安全的基础。

根据Ericom的零信任市场调查,80%的企业计划实施零信任安全,83%的企业认同零信任对其持续业务具有战略必要性。此外,96%的安全决策者表示零信任对其组织的成功至关重要。

在北美市场,推动零信任市场的关键因素之一是拜登今年5月签发的总统行政命令,该命令要求所有政府实体采用零信任架构,并加快所有相关组织的采用。零信任的合规需求和政府预算极大刺激了北美零信任市场的发展。

推动零信任市场增长的其他关键因素还包括远程办公常态化带来的新安全挑战和需求。根据Gartner的2022年零信任网络访问市场指南,远程办公和数字化转型浪潮推动ZTNA的采用率同比增长60%。

以下,GoUpSec整理了2022及未来五年零信任网络安全市场八大趋势预测:

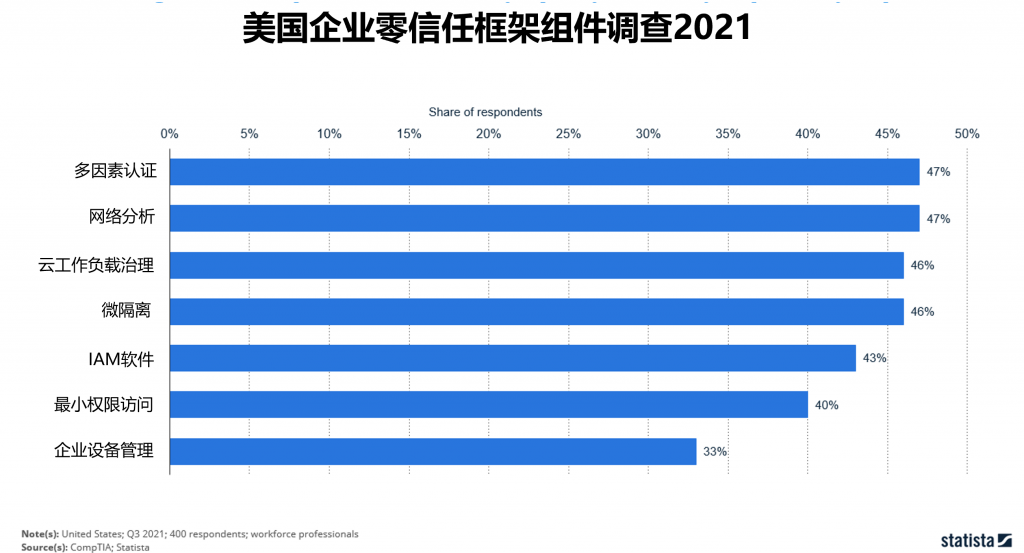

一、零信任始于多因素身份验证、网络分析和工作负载治理

首席信息安全官们需要通过成功实施零信任项目来保持他们的预算并说服管理层进行更多投资。考虑到全面零信任方案实施的挑战性,微隔离通常放在零信任路线图的后期进行。零信任项目成功的关键是“每一步都不容有失”。因此,大多数企业都选择从最小特权访问与身份和访问管理(IAM)以及特权访问管理(PAM)相结合入手,帮助企业防止特权账号和身份滥用。

根据Statista和CompTIA的调查(上图),很多美国企业都优先实施了多因素认证、网络分析、微隔离、IAM、最小访问权限和设备管理等零信任功能模块。

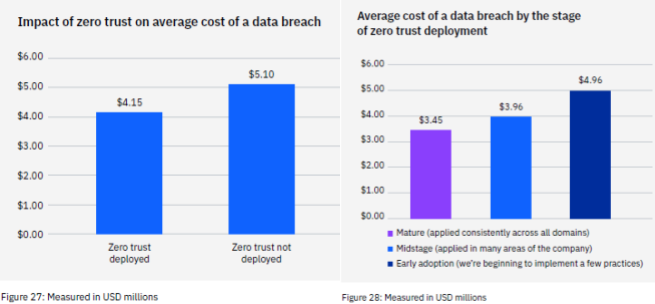

二、零信任可以将平均攻击损失减少近100万美元

根据IBM的数据泄露成本2022报告,与没有部署零信任的企业相比,部署零信任的企业可将攻击的平均损失降低95万美元。对于没有实施零信任框架的企业而言,数据泄露的平均成本为510万美元,而拥有零信任框架的企业则为415万美元。随着企业的零信任计划日趋成熟,数据泄露成本可大幅降低20.5%。

从上图可以看出,企业零信任框架越成熟,就越能更好地保护可被攻击者利用的潜在破坏性威胁向量,从而降低安全事件的平均成本。例如,早期采用零信任的企业平均数据泄露成本为496万美元,而零信任实施成熟期的企业可将数据泄露成本进一步降至345万美元,平均数据泄露成本降低多达151万美元。

三、73%的企业计划在未来18个月内采用基于云的零信任网络访问框架(ZTNA)

根据Ivanti的零信任进度报告,19%的企业打算仅对基于软件即服务(SaaS)的零信任访问功能进行标准化。64%的CISO和企业安全领导者认为验证用户、设备和基础设施组件的身份是实施零信任框架的最有价值的好处。

根据调查,数据保护(63%)和持续身份验证/授权(61%)是第二和第三大最有价值的功能。

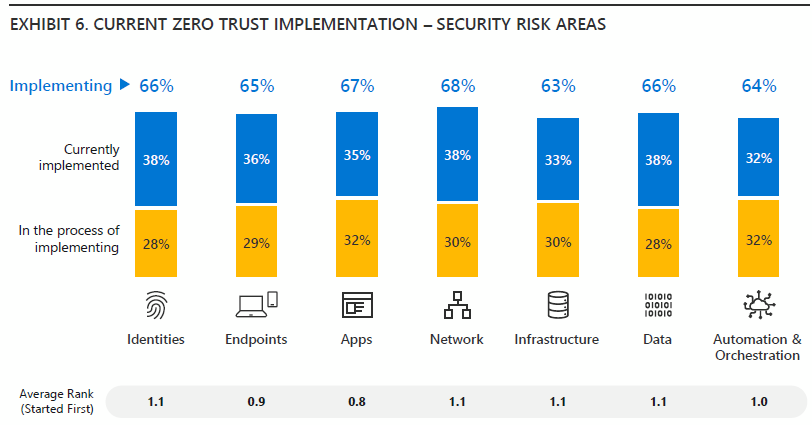

四、强身份验证、自动风险检测、补救和自适应访问是企业首先实施的零信任组件

保护身份和端点,同时提高自动化和编排主导着企业的零信任路线图。值得注意的是,企业零信任策略并没有固定的起点,只有不到15%的企业从相同的安全风险领域开始实施零信任。

微软的零信任采用报告(上图)显示了零信任在身份、端点、应用程序、网络、基础架构、数据、自动化和编排实施级别的差异。安全访问控制、威胁保护、过滤基于上下文的信号和加密所有流量是安全领导者在其网络中实施零信任时追求的最高优先级。

五、集成IAM、云访问安全代理(CASB)以及安全信息和事件管理(SIEM)是关键所在

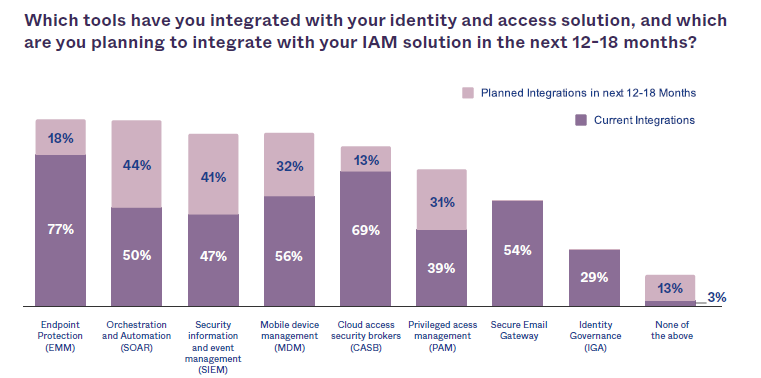

根据OKTA的2021年零信任安全状态报告(下图),保护端点是企业对零信任的最大赌注,77%的安全领导者表示其零信任方案已与其端点保护和管理平台(EMM)集成,其次是CASB集成(69%)。超过40%的安全领导者表示,与SOAR和SIEM的集成是他们最优先考虑的集成计划。

六、68%的组织计划增加对零信任的投资

根据Forrester 2021年发布的零信任报告,企业安全决策者认为,成功的零信任方案可以为企业带来的三大价值如下:

- 提高组织敏捷性(52%)

- 更安全的云迁移(50%)

- 更好地支持他们的数字化转型战略(48%)。

尽管安全领导者表示他们在获得资金方面面临挑战,但67%的接受调查的安全领导者表示,他们的企业将在2022年增加零信任预算,将三分之一(36%)安全预算分配给零信任计划。

七、77%的企业要么在生产中实施了ZTNA框架,要么正在实施的路上

根据Statista的2022年网络威胁防御报告,大多数企业都在通过实施零信任方案改进安全技术堆栈,以尽可能减少设备、身份和端点之间的隐式信任,从而实现与无密码身份验证和SASE系统的更多集成。

最小权限访问是ZTNA框架的核心设计目标,因为数字化转型意味着企业将会有越来越多的API集成到各种IT网络技术中。此外,如果新兴IT安全技术平台随着业务增长而扩展,也必须针对安全API集成进行设计。

八、零信任正在重新定义CISO的价值观

CISO们必须意识到,零信任更多是一项业务决策而不是技术决策,CISO需要重新定义其团队交付的价值。

CrowdStrike的联合创始人兼首席执行官George Kurtz指出:“我认为CISO将成为董事会中的热门人选角色。越来越多的首席信息安全官将加入董事会。我认为这对(董事会中)每个人来说都是一个很好的机会,可以了解网络安全对公司到底产生多大影响”。

Kurtz认为,CISO的任务应该是:通过降低风险和威胁来交付业务价值。这是在整合技术堆栈和改善端点可见性与控制的同时,确保正确构建零信任框架的核心价值观。