微软的大棋局:人工智能+零信任

在不久前举行的Microsoft Ignite 2023大会上,微软发布了零信任战略和路线图。这标志着微软的零信任“大棋局”已经完成布局阶段。零信任成为微软安全战略的核心,微软将通过统一访问控制来加速零信任部署,通过整合XDR和SIEM提高零信任的检测和响应能力,通过人工智能全面赋能零信任技术创新。

微软的零信任战略:通过统一访问控制加速零信任部署

在Ignite 2023会议上,微软明确表示,他们向信任模型的转变是基于身份的。从现在开始,零信任全面渗透到微软的安全策略中,微软将以身份为中心的方法来定义和提供安全服务边缘(SSE)解决方案,后者基于Microsoft Entra进行互联网、私有访问控制,使用Defender防护云应用程序。

“企业必须始终假设攻击已经发生,这意味着需要持续监控并产生大量的日志文件,”微软身份和网络访问副总裁亚历克斯·西蒙斯(Alex Simons)在会议上表示,“微软将通过统一的访问控制加速零信任部署。”

Simon强调了微软对零信任核心原则的承诺,指出持续验证身份、最小特权访问以及“假设攻击已经发生”的核心零信任原则是微软所有零信任、身份和网络访问以及SSE开发的基石。

微软的零信任会议还强调Entra权限管理是其零信任安全策略的核心,可用于强制执行最小权限访问,并提供统一的界面来管理和监控多云环境的权限。

总而言之,微软在Ignite 2023上的安全公告确立了身份和网络访问在微软零信任集成战略中的核心作用,通过统一访问控制加速零信任部署。微软还公布了其内部采用SSE、Entra和InTune的示例。

微软的零信任拼图

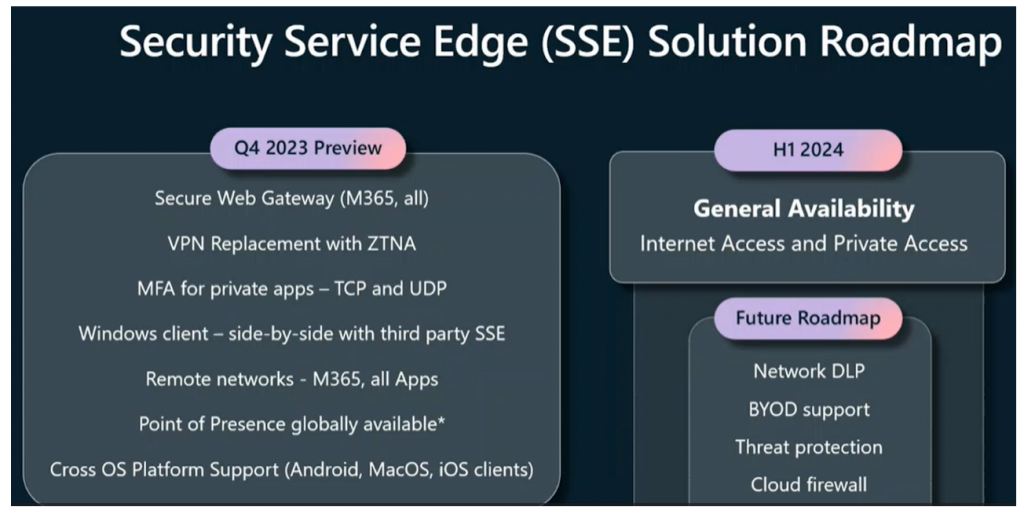

微软SSE产品管理副总裁Sinead Odonovan在Ignite 2023上宣布,微软的目标是在2023年第四季度交付基于零信任的SSE解决方案路线图的六大基础功能(重点是安全Web网关和VPN替代品):

- 安全网关(M365,全部)

- 用ZTNA替代VPN

- 私有应用的MFA-TCP和UDP

- Windows客户端-与第三方SSE并行

- 远程网络-M365,所有应用

- 跨操作系统平台支持(Android,MacOS,iOS客户端)

微软还计划在2024年上半年全面推出Internet Access和Private Access。未来的路线图规划包括更多的解决方案来加强其零信任策略,包括改进网络DLP、BYOD支持、威胁防护和云防火墙:

资料来源:Microsoft Ignite 2023

用人工智能赋能零信任技术创新

在微软的零信任战略中,生成式人工智能扮演者至关重要的作用,不但用于帮助客户部署成熟的零信任框架,还将广泛赋能零信任技术创新。

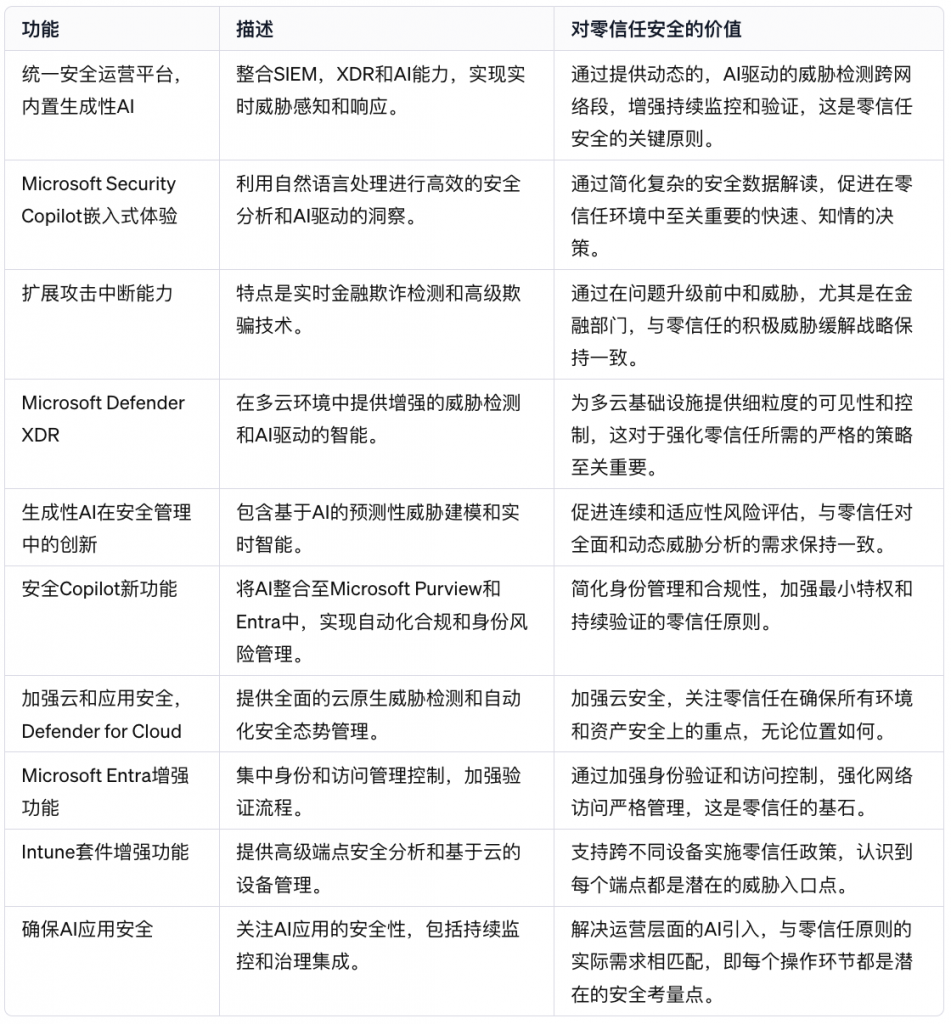

微软意识到在客户的异构环境中集成人工智能技术面临很多挑战,因此微软的人工智能增强技术覆盖了从持续监控、自适应威胁响应到新兴威胁防御的几乎所有零信任技术堆栈,如下表所示:

资料来源:Microsoft Ignite 2023

统一XDR和SIEM

微软在Ignite 2023上推出了新的统一安全运营平台套件,集成了Microsoft Sentinel、Microsoft Defender XDR和Microsoft Security Copilot三大安全组件,通过集成SIEM、XDR和人工智能技术进行实时威胁分析和响应,帮助企业客户持续监控和自适应威胁响应。

微软指出,统一XDR和SIEM的运营平台套件对零信任至关重要,能够确保检测效率和缓解跨网段威胁。

为何微软要整合三大安全组件杀入XDR市场?Forrester首席分析师Allie Mellen认为:“安全从业者非常重视XDR的检测质量以及SIEM的灵活性。但是大家都有一个疑问:为什么我需要在SOC中使用两个相互独立的产品(XDR和SIEM)来进行检测和响应?”

“今天,越来越多的CISO开始关注“降本增效”,寻找各种整合数据的方法来节省成本。由于XDR和SIEM是分开的,用于检测和调查的数据存储在两个不同的位置,产生了额外的支出,这对于已经被SIEM不断增长的预算压得喘不过气的安全团队来说是令人沮丧的。”

“此外,安全分析师希望获得统一的分析师体验,以在同一个地方简化检测、调查和响应。而XDR和SIEM这两种产品以前缺乏统一的分析师经验,迫使安全分析师定期在两种不同的视角和观点之间进行转换。”

Mellen最后指出:“将XDR和SIEM整合为统一的分析师体验可以简化安全分析师的工作流程。他们可以在同一个界面调查和响应XDR和SIEM事件,同时仍然保持XDR的检测质量和SIEM的灵活性。”