首个软件供应链“ATT&CK”框架:OSC&R

近年来随着重大软件供应链攻击事件不断曝光,软件供应链安全已经引起各行各业网络安全负责人的高度重视,但是由于缺乏一个类似ATT&CK的开放框架,企业之间很难共享软件供应链安全知识,难以对潜在威胁达成共识并制定有效的安全策略。

业界迫切需要一个能够为全球企业和安全团队提供一种全面且可操作的开放知识框架,以了解攻击者的行为和技术,特别是针对软件供应链的威胁。

近日,OX Security发布了业界首个软件供应链攻击框架——OSC&R(开放软件供应链攻击参考框架),可帮助企业评估软件供应链安全威胁,该框架涵盖广泛的攻击向量,包括第三方库和组件中的漏洞、对开发和部署系统的供应链攻击、以及黑客攻击或恶意软件技术动态。

参与开发OSC&R的网络安全专业人士来自GitLab、Microsoft、Google Cloud、Check Point Technologies,还包括OWASP的前领导人。

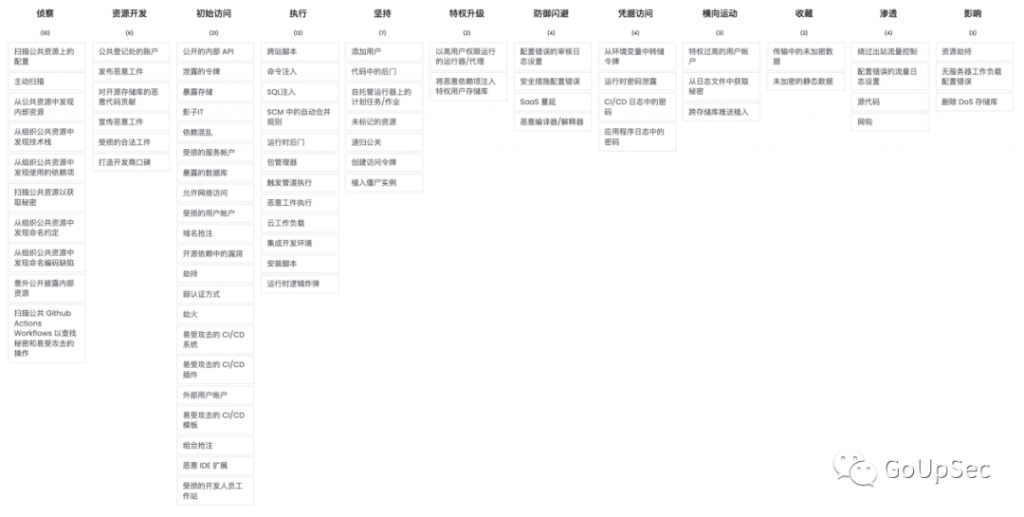

软件供应链安全的“ATT&CK”框架

OSC&R框架(翻译)截图

OX Security创始人Neatsun Ziv表示:创建OSC&R框架是为了满足该领域对类似MITRE ATT&CK的框架的需求,使安全专家能够更好地理解和评估软件供应链风险。“其他安全领域,例如端点和勒索软件,都有很好的框架可以全面了解威胁态势,但软件供应链领域却没有。我们希望每个网络安全从业者都能使用OSC&R框架来评估软件供应链安全风险,并尝试了解如何快速解决这些问题。

GitLab高级安全工程师Hiroki Suezawa强调,OSC&R框架为安全社区提供了一个统一的参考框架,可帮助企业自我评估软件供应链安全策略和态势,进行网络安全解决方案选型,并制定有效的供应链安全策略。

Ziv指出,OSC&R框架侧重于从杀伤链视角观察软件供应链威胁,是对手战术、技术和程序(TTP)的“高解析度”结构化视图。第一版OSC&R框架已经完善,安全团队可“开箱即用”,用来评估现有防御并定义需要优先处理哪些威胁、现有覆盖范围如何解决这些威胁,以及帮助跟踪攻击者行为。

随着软件供应链攻击的新策略与技术的出现和发展。OSC&R框架将定期更新,未来将能帮助渗透测试团队或红队设置演练和测试范围,并在测试期间和之后充当记分卡工具。

OX安全顾问Yeal Citro透露,大约20家工作组成员企业正在为OSC&R框架做出贡献,目标是未来数月内为更多行业开放。

软件供应链是网络安全的头号难题

软件供应链安全是近年来企业和安全行业的重要议题,因为全球企业和机构正面临越来越严峻的软件供应链相关攻击风险。

2022年5月,Rezilion推出了Dynamic SBOM(软件物料清单),帮助企业检查软件环境多个组件的运行动态,发现并追踪漏洞。7月,互联网安全中心发布了软件供应链安全最佳实践指南,旨在保护软件供应链的每个环节。

9月,美国国家安全局(NSA)、网络安全与基础设施安全局(CISA)和国家情报总监办公室(ODNI)发布了针对关键基础设施安全的《保护软件供应链:开发人员推荐实践指南》。该指南强调了开发人员在开发安全软件方面的作用,并给出了符合行业最佳实践的方法。

但是不少安全业内人士对该指南颇有微词,认为其脱离实际,甚至带来灾难性后果(参考阅读:美国关键基础设施软件供应链安全指南的十大谬误)。

OSC&R框架链接:https://pbom.dev/