六大密码管理器全军覆没!密码账号可被点击劫持攻击泄漏

近日,独立安全研究人员Marek Tóth DEF CON33黑客大会上披露了一个密码管理器普遍存在的严重漏洞。网络安全公司Socket的研究人员随后验证确认了该漏洞,并帮助通知了受影响的密码管理器供应商。

据Bleepingcomputer报道,研究人员开发了一种“点击劫持攻击”,对目前最热门的六大密码管理器1Password、Bitwarden、Enpass、iCloud Passwords、LastPass和LogMeOnce的某些版本进行测试,发现所有基于浏览器的密码管理器变体在某些情况下都可能泄露包括账号密码银行卡的敏感信息。

漏洞利用方法

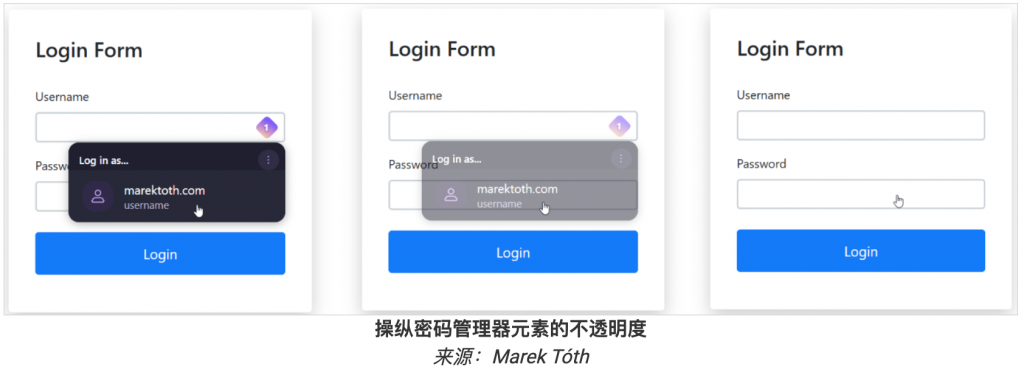

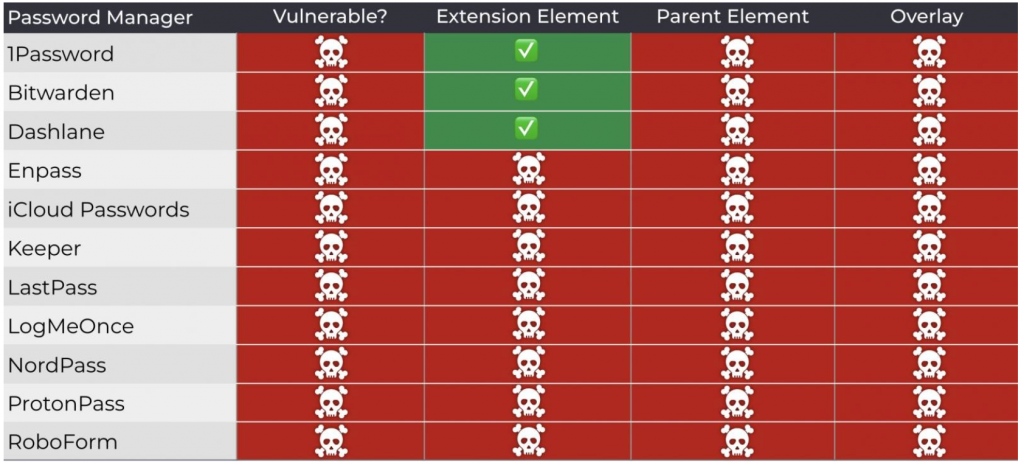

主要攻击机制是在恶意或受感染的网站上运行脚本,该网站使用不透明度设置、覆盖或指针事件技巧来隐藏基于浏览器的密码管理器的自动填充下拉菜单。

然后,攻击者会覆盖虚假的攻击元素(例如cookie横幅、弹出窗口或 CAPTCHA),以便用户的点击落在隐藏的密码管理器控件上,诱使用户输入敏感信息。

Tóth演示了多种基于DOM的子类型,这些子类型构成了同一缺陷的利用变体,包括直接DOM元素不透明度操作、根元素不透明度操作、父元素不透明度操作以及部分或全部覆盖。

研究人员还演示了使用一种方法的可能性,其中UI跟随鼠标光标,因此任何用户点击,无论其位于何处,都会触发数据自动填充。

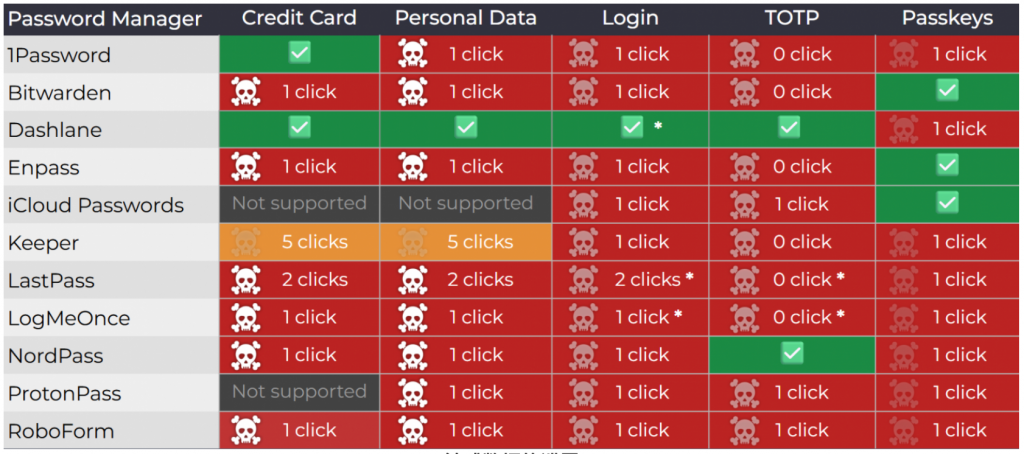

面对点击劫持攻击,主流密码管理器全军覆没,Dashlane的表现最好来源:MarekTóth

Tóth表示,可以使用通用攻击脚本来识别目标浏览器上活动的密码管理器,然后实时调整攻击。

研究人员测试了11个受欢迎程度较高的密码管理器,发现它们都至少容易受到一种攻击方法的攻击:

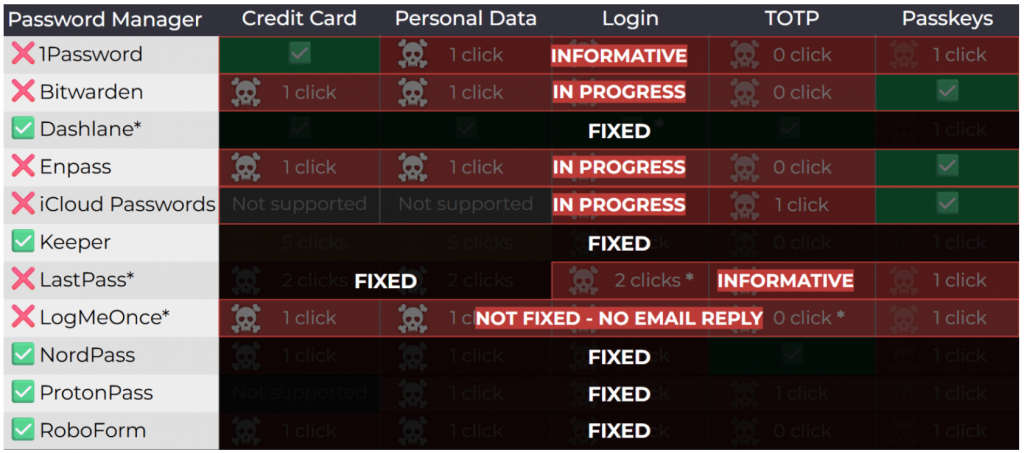

在Socket的协助下,所有密码管理器厂商于2025年4月收到了有关该问题的通知。

密码管理器厂商对该漏洞的响应不一,1Password否认了该报告(的严重性),将其归类为“超出范围/信息量”,并认为点击劫持是用户应该减轻的一般性安全风险。

同样,LastPass将报告标记为“信息性”,而 Bitwarden承认存在问题,但淡化了其严重性。不过,Bitwarden告诉BleepingComputer,这些问题已在本周推出的2025.8.0版本中得到修复。

目前尚不清楚LastPass和1Password是否计划解决该问题。

LogMeOnce则完全没有响应。

以下是容易收到攻击的密码管理器版本(共有约4000万用户):

- 1Password8.11.4.27

- Bitwarden2025.7.0

- Enpass6.11.6(6.11.4.2中实施部分修复)

- iCloud密码3.1.25

- LastPass4.146.3

- LogMeOnce7.12.4

目前已经修复漏洞的供应商包(上图)括Dashlane(8月1日发布 v6.2531.1)、NordPass、ProtonPass、RoboForm和Keeper(7月发布 v17.2.0)。这些产品的用户应立即更新确保运行最新版本。

对于尚未修复漏洞的密码管理器产品,Tóth建议用户禁用密码管理器中的自动填充功能,仅使用复制/粘贴。