新兴挖矿恶意软件针对华为云

近两年来,随着加密货币市值的暴增,针对云计算的加密货币挖矿恶意软件日益猖獗。

近日,据趋势科技报道,2020年曾被用于针对Docker容器的一种Linux加密挖掘恶意软件的新版本现在开始针对像华为云这样的新兴云服务提供商。

研究人员对该恶意软件的行为进行了分析,发现该恶意软件保留其先前功能的同时还开发了一些新功能。

例如,新版本已经注释掉了防火墙规则创建功能(但该功能仍然存在),并会释放网络扫描程序映射其他主机的API相关端口。

此外,新的恶意软件版本仅针对云环境,会寻找并删除此前感染系统的所有加密火币挖矿脚本。

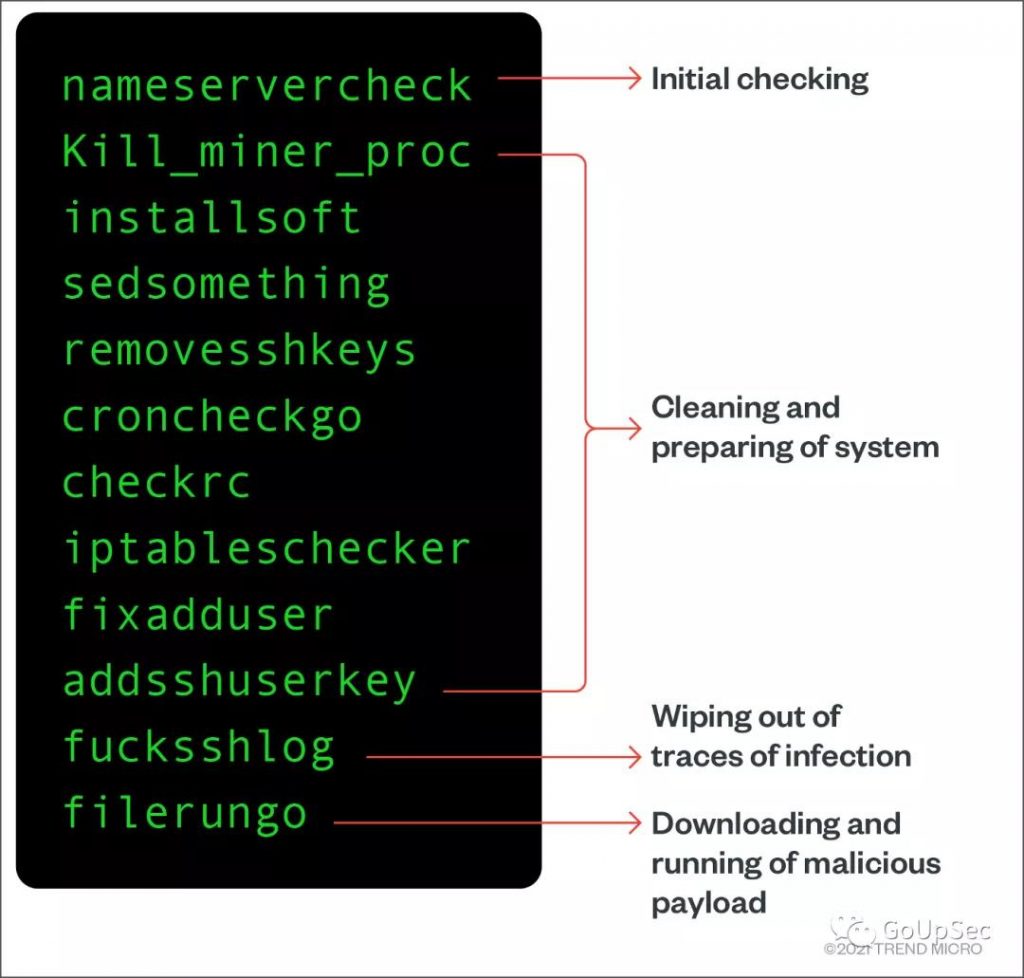

成功感染Linux系统后,恶意挖矿软件将执行以下步骤(下图),其中包括删除其他挖矿恶意软件创建的用户。

删除其他威胁参与者创建的用户后,挖矿软件将添加自己的用户,这是许多针对云的加密劫持攻击的常见步骤。然而,与许多其他挖矿软件不同的是,该恶意软件将他们的用户帐户添加到sudoers列表中,赋予他们对设备的root访问权限。

为了确保在设备上的持久性,攻击者使用自己的ssh-RSA密钥来执行系统修改并将文件权限更改为锁定状态。

这意味着即使其他参与者将来获得对设备的访问权限,他们也无法完全控制设备。

攻击者安装Tor代理服务以保护通信免受网络扫描检测和审查,通过它传递所有连接以进行匿名化。

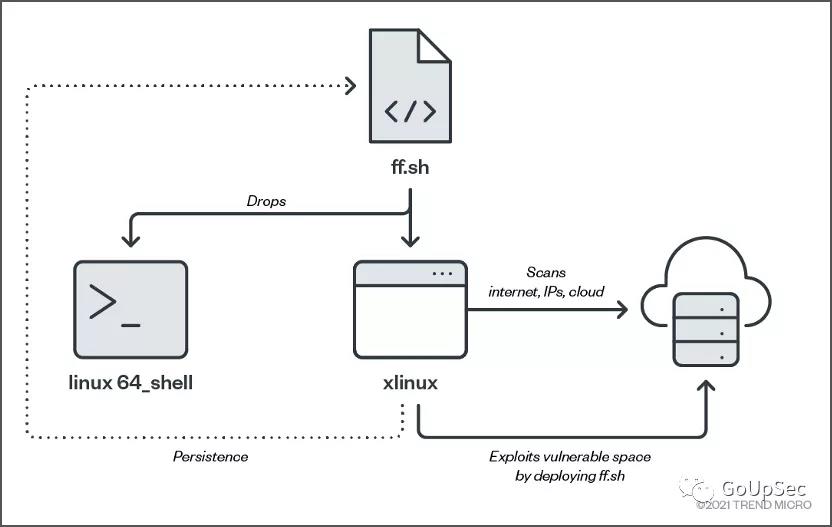

二进制部署图 来源:趋势科技

被丢弃的二进制文件(“linux64_shell”、“ff.sh”、“fczyo”、“xlinux”)有一定程度的代码混淆,趋势科技研究人员在其中发现了UPX加壳程序的使用痕迹。

攻击者已经通过进一步的篡改来调整二进制文件以针对自动分析和检测工具集进行隐蔽。

在设备上站稳脚跟后,黑客的脚本将利用远程系统并用恶意脚本和加密矿工感染它们。

在这次攻击中扫描的已知漏洞包括:

SSH弱密码

Oracle融合中间件的Oracle WebLogic Server产品中的漏洞(CVE-2020-14882)

Redis未授权访问或弱密码

PostgreSQL未授权访问或弱密码

SQLServer弱密码

MongoDB未授权访问或弱密码

文件传输协议(FTP)弱密码

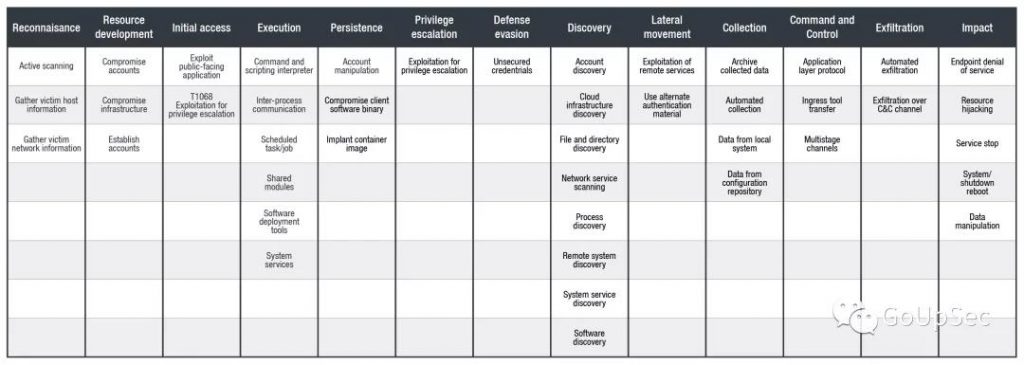

攻击者使用的MITRE ATT&CK战术与技术

总结

挖矿软件是近年来Linux环境面临的最活跃威胁之一,TeamTNT和Kinsing等恶意软件发起的挖矿攻击甚至开始互相争夺地盘(受感染的计算资源)。

此外,云服务配置错误也会导致加密货币挖矿和劫持攻击发生。错误配置是一个常见的切入点,趋势科技监测到的大多数攻击都是因为云端运行的服务存在API或SSH凭据较弱的问题,或者具有非常宽松的配置,攻击者可以滥用这些配置,从而在无需利用任何漏洞的情况下渗透到系统中。云用户应该像对待漏洞和恶意软件一样关注错误配置问题。

如果您是云服务提供商,那么请记住,运行漏洞评估和恶意软件扫描可能不足以抵御这种攻击。您需要评估安全模型并通过进一步的保护对其进行补充,检查和研究责任模型可以帮助云服务商在发布云服务时实施最佳策略。

参考资料