航空业的头号威胁:菜鸟黑客

虽然航空业的网络安全卫生状况向来为人诟病,但是根据网络安全公司Proofpoint的报告,多年来,航空业面临的一个主要威胁活动(代号TA2541)来自低水平黑客,这些入门级的攻击者在针对航空业和其他敏感行业的恶意活动中使用现成的恶意软件。

报告显示,攻击者自2017年以来一直保持活跃,主要目标是航空、航天、运输、制造和国防行业的实体。

这个“菜鸟”黑客组织被网络安全公司Proofpoint跟踪为TA2541,据信该攻击者在尼日利亚开展业务,其活动之前已在对单独活动的分析中记录在案。

在今天的一份报告中,Proofpoint指出,TA2541的攻击方法始终如一,依靠恶意的Microsoft Word文档来部署远程访问工具(RAT)。

该组织的典型恶意软件活动涉及向“全球数百个组织,主要目标位于北美、欧洲和中东”发送“成百上千”封电子邮件(主要是英语)。

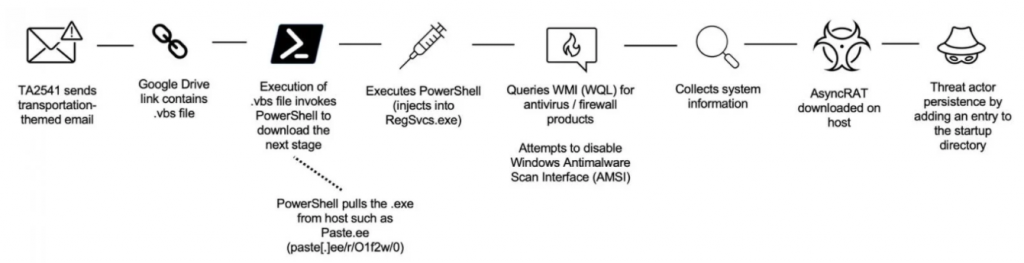

不过,Proofpoint研究人员表示,最近该组织从恶意附件转向链接到托管在Google Drive等云服务中的有效负载。

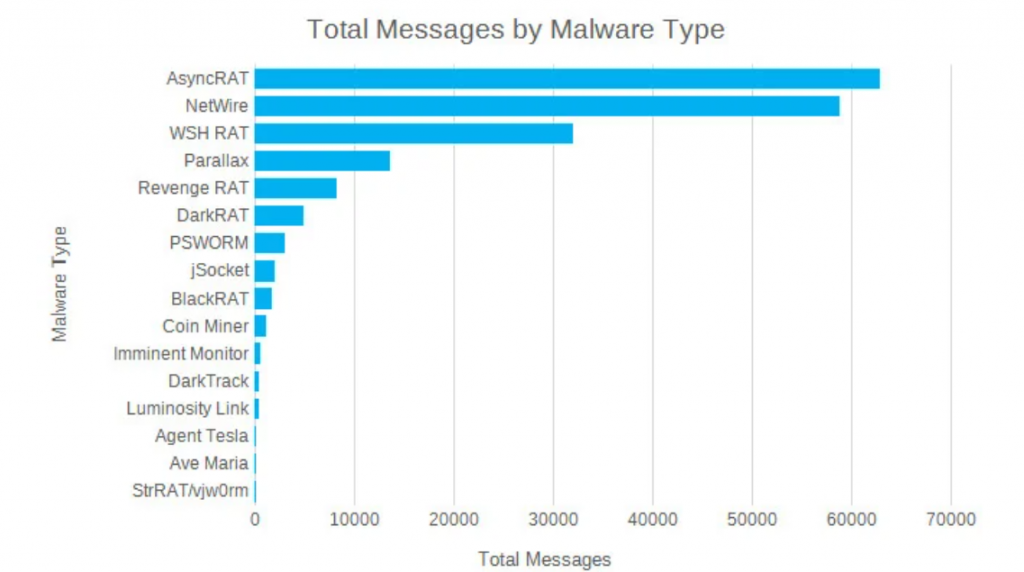

TA2541不使用自定义恶意软件,而是使用可在网络犯罪论坛上购买的商品恶意工具。根据研究人员的观察,AsyncRAT、NetWire、WSH RAT和Parallax似乎是该组织最常被恶意消息推送的最爱:

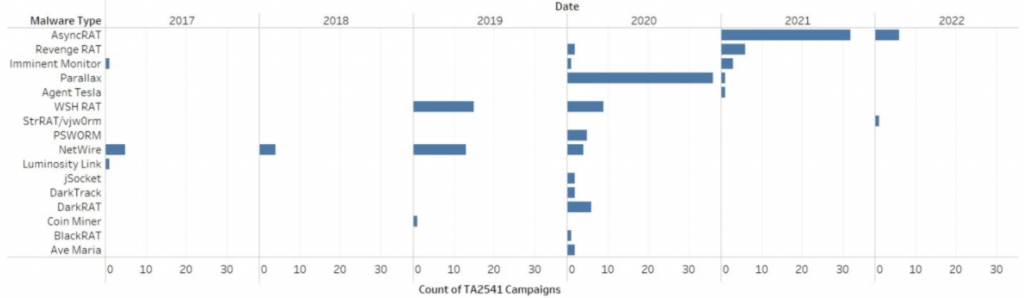

虽然AsyncRAT是当前首选的恶意软件,但自2017年以来,TA2541每年都在改变其恶意软件的使用方式,通常会在观察到的活动中仅使用一种或少数RAT。但在2020年,Proofpoint观察到TA2541分发了超过10种不同类型的恶意软件(下图),都使用相同的初始感染链。

Proofpoint强调TA2541活动中使用的所有恶意软件都可用于收集信息,但其最终目标目前仍未知。

典型的TA2541攻击链从发送通常与运输行业(例如航班、飞机、燃料、游艇、包机、货物)相关的电子邮件开始,并投放恶意文档。

在下一步中,攻击者在各种Windows进程中执行PowerShell,并通过查询Windows Management Instrumentation (WMI)来查找可用的安全产品。

然后它会尝试禁用内置防御并开始收集系统信息,然后再将RAT有效负载下载到受感染的主机上,如下图所示:

由于攻击对象通常为关键基础设施,其他一些安全公司也曾跟踪分析甚至发布过关于TA2541活动的分析报告,例如Cisco Talos去年发布了一份报告,内容涉及使用AsyncRAT的针对航空业的TA2541活动。研究人员得出结论,该攻击者至少活跃了五年。

根据分析攻击中使用的基础设施的证据,Cisco Talos为威胁参与者建立了档案,将其地理位置与尼日利亚联系起来。

“在研究参与者的活动时,我们使用被动DNS遥测,编制了域akconsult.linkpc.net所使用的IP列表,显示大约73%的IP位于尼日利亚,进一步强化了相关行为者位于尼日利亚的理论。”——Cisco Talos

在单个活动中,TA2541会向数十个组织发送多达数千封电子邮件,但都不属于为特定角色量身定制的鱼叉式钓鱼邮件。这表明TA2541并不关心其行动的隐蔽性,这进一步支持了攻击者为低水平黑客的假设。

虽然成千上万的组织都有可能成为这种“撞大运”的泛攻击的目标,但全球航空、航天、运输、制造和国防行业的公司似乎始终时TA2541的主要目标。

值得反思的是,虽然TA2541的策略、技术和程序(TTP)都属于入门级菜鸟水平,但该攻击者仍然在全球的航空业等关键基础设施行业成功部署了五年多的恶意活动,而且没有引起太多的注意。

参考链接:

https://www.proofpoint.com/us/blog/threat-insight/charting-ta2541s-flight