80%的蜜罐在24小时内就被黑客入侵

在线资产被发现和攻击的速度也许比你想象得更快。

近日,Palo Altos Networks 的Unit 42安全团队进行了一项新研究,研究人员设置了320个蜜罐,发现80%的蜜罐在上线24小时内就遭到入侵。

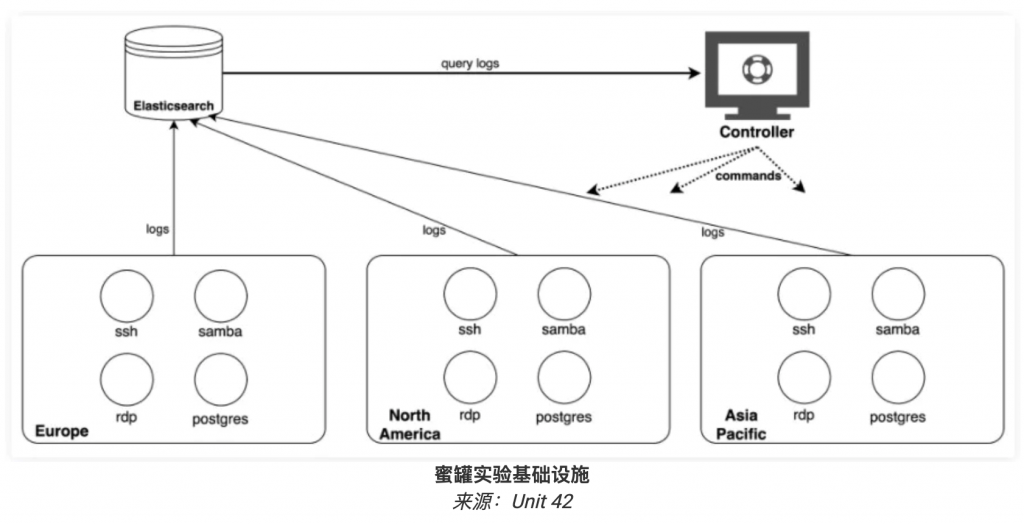

蜜罐是一种能够模仿真实在线资产,通过吸引黑客攻击来监测记录其攻击目标和策略的服务器。

研究者部署的蜜罐包括具有远程桌面协议(RDP)、安全外壳协议(SSH)、服务器消息块(SMB)和Postgres数据库服务,在2021年7月至8月期间保持活动状态。

这些蜜罐在全球范围内部署,遍布北美、亚太地区和欧洲:

攻击者如何移动

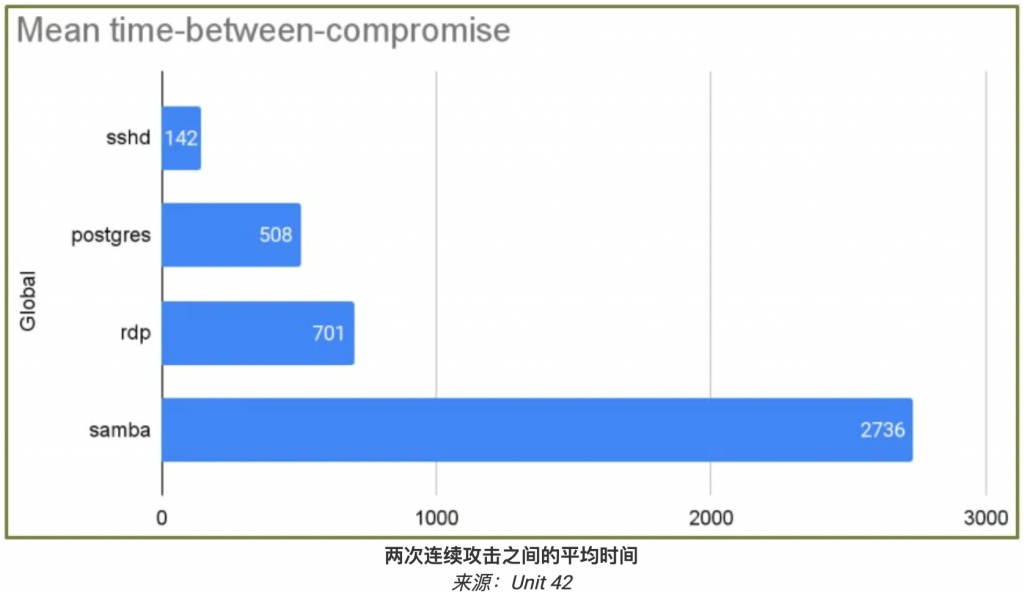

首次入侵的时间与该蜜罐的服务类型被针对的程度相关。

对于被针对最多的SSH蜜罐,第一次入侵的平均时间为3小时,连续两次攻击之间的平均时间仅约2小时(142分钟)。

Unit 42还观察到一个值得注意的案例,即在短短30秒内,实验部署的80个Postgres蜜罐中的 -96%就被入侵了。

这一发现非常令人担忧,因为在发布新的安全更新时可能需要数天甚至更长的时间来部署,而威胁行为者只需要几个小时就能利用暴露的服务。

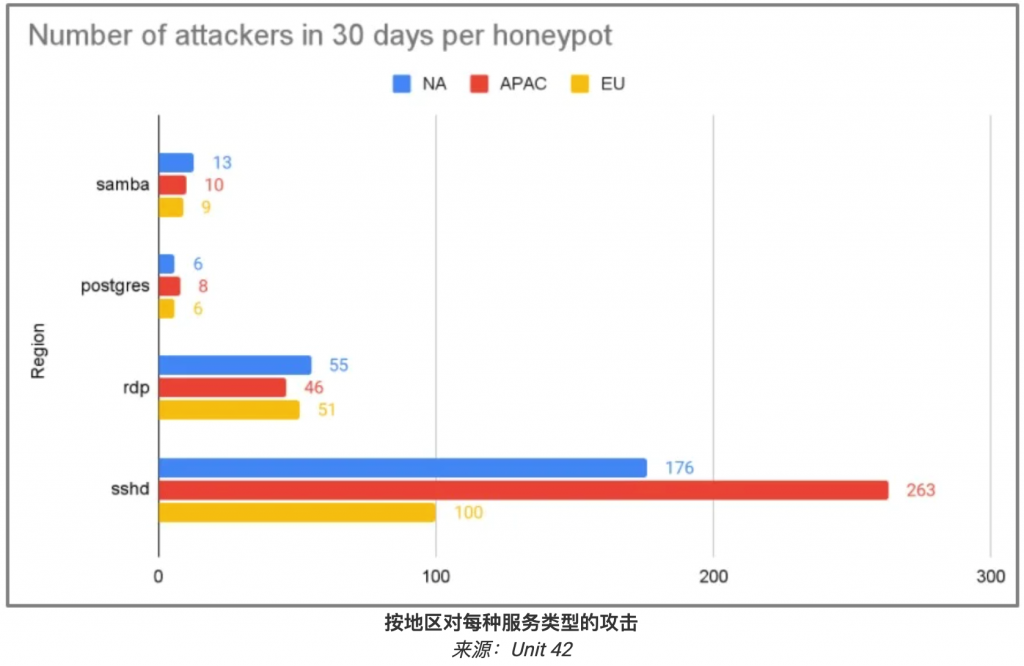

最后,在地理分布方面,亚太地区的蜜罐最容易受到攻击。

传统防火墙有用吗?

绝大多数(85%)的攻击者IP都是在一天内观察到的,这意味着攻击者很少(15%)在后续攻击中重复使用相同的IP。

这种不断变化的IP使得“第3层”防火墙规则对大多数威胁行为者无效。

减少攻击更有效的做法是通过从每天识别数十万个恶意IP的网络扫描项目中提取数据来阻止IP。

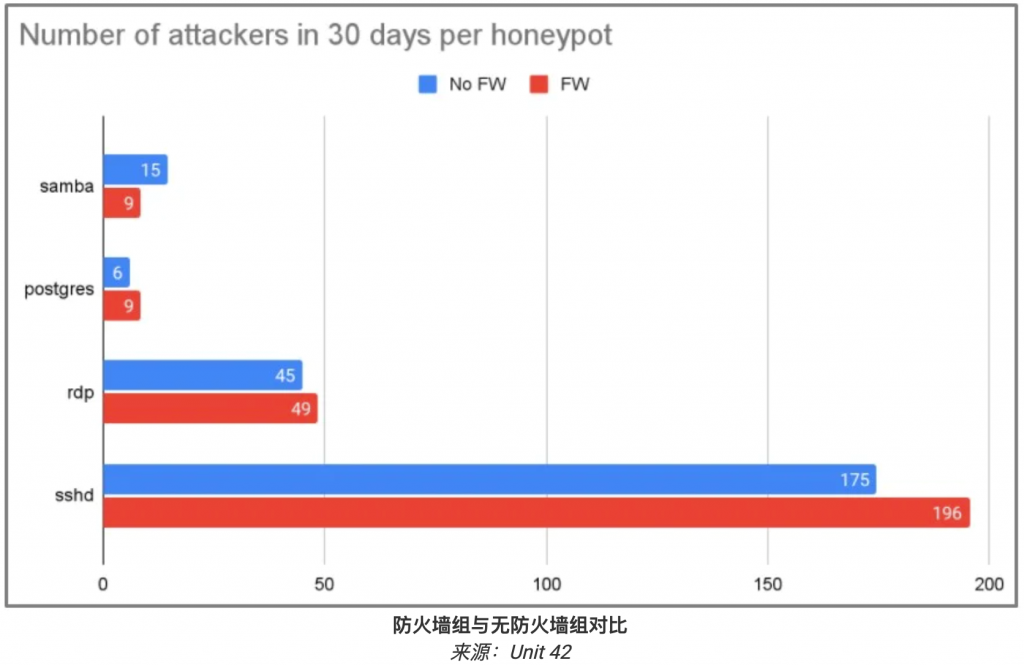

然而,Unit 42在48个蜜罐的子组上测试了这个假设,发现阻止超过70万个IP的子组和对照组之间的攻击次数没有显着差异:

为了有效保护云服务,Unit 42建议管理员执行以下操作:

- 创建防护栏以防止特权端口被打开;

- 创建审计规则来监控所有开放的端口和暴露的服务;

- 创建自动响应和补救规则以自动修复错误配置;

- 在应用程序前面部署下一代防火墙(WFA或VM系列)。

最后,研究者建议始终安装最新的安全更新,因为威胁行为者会在新漏洞发布时急于利用这些漏洞。