OpenSSL修复的两个高危漏洞到底有多严重?

经过数日惶恐不安的等待,本周三全球安全人士终于等来了OpenSSL项目的安全更新版本——OpenSSL3.0.7。新版本修复了此前安全专家在OpenSSL3.0.0及更高版本中发现的两个高危漏洞(CVE-2022-3602和CVE-2022-3786)。

漏洞CVE-2022-3602是任意4字节堆栈缓冲区溢出,可能触发崩溃或导致远程代码执行(RCE),而CVE-2022-3786可被攻击者通过恶意电子邮件地址利用缓冲区溢出触发拒绝服务状态。

“我们仍然认为这些属于较为严重的漏洞,受影响的用户应当尽快升级,”OpenSSL团队表示:“但我们未发现任何导致远程代码执行的有效漏洞利用,并且迄今我们没有证据表明这些漏洞被利用。”

根据Open SSL的安全政策,自10月25日以来,企业IT管理员陆续接到警告需要在其系统环境中排查使用了OpenSSL 3.0.x的易受攻击的实例,为OpenSSL 3.0.7发布时的修补做好准备。

OpenSSL还提供了补丁发布前的缓解措施,要求管理员禁用TLS服务器的TLS客户端身份验证,直到安装补丁。

危言耸听?

虽然最初发出的警告要求管理员立即采取行动来缓解漏洞,但漏洞的实际影响似乎并未如预期的那样严重,因为CVE-2022-3602(最初被评为严重)已被降级为高危,并且仅影响OpenSSL 3.0和更高版本的实例。

此外,与OpenSSL早期版本相比,受漏洞影响的都是近期发布的版本,还没有大量部署到生产中使用的软件。

尽管过去几天一些安全专家和安全厂商已将此漏洞与Log4j2漏洞相提并论,但事实上,根据Censys online的发现,在总共超过179.3万台主机中,只有大约7000个暴露在互联网上的主机存在(运行)有最新漏洞的OpenSSL版本。用Shodan可扫描到大约1.6万个可公开访问的OpenSSL实例。

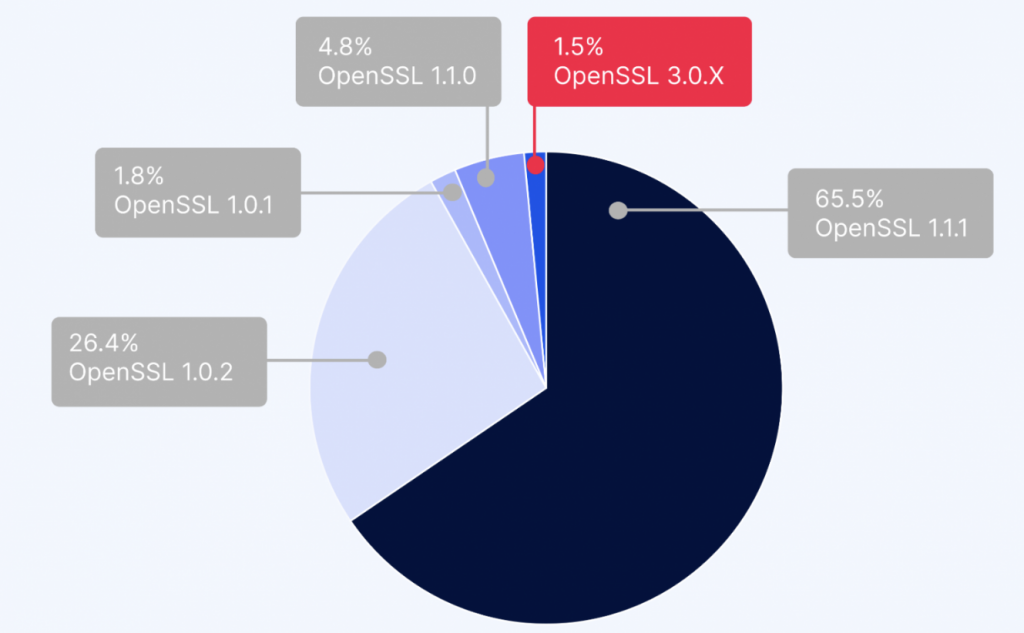

云安全公司Wiz.io认为,在分析了主要云环境(包括AWS、GCP、Azure、OCI和阿里云)的部署后,发现只有1.5%的OpenSSL实例受到此安全漏洞的影响:

荷兰国家网络安全中心维护着一份非常详细的(是否)受OpenSSL漏洞影响的软件产品列表(https://github.com/NCSC-NL/OpenSSL-2022/blob/main/software/README.md)。

该列表显示,多个流行的Linux发行版的最新版本使用了存在漏洞的OpenSSL版本,包括Redhat Enterprise Linux 9、Ubuntu 22.04+、CentOS Stream9、Kali 2022.3、Debian 12和Fedora 36等,这些系统被网络安全公司Akamai标记为易受攻击。

Akamai还共享了OSQuery和YARA规则(https://rb.gy/ie2cch),以帮助企业安全团队找到易受攻击的资产并在安全更新发布后按优先级修补。

参考链接:

http://www.openssl.org/news/secadv/20221101.txt