美国政府雇员手机安全状况极为糟糕

根据Lookout发布的最新移动安全报告,美国各州和地方政府雇员使用的基于安卓系统(Android)的手机中,近一半运行的是过时的操作系统版本,这使它们面临数百个可利用漏洞的威胁。

该报告结论基于对2021年至2022年下半年的2亿台设备和1.75亿个手机应用程序的分析。

报告警告说,美国政府雇员面临的所有威胁指标都在上升,包括针对政府雇员的网络钓鱼攻击、对非托管移动设备的依赖以及关键任务网络中的责任点。

手机操作系统版本过时

美国政府雇员手机大量运行过时版本的移动操作系统,这意味着攻击者有很多可利用的漏洞用来攻击目标、在设备上运行代码、植入间谍软件、窃取凭据等。

例如,上周苹果公司发布了iOS 16.1,修复了一个被黑客积极利用的零日内存损坏漏洞,该漏洞被黑客用来攻击iPhone用户,以实现以内核权限执行任意代码。

Lookout报告称,在iOS 15向用户推出10个月后,5%的联邦政府雇员和30%的州与地方政府设备运行的依然是旧版操作系统。

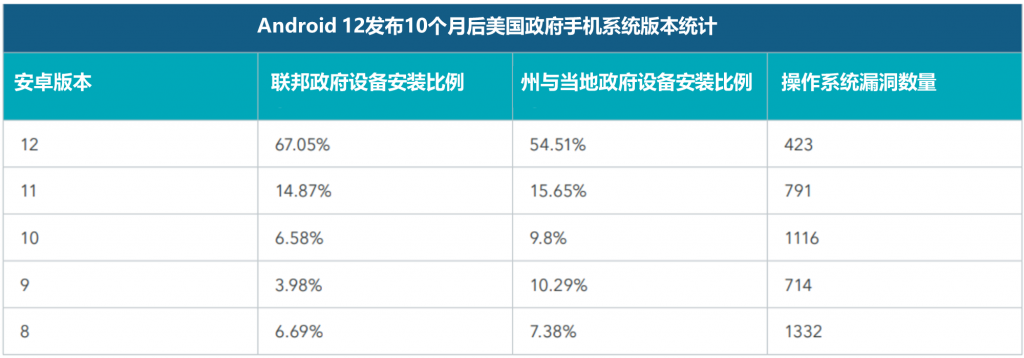

安卓系统的安全状况要糟糕得多,因为在Android 12版本发布十个月后(最新版本是2022年上半年发布的Android 13),仍然有多达30%的联邦设备和近50%的州与地方政府设备没有升级到Android 12版本,因此仍然容易受到漏洞利用攻击,具体统计数据如下:

值得注意的是,10.7%的联邦政府和另外17.7%的州与地方政府设备仍然运行Android 8和9,这两个版本的技术支持分别在2021年11月和2022年3月结束,共计有超过2000个Google不会修复的已知漏洞,而且漏洞列表随着时间推移将不断增长。

政府雇员安全意识水平堪忧

报告显示,针对移动用户的最常见的攻击是恶意软件投送,约占75%,其余大部分是账户盗窃。

虽然商品化恶意软件通常使用虚假应用程序感染安卓移动设备,但众所周知,高级间谍软件开发人员也会使用零日漏洞对记者、政治家和活动家进行有针对性的攻击。

根据年度统计数据分析,移动恶意软件的分布正在逐渐下降,而凭证盗窃攻击正在增加。

美国政府雇员的安全意识水平在评估中也表现不佳。2022年,Lookout监控的11名政府雇员中有1人成为网络钓鱼攻击的目标,托管和非托管设备的目标率大致相同。

在点击恶意链接并被警告错误的人中,57%的人没有重复错误,19%的人再次点击,24%的人点击了3次以上。

为了保护设备安全,美国网络安全和基础设施局(CISA)发布了一个“已知被利用漏洞目录”,其中包含在攻击中被积极利用的漏洞列表,以及联邦机构修补这些漏洞的最后期限。但这并不是一个强制指令。

该报告发布于美国中期选举前几天,根据Trellix和FBI的同期报告,选举工作人员和选举官员正成为网络钓鱼活动的目标,面临被安装恶意软件或窃取凭据的风险。

报告链接:

https://www.lookout.com/form/threats-government-threat-report-lp