盘点勒索软件这二十年

勒索软件的“鼻祖”诞生于1989年,当时不法分子使用软盘和光盘(CD)传播木马程序,然后通过社会工程技术向用户勒索钱财。但是,木马程序无法加密数据,在那个互联网的蛮荒时代,攻击者还没有找到敲诈之外的其他货币化方法。

牛刀小试

但是直到2004年,第一个真正意义上的,能够加密受害者数据的勒索软件PGPcoder才出现,PGPcoder更接近我们今天所熟知的勒索软件的概念。PGPcoder运营团伙主要针对个人用户,向受害者索要约13美元的赎金——与今天的勒索软件赎金标准相比,这是微不足道的数字,当今的赎金动辄数千万美元。然而,PGPcoder并没有掀起大的风浪,因为它只针对个人,而且由于对当时性能低下的个人电脑的性能产生较大影响,使其很容易被检测到。

2000年代后期出现了一个新趋势:攻击者开始通过锁定某些操作系统功能来索要赎金。这标志着WinLock时代的到来,同时也缔造了今天称为勒索软件即服务(RaaS)的模式。操作系统锁定程序的受欢迎程度持续增长,并在2012年达到顶峰,之后开始下降。它们被臭名昭著的Cryptolocker勒索软件所取代,导致地下论坛中销售勒索软件和RaaS广告的数量激增。当时,勒索软件运营商的主要攻击目标是个人。

值得插播的是,勒索也是过去二十年中DDoS攻击者从受害者身上赚钱的常用方法,当时由于缺乏内容交付网络(CDN),网络服务极易受到DDoS攻击。

巨人杀手

勒索软件历史的重要转折点发生在2015年,当时攻击者的目标从个人转移到了企业,因为他们意识到从商业角度来看,商业组织,尤其是大型企业,是更有价值的猎物。2018年诞生了最臭名昭著的勒索软件联盟计划之一——GandCrab,根据一些消息来源,该恶意软件的源代码构成了REvil木马的基础。

GandGrab成为勒索软件“大型狩猎”活动(Big Game Hunting)的先驱:它为不同的攻击活动创建了专门的团队,其中之一是专门攻击大型企业。勒索软件行业的另一个结构性转变是由勒索软件帮派Snatch和Maze率先推动的“双重勒索模式”——除了加密公司的数据外,还从受害者的网络下载数据并在自己的数据泄漏站点上发布。这些网站专门发布有关拒绝以所谓的双重勒索技术支付数据的受感染组织的数据,被称为数据泄漏站点(DLS)。数据泄漏站点被广泛采用,因为这种技术显着提高了转换率,即选择支付赎金的公司的份额。

基于数据泄漏站点的双重勒索技术的使用,变现容易的勒索软件在网络犯罪分子中日益流行,都大大推动了RaaS市场的发展,网络犯罪正在进入勒索软件帝国时代。

战国时代

勒索软件正在进入强者愈强的战国时代,根据GroupBI的《2020-2021高科技犯罪趋势报告》,过去三年业界观测到至少51个RaaS勒索软件联盟计划。其中一些像LockBit、Hive、SunCrypt或Avaddon发展迅猛,而另一些,例如realOnline Locker、Keystore Locker和Jingo Locker则每况愈下。

从2020年下半年到2021年上半年,地下论坛上至少出现了21个新的RaaS联盟计划,与去年同期相比增长了19%。从2019年上半年到2021年下半年,由俄语管理员管理的至少15个暗网论坛上出现了宣传这些程序的广告。Darknet forumexploit[.]in是其中最受欢迎的,RAMP和xss.is也进入了前三名。

值得注意的是,在审查期间,在各团体尤其是REvil的大规模攻击浪潮之后,论坛主禁止在地下论坛上投放广告联盟计划。他们解释说,传播勒索软件引起了对其他黑客活动的过多关注,RAMP是为了响应所谓的不再索要赎金运动而创建的。

新的RaaS联盟计划的出现在2020年下半年达到顶峰,当时出现了14个新框架,与2020年前六个月相比增长了75%。但是,新数据泄漏站点出现的速度要快得多:相比之下,Group-IB分析师在2021年检测到29个新的数据泄漏站点,只有12个新的勒索软件联盟程序,这表明许多勒索软件团伙的程序仍然是私有的。

然而,双重勒索技术在私人和公共RaaS附属程序中同样流行,过去两年,在数据泄露站点上发布数据的受害者数量猛增。在2020年下半年至2021年上半年,在数据泄漏站点上泄露数据的勒索软件受害者数量达到2371,与上一个调查周期相比激增了935%。值得注意的是,在2021年的前三个季度,勒索软件运营商发布的数据(1966家公司)比整个2020年(1335家公司)多47%。

这些统计数据仅部分反映了勒索软件事件数量增长的速度,而实际数字大约高出一个数量级。勒索软件Hive联盟计划泄漏的数据佐证了这一点,被该团伙泄漏信息的受害者只占受害者总数的13%左右。

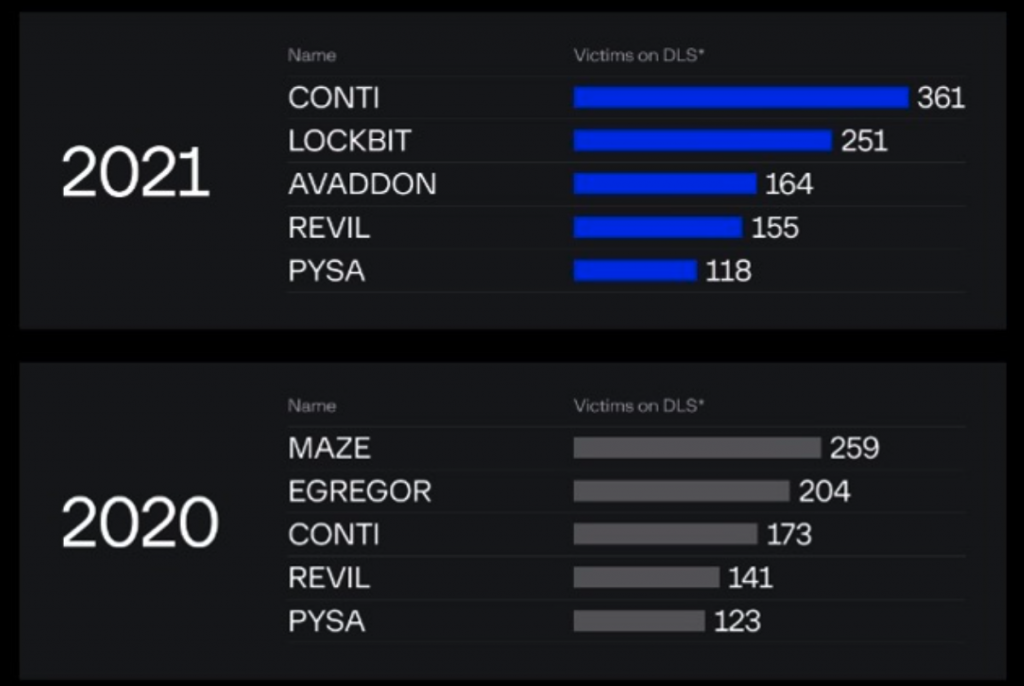

根据对数据泄漏站点的进一步分析,2020年,Maze、Egregor、Conti和REvil是最具攻击性的勒索软件,而2021年最具攻击性的五大家族是:Conti、Lockbit、Avaddon、Revil和Pysa(下图)。

相比2020年,2021年情况有所改变,一些勒索软件团伙的份额有所下降,小型勒索软件团体的数量有所增加。Conti成为当之无愧的“勒索之王”,被其在数据泄露站点上“点名”的受害者多达361个。

全球危机

根据Group-IB威胁情报分析师分析的数据泄露站点数据,美国是2020年遭受攻击最多的国家,其次是加拿大和英国。遭受攻击最多的前五名国家还包括法国和德国。2020年,受害者最多的地区是北美、欧洲和亚太地区。

这一趋势保持到了2021年。勒索软件受害者数量最多的国家排名没有发生显著变化,其中法国出现在前三名,而德国则跌至第六位。

行业方面,2020年勒索软件运营商最常“光顾”的行业是制造业、房地产和运输业。2021年这一情况几乎保持不变。

变与不变

勒索软件即服务(RaaS)市场迅速扩大,许多出于经济动机的黑客团体已将重点转移到勒索软件攻击上,这两个因素都导致此类调查事件数量激增。在2021年第一季度至第三季度,勒索软件攻击占Group-IB调查的所有事件的60%以上。然而,尽管这种类型的攻击迅速增加并且涉及许多不同的网络犯罪集团,但攻击者使用的策略、技术和流程存在大量重叠。此外,典型的勒索软件技术和工具集基本保持不变。

另一个显着影响勒索软件攻击的数量和成功的因素是企业网络初始访问凭证代理市场的发展,这使许多攻击者能够轻松访问目标网络。总的来说,与上一个报告期类似,最常用的初始访问技术是破坏远程访问服务、网络钓鱼和利用面向公众的应用程序。关于后利用,最常用的攻击技术是命令和脚本解释器、远程服务和远程系统发现。

勒索软件市场的当前发展依然处于非垄断阶段,RaaS程序的数量在增长,但范围在缩小。此外,为了使潜在的起诉过程复杂化,同一个团伙可能会以不同品牌推出众多RaaS程序。

最后,随着新参与者的不断涌入以及RaaS与企业网络初始访问凭证经销商之间的合作更加密切,RaaS造成的总损失可能会继续增加。