2023年风险最高的20种联网设备

网络安全公司Forescout根据其企业客户的匿名遥测数据研究,公布了2023年风险最高的20种联网设备榜单;与2022年的榜单相比,2023年有7种新设备类型上榜(下图,蓝色高亮内容为新增设备类别),包括:

- VPN网关

- 网络安全设备

- 网络附加存储(NAS)

- 带外管理(OOBM)平台

- 工程工作站

- 远程终端单元(RTU)

- 血糖监测仪

Forescout分析了1900万台现实世界企业设备的风险因素,例如已知漏洞、开放端口、遗留操作系统、端点保护、互联网暴露等,涵盖不同行业和设备使用类别(例如IT、物联网、运营技术或工业物联网)和医疗设备(物联网)。

2023年最危险设备榜单中13种设备与去年的榜单相同,包括:IT类别中的计算机、服务器和路由器、物联网中的打印机、IP摄像机和VoIP系统、不间断电源(UPS)、可编程逻辑控制器(PLC)和工业物联网中的楼宇自动化系统、医疗工作站、成像设备、核医学系统以及物联网中的患者监视器。

Forescout通过三类因素来确定设备的风险评分:

- 配置——设备上存在的漏洞和开放端口的数量和严重性

- 功能——根据设备的用途对组织的潜在影响

- 行为——互联网暴露以及连接到设备或设备连接到的IP地址的声誉

医疗是设备风险最高的行业

Forescout追踪了1900万台网络设备中存在的4000多个漏洞。正如预期的那样,其中大多数(78%)影响了IT设备,该类别包括企业网络上最常见的设备类型,例如计算机和服务器。物联网设备类别占漏洞的16%,工业设备占6%,医疗设备占2%。

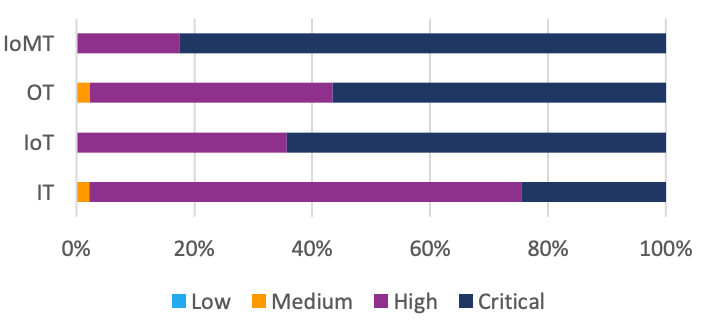

然而,并非所有漏洞都是平等的,也并非所有漏洞都很容易修复。例如,对于IT设备来说,只有20%的漏洞是严重的,而对于OT和IoT设备来说,有一半的漏洞是严重漏洞,80%的医疗设备都存在会导致设备被完全接管的严重漏洞(下图):

此外,像OT和医疗领域使用的专用嵌入式设备比运行Windows的计算机更难修补,因为这些设备大多数都运行专门的固件,而不是Windows或Linux等通用操作系统。

与Forescout之前的2022年分析相比,医疗是高风险和中风险设备数量最多的行业,也是唯一一个此类设备数量有所增加的行业。其次是零售、制造、金融、和政府。

自去年以来,美国政府部门中高风险设备的数量减少幅度最大——从40%降至10%。这可能是因为美国网络安全和基础设施安全局(CISA)维护着一份不断更新的已知在野外被利用的漏洞列表(目前超过900个),而美国政府机构各部分需要在指定的最后期限内修补这些漏洞,这可能在减少政府设备漏洞方面发挥了作用。

漏洞管理的噩梦

运行专用操作系统和固件的嵌入式设备通常更难修补漏洞。医疗和零售业是嵌入式设备数量最多的行业,同时也是中高风险设备数量最多的行业。

“各种专用操作系统(我们在DeviceCloud上观察到超过2500个独特版本)对于安全团队来说是一场噩梦,这也是需要了解联网设备的主要原因之一,”Forescout研究人员说:“嵌入式固件还因存在系统安全问题而闻名,例如后门、硬编码凭据和密钥以及内存损坏漏洞。”

设备运行Windows并不意味着它很容易打补丁。所有行业的许多特殊用途设备都运行不再受支持的旧版本Windows版本,例如Windows8、7、XP和CE。医疗和零售业在其网络上的此类设备数量方面再次领先,运行旧版Windows版本的设备所占比例最大的设备类别是OT(占63%)和医疗设备(占35%)。

开放端口和资产暴露风险

开放通信端口是另一个可能增加风险的因素,特别是Telnet等传统协议或SSH、SMB、RDP等常用协议。

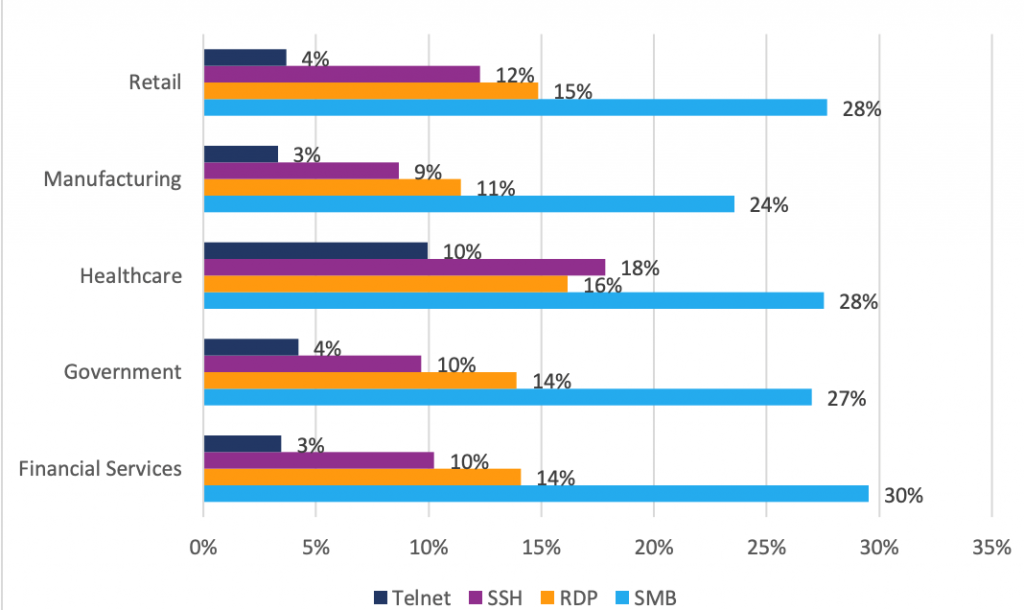

不同行业的开放端口分布

数据来源:Forescout

研究人员表示:“除中小企业外,医疗在所有开放端口协议中均处于领先地位。”“医疗行业中近10%的设备仍然打开Telnet端口,而其他行业中只有大约3%到4%的设备存在这种情况。SMB协议是各行业开放端口最多的协议,尤其是金融服务业(29%),制造业的SMB协议风险敞口要低得多,为24%。”

并非所有设备都可以运行防病毒等端点安全代理,但即使在安装了此类代理的设备上,它们有时也会被禁用。金融服务和政府部门安装和禁用端点安全代理的设备数量最多(各占24%),其次是医疗部门(21%)、制造业(17%)和零售业(10%)。

政府设备经常会针对已知的危害指标(IoC)(例如与已知的恶意IP地址和域名通信)触发警报,政府网络中的设备触发了Forescout监控的63%的IoC的检测,而医疗行业的这一比例为19%,金融服务行业的比例为8%。零售和制造领域的设备仅触发了5%的IoC警报。

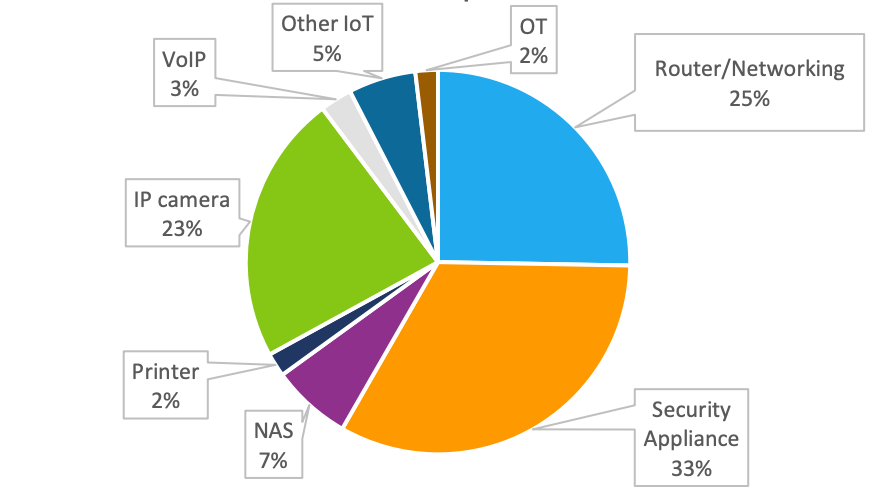

虽然直接暴露于互联网并不一定意味着设备会受到损害,但如果该设备存在已知的未修补漏洞或未及时安装补丁,则肯定会增加风险。正如预期的那样,路由器和其他网络设备以及安全设备约占互联网暴露设备的一半,分别为25%和33%,因为这些通常是控制或检查进出公司网络的流量的外围设备。接下来是IP摄像机,占互联网暴露设备的23%,NAS设备占7%,VoIP系统占3%,打印机占2%,其他IoT设备占大约5%是,其余2%是OT设备(下图):

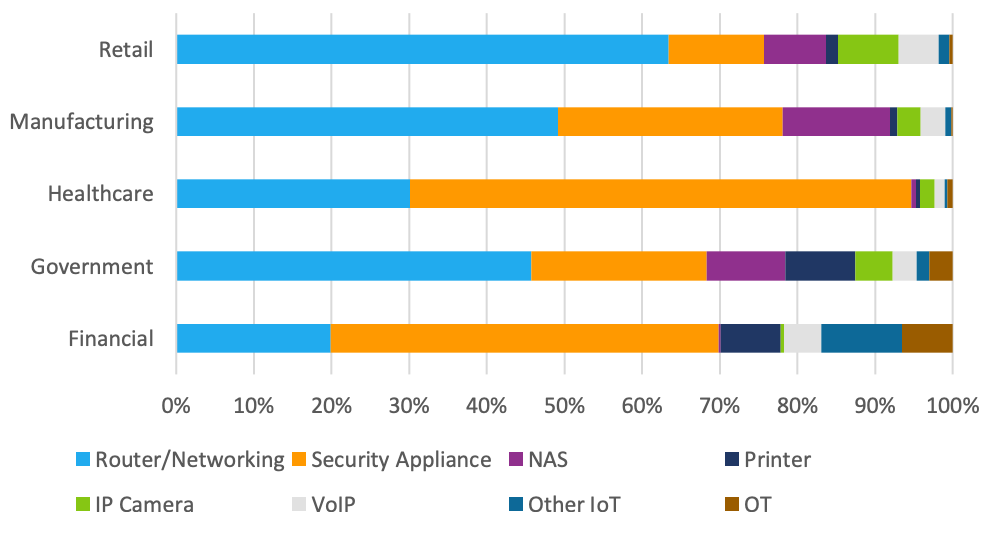

暴露设备的行业统计数据(下图)还揭示了一些有趣的趋势。例如,政府、制造和零售垂直行业有大量暴露在互联网上的NAS设备,政府和金融服务也有许多暴露在互联网上的打印机。与其他垂直行业相比,金融服务拥有更多数量的OT设备以及许多安全设备,只有医疗行业才能与之“媲美”。

如何降低企业设备风险

根据Forescout的建议,企业应采取具体行动来降低风险:

- 旧版Windows以及OT和IoMT(医疗联网设备)中高危漏洞的普遍存在意味着组织需要立即采取行动计划来尽可能升级、更换或隔离这些设备。

- IT设备中的端点保护解决方案经常被禁用,这意味着企业必须采用自动化设备合规性验证和实施,以确保不合规的设备无法连接到网络。

- 常见的暴露设备(例如IP摄像机)和危险的开放端口(例如Telnet)意味着企业必须改进网络安全工作,包括网络分段。

Forescout研究人员表示:“风险和暴露管理必须涵盖所有类别设备,以降低整个组织的风险。”“除了风险评估之外,风险缓解还应该采用不完全依赖安全代理的自动化控制。这些控制措施必须覆盖整个企业,而不仅是IT网络、OT网络或特定类型的物联网设备孤岛。”