Mozi僵尸网络“猝死”的原因找到了

Mozi僵尸网络,这个曾经伴随新冠疫情爆发并肆虐全球,且与新冠病毒一样难以消灭的恶意网络,在2023年8月神秘“猝死”并彻底销声匿迹。到底是谁杀死了Mozi?

2019年12月,360Netlab首次发现并命名了P2P僵尸网络Mozi,随即绿盟、知道创宇等公司也发布了观测结果。

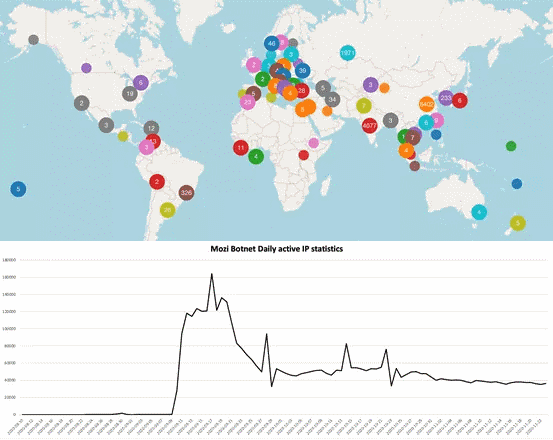

根据360的报告,Mozi僵尸网络在被发现时已经通过蠕虫模块快速感染了超过1.5万台设备(主要为物联网设备)。到2021年8月Mozi作者被中国执法部门逮捕时,该僵尸网络已经在全球感染了超过150台不同设备,其中一半以上(83万)位于中国境内。

根据IBMX-Force的报告,从2019年末到2020年中,Mozi占据了全球僵尸网络流量的90%,导致全球僵尸网络流量整体大幅增长。

Mozi僵尸网络不同节点主要从事DDoS攻击和加密货币挖矿,其源代码借用了其他IoT僵尸网络,包括Mirai、Gafgyt和IoT Reaper。

根据360的报告,Mozi为了提高攻击和感染效率,弃用了Gafgyt的攻击代码,转而使用Mirai的源代码(这也导致很多杀软厂商将Mozi识别为Mirai),同时还是实现了控制节点与业务节点的分离,不但增加了Mozi僵尸网络的弹性,还方便作者开展DDoS租赁服务。

2021年8月份,360透露Mozi僵尸网络的作者被中国执法部门逮捕。但360在博客中警告说,虽然Mozi作者被捕后不再发布新的更新,但Mozi僵尸网络的残余节点仍然会感染其他存在漏洞的设备,可谓“百足之虫,死而不僵”。

事实上,Mozi似乎并不甘于“行走在消失中”。在Mozi作者被捕两年后,根据ESET的报告,该公司在2023年追踪到超过20万个Mozi僵尸网络机器人/节点(实际可能更多)。

正当业界为Mozi死而不僵,甚至死灰复燃而发愁时,Mozi僵尸网络突然“猝死”了。

据ESET报道,2023年8月8日,印度境内的Mozi节点一夜之间突然消失,8月16日中国境内的节点也消失殆尽,整个Mozi僵尸网络的规模断崖式暴跌至冰点(下图):

ESET的研究人员在9月27日找到了Mozi“猝死”的原因:一个内置在用户数据报协议(UDP)消息中的配置文件被发送给所有Mozi机器人,指示下载并安装一个更新。这个更新实际上是一个“自杀开关”,用自己的副本替换了原来的恶意软件,并在宿主设备上触发了一系列其他动作:禁用某些服务,访问某些端口,执行某些配置命令,并在设备上建立与被替换的恶意软件文件相同的立足点。

根据ESET研究人员在2023年11月1日发布的博客文章,这个“自杀开关”更新关闭了Mozi节点与外界连接的功能(只有一小部分活动节点逃脱)。这个新的“自杀开关”更新是原始Mozi的“简化版”,具有相同的持久性机制,并以与Mozi相同的方式设置防火墙,但它阉割了所有的网络能力,无法从事未来的破坏活动。

由于“自杀开关”的原始源代码和私钥与Mozi保持一致,几乎可以肯定其开发者是原始作者。研究人员推测,该作者有可能是在执法部门的要求下发布了“自杀开关”。

颇具戏剧性和讽刺意味的是,研究人员认为“自杀开关”甚至起到了类似疫苗的“抗病毒作用”。

因为“自杀开关”执行了一系列“加固措施”,提高了Mozi宿主设备对未来恶意软件的抵抗力。

例如,“自杀开关”通过关闭管理服务(如SSH服务器),并实施严格的防火墙规则,使设备更难再次感染其他恶意软件。而且“自杀开关”的持久性可确保设备重启后也保持这种加固配置。可以看出,‘自杀开关’的作者尽了最大努力来避免设备重新感染原始Mozi或其他恶意软件。

最后,ESET的研究人员认为,尽管Mozi曾在全球范围肆虐,但对于有基本安全防护和策略的企业和个人来说并不构成特别严重的威胁。Mozi的危害在于其bot实施DDoS攻击或者自我传播时产生了大量的互联网流量,消耗大量公共资源。此外,Mozi的活动混淆了安全日志,并为监控基础设施的安全分析师制造了大量琐碎事件。

参考链接: