伊朗黑客成功黑掉美国供水设施的PLC

CISA(美国网络安全和基础设施安全局)近日发布安全警告称,黑客通过侵入在线暴露的Unitronics可编程逻辑控制器(PLC)入侵了美国宾夕法尼亚州阿利基帕市的供水设施,试图提高水泵压力,导致该市水务部门被迫关闭系统,断开PLC的互联网连接,切换为手动操作。

PLC(可编程逻辑控制器)是工业网络环境中至关重要的控制和管理设备,也是工控系统安全的“红线”和最后一道防线,黑客一旦入侵PLC可能会造成严重后果,例如通过操纵设备改变化学剂量而造成供水污染。

在2021年的一次攻击中,一名黑客侵入了佛罗里达州奥德马尔市的水处理系统,并将氢氧化钠的浓度提高到极其危险的水平(100倍),幸亏被操作员及时发现而未能酿成大祸。但在那次攻击中,黑客只是通过TeamViewer软件远程控制操作员的电脑,并未直接控制PLC。

水务系统遭受网络攻击的其他风险包括系统中断导致的供水中断,以及水泵超载或开关阀门对基础设施造成物理损坏。

CISA证实,此次针对宾夕法尼亚州阿利基帕市水务系统的黑客攻击并未损害社区的饮用水安全。但在接受CNN采访时,宾夕法尼亚州水务公司表示将替换被攻击的以色列制造的PLC,以防攻击事件再次发生。

CISA在安全通告中写道:“攻击者正在针对与供水设施相关的PLC,其中包括美国供水设施中使用的Unitronics PLC。受影响城市的水务部门立即关闭了系统并切换为手动操作——该城市的饮用水或供水没有已知的风险。”

CISA强调,黑客利用了自来水公司糟糕的安全管理措施,通过人机界面(HMI)攻击Unitronics Vision系列PLC,而不是利用产品上的零日漏洞。

虽然CISA的报告没有透露攻击者的信息,但根据Cyberscoop的报道,此次攻击是由伊朗黑客组织Cyber Av3ngers实施的,后者成功劫持了以色列制造的Unitronics PLC,并在电脑屏幕伤显示了“打倒以色列”的信息。

Cyber Av3ngers堪称“水务系统攻击专家”,此前通过入侵以色列科技公司Unitronics制造的水压监测设备已经入侵了以色列数十个供水系统。

Cyber Av3ngers在X发布的一篇推文中写道:“一旦我们获得了他们的网络的访问权限,就可以操纵、擦除和破坏所有工业设备,例如SCADA系统、PLC、传感器和HMI。”

CISA给水务系统管理员的安全缓解措施是:

- 替换默认的Unitronics PLC密码,确保不使用“1111”这样的弱密码。

- 为对运营技术(OT)网络的所有远程访问(包括来自IT和外部网络的访问)实施MFA(多重身份验证)。

- 断开PLC与开放互联网的连接。如果需要远程访问,使用防火墙/VPN设置来控制访问。

- 定期备份逻辑和配置,以便在遭受勒索软件攻击时快速恢复。

- 避免使用默认TCP端口20256,该端口通常是网络攻击者的目标。如果可能,使用不同的TCP端口并使用PCOM/TCP过滤器以提高安全性。

- 将PLC/HMI固件更新至Unitronics提供的最新版本。

此前,CISA曾于2023年9月推出了针对供水设施等关键基础设施的免费安全扫描计划,使用CISA的代理运行专门的扫描仪,识别设施暴露在互联网上的端点,并发现已知被黑客利用的漏洞或错误配置。

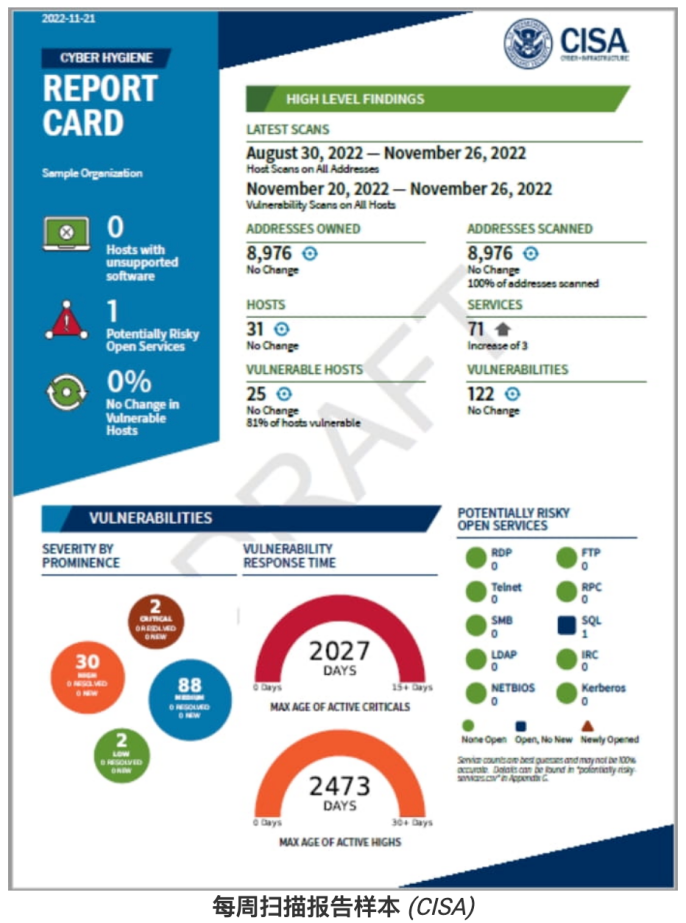

然后,CISA每周向订阅用户发送包含行动建议的报告(上图),同时进行后续扫描以确定水务公司是否已采取必要措施来缓解先前披露的问题。

ISA(国际自动化协会)全球网络安全联盟的网络安全专家和自动化工程师曾在2021年发布过一个开源工控系统PLC安全指南(https://www.plc-security.com/),提供了一个PLC安全清单,其中包含20条建议,用于在工业网络发生安全事件或配置错误时提高PLC安全弹性。

参考链接: