大疆无人机军用固件厂商被黑客攻击,俄军无人机集体瘫痪

GoUpSec2025年07月08日 13:08吉林

GoUpSec点评:对抗无人机最有效的办法,就是用数字钻地弹摧毁无人机群背后的神经中枢。

近日,一家为俄罗斯军方提供大疆无人机军用定制固件的开发团队在Telegram 上发布声明,承认其“1001”固件的分发基础设施遭遇黑客入侵。攻击者不仅侵入其远程服务器系统,还在用于更新无人机的“终端设备”上显示伪造信息,最终致使整个更新体系瘫痪。

虽然开发者声称固件本身未被篡改,但他们建议前线操作者立即断开连接,以防更深层入侵。

这是俄罗斯科技军工领域罕见的自曝式信息安全事件,震动了整个无人机战场生态。更关键的是,它揭示了一个鲜为人知但极为关键的军事数字供应链:消费级无人机+魔改固件+前线部署=廉价而致命的战争工具。

20万消费级大疆无人机被武器化

众所周知,大疆无人机早已成为俄乌战争的隐形主角——不论是侦察、投弹,还是GPS干扰对抗,大疆都在被反复“重定义”。但你可能不知道,在俄罗斯,消费级无人机的军事化已经不是“拼凑”而是“系统工程”。其核心之一,就是这套名为“1001”的定制固件(以及配套的遥控器飞控程序)。

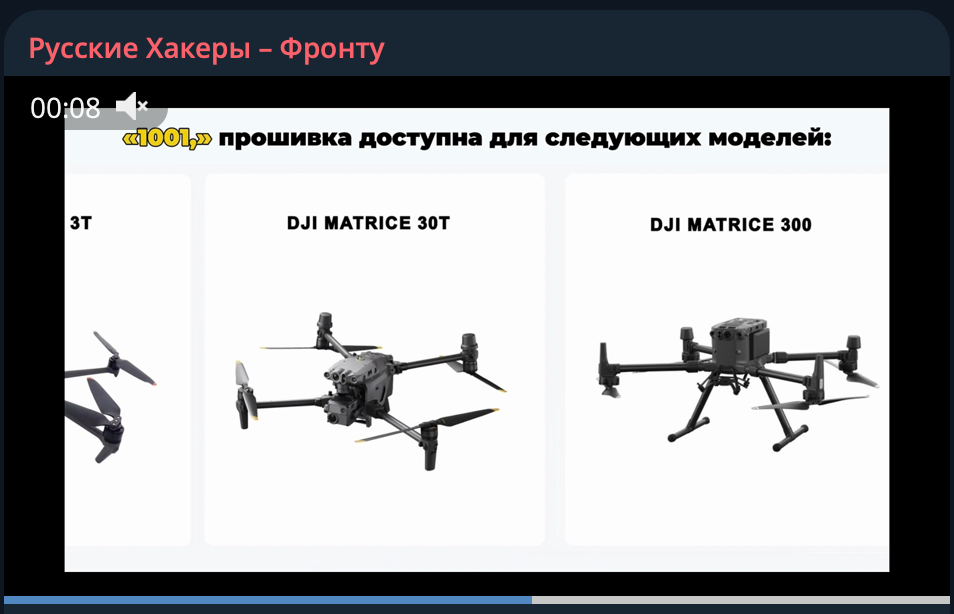

001固件支持大疆Mavic3 和Matrice系列机型 来源:俄黑客前线频道

该固件可对大疆无人机进行深度改造,解除飞行区域限制、提高抗GPS干扰能力,并支持更大容量电池,为前线长航时作战提供了技术支撑。关键是,它不是公开下载,而是通过一套遍布俄军前线的“无人机服务终端”分发。这些终端是经过特殊配置的笔记本电脑,通过加密认证从远程服务器定期获取更新。换句话说,它们是这条军用无人机供应链的“心跳节点”。

据开发团队称,截至2025年3月,已有超20万架无人机刷入该固件(较2024年8月的10万架翻了一倍),实际部署规模不容小觑。

无人机的命门:后脑

这次黑客攻击发生后,终端无法连接服务器,固件更新也就无法继续。表面上看,这似乎只是“更新延迟”,但对一线战场而言却可能是致命的:若战区无人机因未及时更新而暴露信号或被干扰击落,后果不堪设想。

独立俄罗斯网络安全专家OlegShakirov在Telegram上分析称,这次攻击目标明确,手法专业,应该是通过远程命令注入或API接口突破服务器防线。他强调,“攻击者很可能是情报级别的对手,不排除来自乌克兰方面的可能”。

事实上,这并非第一次在现代战争中实施精准打击的“数字钻地弹”。早在2022 年,GoUpSec就曾报道过俄罗斯黑客成功入侵北约提供给乌克兰的“Delta”战场指挥系统;而这次事件,则像是一次对称反击——不是用代码拿下系统,而是让“攻击整个后端大脑系统导致前线无人机集体瘫痪”。

技术栈“短路”,无人机战争的脆弱神经暴露

这场看似“冷门”的黑客攻击,实则暴露出一个更大的问题:当消费级硬件通过少数关键系统完成军事转化后,攻击后端系统远比打掉几架无人机更具战略价值。

俄罗斯的这套固件分发体系依赖极强中心化架构,即服务器-终端-无人机的线性链路。一旦中心节点(服务器)被破坏,整个系统就像断了数据输血管的战地医院——前线无人机失去更新,反制能力逐渐退化,甚至成为“裸奔靶子”。

而这也为乌克兰及其盟友提供了一个清晰的方向:不一定非要摧毁无人机本体,打“后台”效果更好。

后续展望:固件战、供应链战,网络战才是无人机战的未来

这场“固件战”或许只是无人机战争演进过程中的一次预演。随着战争智能化升级,软件更新、系统认证、网络分发将成为新的关键战场。未来的战场控制,不再仅靠导弹与兵力,还要靠服务器是否在线,端口和网络是否畅通和安全。

大疆公司曾明确表态反对军事用途,早已停止对俄罗斯和乌克兰的销售,但这似乎并不妨碍“武器化魔改”如野火般蔓延。这也意味着:现代战争不再区分“军事”与“民用”,一款畅销的消费级产品加上一段武器化代码,就可立刻改变战局。而乌克兰则向我们展示了如何通过一场精准的网络攻击,瘫痪对手的整个无人机系统。