REvil勒索软件解密密钥公开

近日,在Kaseya供应链攻击中被REvil勒索软件加密的文件的主密钥已公开。

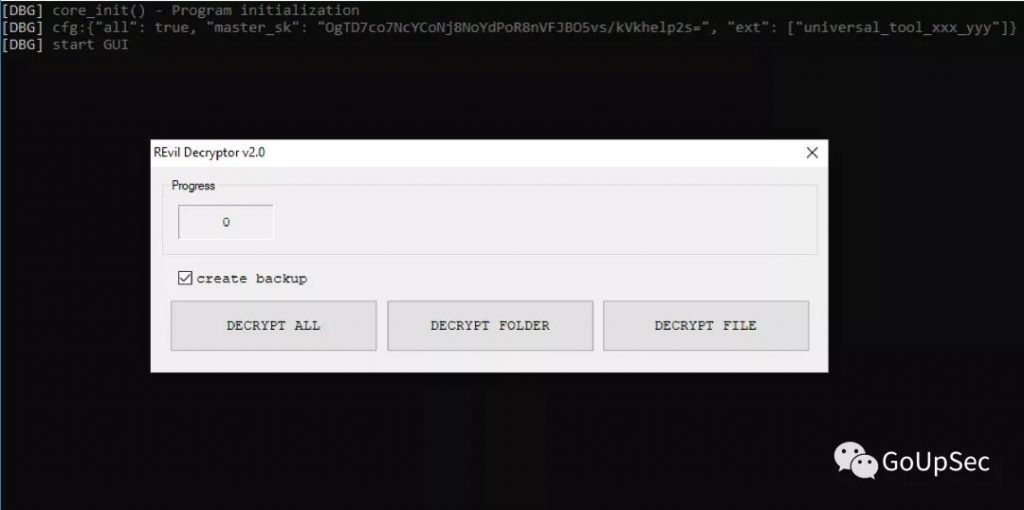

据威胁情报公司Flashpoint透露,一名在线绰号“Ekranoplan”的人最近在黑客论坛上声称,他们获得了REvil勒索软件的解密密钥。他个人发布了一个GitHub链接,指向包含密钥的屏幕截图(下图)。

Ekranoplan用俄语写道,密钥是由他们的“母公司”提供的,它应该适用于所有REvil受害者。

Flashpoint已经对泄露的密钥进行了测试,并确认Kaseya攻击的受害者可以使用它来恢复由勒索软件加密的文件。该公司正试图确定其他REvil受害者是否也可以使用该密钥解密文件。

一些人在Twitter上证实,该密钥可用于解密由Kaseya攻击中使用的REvil变体加密的文件。然而,虽然该密钥可能对其他一些REvil受害者也有用,但一些研究人员表示,它似乎不是适用于所有版本的REvil勒索软件的通用解密器。

虽然解密密钥可能对某些受害者仍然有用,但受到Kaseya攻击的组织上个月应该已经收到了来自Kaseya的通用解密器。

这家IT管理软件制造商在7月初发现网络犯罪分子利用其一款产品中的漏洞向MSP及其客户提供勒索软件。据Kaseya称,该事件影响了800到1500个组织。

攻击者最初索要7000万美元换取可供所有Kaseya受害者使用的通用解密器,后来据报道该赎金降至5000万美元。然而,网络犯罪分子似乎并没有赚到太多钱,因为勒索软件在许多情况下未能在加密文件之前删除备份。此外,他们也没有像之前的攻击那样从受害者那里窃取信息。

攻击曝光大约三周后,Kaseya表示已获得通用解密器并开始将其分发给受影响的客户。该公司表示,它从受信任的第三方那里获得了解密器,并否认向网络犯罪分子支付了任何款项。

在Kaseya攻击后不久,REvil勒索软件背后的团伙就下线了,但一个名为BlackMatter的潜在继任者已经出现。

参考资料

https://www.flashpoint-intel.com/blog/possible-universal-revil-master-key-posted-to-xss/