“键鼠危机”全面爆发?雷蛇之后又一大厂曝出驱动提权漏洞

上周末,计算机外设厂商雷蛇(Razer)的驱动程序Razer Synapse曝出提权零日漏洞,攻击者只需在计算机上插入雷蛇的鼠标或者键盘就可在数分钟内获得Windows管理员权限。

由于Synapse驱动程序在全球的用户数超过了1亿,而且曝光的零日漏洞利用技术门槛极低,安全专家们不仅担心该漏洞会被不法分子利用,而且预测会有更多类似外设驱动程序中存在类似漏洞。

正如CERT/CC的漏洞分析师Will Dormann对雷蛇零日漏洞所判断的:在Windows即插即用过程安装的其他软件中可能会发现类似的漏洞。本周三在另外一个知名外设厂商Steelseries的驱动程序中也曝出了类似的零日漏洞。

01

模拟设备就能实施攻击

攻击性安全研究员Lawrence Amer(0xsp 的研究团队负责人)发现,使用SteelSeries设备安装软件也可以达到相同的目的。

周一,研究人员在使用最近获得的SteelSeries键盘时发现了一个提权漏洞,该漏洞允许他以管理员权限在Windows 10中运行命令提示符。

不过,SteelSeries驱动程序的漏洞威胁比Razer的还要大,因为该驱动不仅适用于键盘(Apex 7/Pro),它还可以安装并允许配置制造商提供的鼠标(Rival 650/600/710)和耳机(Arctis 9、Pro),它甚至可以让用户控制QCK Prism游戏鼠标垫上的RGB灯效。

Amer首先插入他的键盘并监控安装过程,安装过程从将SteelSeries软件(SteelSeriesGG6.2.0Setup.exe)下载到 Windows 临时文件夹开始。

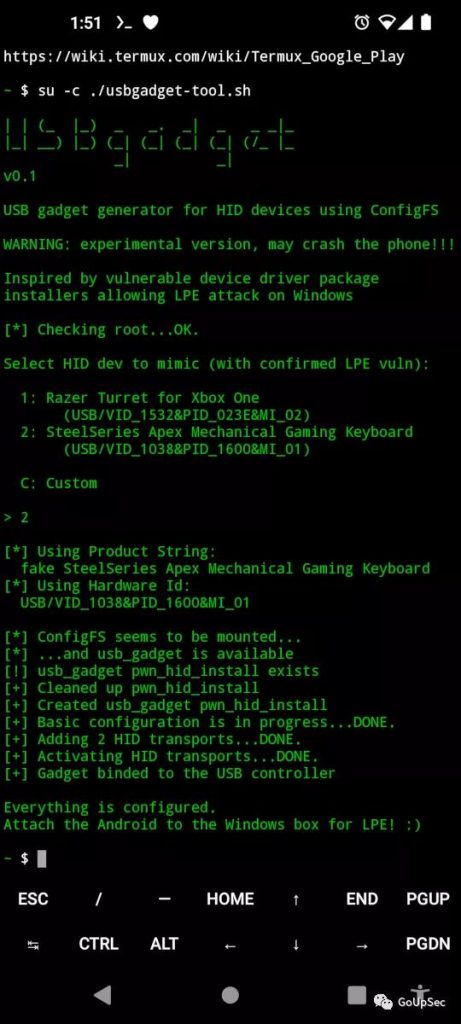

安全人员还发现,这种攻击压根不需要真正的SteelSeries设备。渗透测试研究员István Tóth发布了一个开源脚本,可以模拟Android手机上的人机界面设备(HID),专门用于测试本地权限提升(LPE)场景。

虽然是实验版本,但该脚本可以成功模拟Razer和SteelSeries设备。

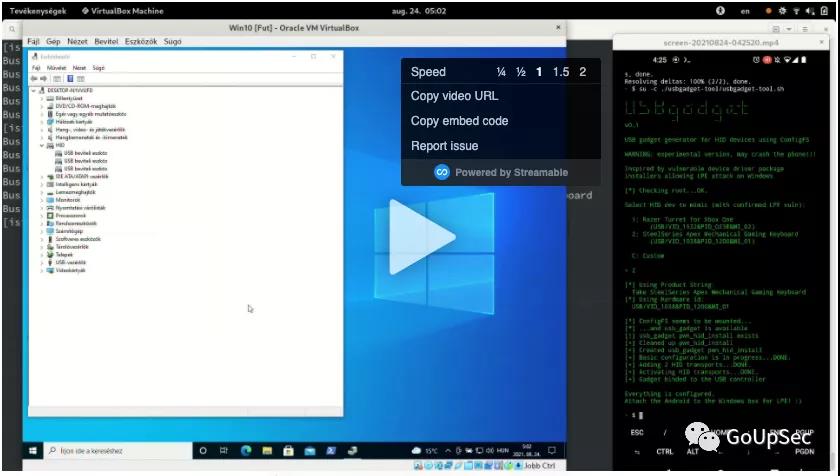

在Amer发表他的研究之后,Tóth发布了一段视频,展示了Amer发现的LPE可以使用他的USB Gadget Generator Tool来实现。

Amer尝试了与Razer零日漏洞相同的利用方法,但没有奏效,因为SteelSeries驱动的安装过程中没有用户交互。

不过,研究人员“幸运地”发现,Steel Series驱动许可协议有一个指向SteelSeries隐私政策的链接单击链接时,会出现用于选择启动应用程序的对话框(编者:之后的利用与Razer类似)。

Amer在未定义文件关联的虚拟机中测试了该场景。唯一可用于打开链接的进程是Internet Explorer,它作为SYSTEM生成。使用IE保存网页并从“另存为”对话框的右键单击菜单中即可启动提升权限的命令提示符文本框。

02

缓解方法?

在接到漏洞报告后,SteelSeries表示已经采取补救措施:

我们意识到已发现的问题,并已主动禁止在插入新的SteelSeries设备时触发SteelSeries安装程序的启动。这立即消除了漏洞利用的机会,我们正在开发并将很快发布补丁程序以永久解决该问题。

——SteelSeries发言人

不过研究人员表示,即使SteelSeries修补了该漏洞,该漏洞仍然可能被利用。攻击者可以在插入SteelSeries设备时保存放置在临时文件夹中的易受攻击的签名可执行文件,并在DNS毒化攻击中提供服务。

参考资料