电磁信号分析可用于检测物联网恶意软件

法国研究实验室IRISA的安全研究人员的最新研究表明,可以通过记录分析电磁(EM)辐射来检测和识别物联网设备上运行的恶意软件。

这种新颖的恶意软件检测方法有一个非常棒的优点:无需在受监控的设备上安装扫描软件,这意味着恶意软件几乎无法感知和逃避检测活动。

“此外,由于恶意软件无法控制外部硬件或物理事件(例如电磁辐射、散热),因此即使恶意软件拥有设备的最高权限,也无法关闭依赖硬件功能的外部电磁分析检测系统。电磁辐射还能检测到隐蔽的恶意软件(例如内核级rootkit),这些恶意软件能够阻止传统的基于软件的分析方法。”研究人员指出。

电磁分析检测另一个优点是监控EM辐射不需要对目标设备进行任何修改,这意味着该方法不依赖于特定的设备架构、操作系统或计算能力。

一种检测物联网恶意软件的新方法

为了测试他们的方法,研究人员选择了一台Raspberry Pi单片机作为目标设备(题图),并使用示波器和H-field探头在恶意软件和良性应用程序(使用不同的混淆方法)执行期间采集其EM辐射信号。

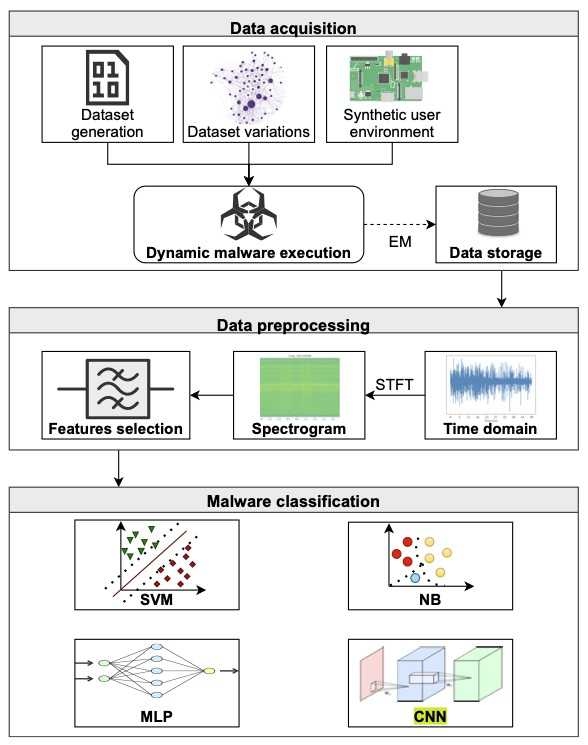

电磁辐射信号采集中生成了数以万计的频谱图,被用于训练多个机器学习模型来分类恶意软件。

恶意软件分类框架

“恶意软件二进制文件是五个系列的变体:gongcry、keysniffer、maK_It、mirai和bashlite,包括七种不同的混淆技术。”研究人员分享道。

测试的目标是检验模型能否将执行的二进制文件正确分类到以下四个类别:勒索软件、rootkit、DDoS和良性。事实证明,所有模型都被证明在这方面非常有效(>98%准确率),尤其是卷积神经网络(CNN)(99.82%的准确率),不但能准确分类,还能准确识别真实的恶意软件家族。

恶意软件分析师的福音

物联网(IoT)设备的激增的趋势仍将持续,其中一些设备拥有强大的处理能力和具有多核处理器的操作系统,这意味着它们很可能面临与通用计算机类似的安全威胁。但业界目前针对物联网的恶意软件检测解决方案仍不够成熟。

基于电磁辐射分析的解决方案可能对恶意软件分析师特别有用,因为它能够检测新的恶意软件,无论恶意软件开发者使用何种混淆技术都难以逃避检测。

“新的物联网恶意软件虽然可以避开以前的解决方案,例如基于签名的加壳检测,但测试结果表明,仅凭借基于电磁辐射分析的跟踪技术来区分混淆技术,这为分析物联网恶意软件的演变提供了机会,因为新的混淆技术将能够绕过或阻止(传统)检测。”研究者指出。

“根据我们的实验结果,恶意软件分析师将从电磁辐射分析方法中获益,以更好地了解恶意软件组和活动的变体、类型/系列、取证和/或演变,特别是在软件系统失败的情况下(由于恶意软件规避)或传统检测不适用的场景(由于嵌入式设备上的资源或更新过程受限)。”

论文地址: