能绕过MFA的网络钓鱼工具包开始流行

随着多因素身份验证(MFA)的普及,迫使网络钓鱼工具包的开发人员想出各种绕过MFA的方法。

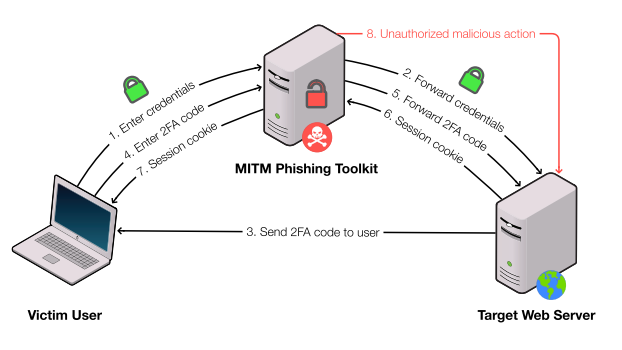

当前最流行的绕过方案是使用透明的反向代理将真实的目标网站呈现给受害者,然后捕获受害者输入的用户名和密码以及会话cookie,如下图所示:

Proofpoint的安全研究人员最近发现了三个能够绕过MFA的网络钓鱼工具包:Modlishka、Muraena/Necrobrowser和Evilginx2。

这三个工具包的使用非常简单:它们安装在攻击者控制的服务器上,是一种“透明”反向代理——一个“位于”服务器前面并将浏览器请求转发给它的应用程序,反之亦然——获取并传递合法的受害者的登录页面。同时,攻击者嗅探通过代理的流量,以从捕获的会话中提取登录凭据和会话cookie。

研究人员解释说:“攻击者可以使用会话cookie来访问目标帐户,而无需用户名、密码或MFA令牌。”

这些网络钓鱼工具包中的每一个都有其独到之处。

例如,Muraena/Necrobrowser是代理(Muraena)和无头浏览器(Necrobrowser)的组合,可以立即使用捕获的会话cookie登录目标站点造成严重破坏:更改帐户密码、转储电子邮件、禁用Google工作区通知、更改GitHub中的SSH会话密钥以及下载所有代码存储库。(一般来说,网络钓鱼者的目标不仅仅是电子邮件账户,还包括网上银行账户、GitHub账户、社交媒体账户等)。

研究人员预测,随着时间的推移,此类能够绕过MFA的网络钓鱼工具包将变得越来越流行,这是由于人们越来越多地采用MFA,同时使用透明反向代理实施中间人攻击(MitM)的网络钓鱼页面相比“常规”网络钓鱼页面更不容易被发现和阻止。

Proofpoint引用石溪大学和Palo Alto Networks的研究人员最近的研究结果指出,标准网络钓鱼站点的生命周期不到24小时,而使用透明代理的网络钓鱼站点的存活期更长,后者15%的站点的存活期超过20天。

报告地址:

https://catching-transparent-phish.github.io/catching_transparent_phish.pdf