如何防范MFA疲劳攻击?

黑客攻击大型网络时越来越频繁地使用社会工程攻击来获取企业账户凭证,而多因素身份验证(MFA)被认为是一种能有效降低账户失窃风险的身份验证方法。但不幸的是,黑客开始采用一种名为MFA疲劳攻击(MFA Fatigue)的方法来绕过MFA。

在入侵企业网络时,黑客通常使用被盗的员工登录账户凭证来访问VPN和内部网络。对于黑客来说,获取公司凭证并不是非常困难,他们有很多方法(包括网络钓鱼攻击、恶意软件、数据泄露导致的凭证泄露,或者在暗网市场上购买)可以搞到账户凭证,真正的“棘手”的是如何绕过多因素认证。

如今,越来越多的企业开始启用多因素身份验证,例如一次性密码、授权APP、关联设备登录授权提示或硬件安全密钥等。

但是多因素身份认证并没有人们想象得那么安全,黑客可以使用多种方法绕过多因素身份验证,过去主要是通过恶意软件或中间人网络钓鱼攻击框架(例如evilginx2)窃取cookie。

然而,最近一种称为“MFA疲劳攻击”(又名“MFA推送骚扰”)的社会工程技术在黑客中越来越受欢迎,因为它不需要恶意软件或网络钓鱼基础设施,并且已在多次攻击中被证明有效(例如前不久思科遭遇的数据泄露事件)。

什么是MFA疲劳攻击?

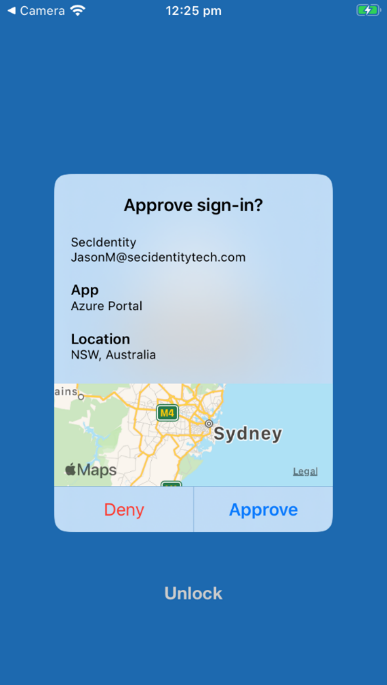

如果企业的多因素身份验证配置为使用“设备推送”通知,使用账户凭据登录时,将在员工的移动设备上显示提示,要求用户验证登录,并将显示尝试登录的位置,如下图所示:

MFA推送通知提示 来源:微软

所谓MFA疲劳攻击,通常指攻击者运行一个脚本,自动反复使用被盗凭据登录,从而导致向帐户所有者的移动设备无休止地发送MFA授权通知。攻击者的目的是通过无休止的消息推送实施“疲劳轰炸”,摧垮目标的安全意识,直至其出现失误。

在很多情况下,攻击者会反复推送MFA通知,然后通过电子邮件、 消息平台或电话联系目标, 甚至伪装成IT技术支持人员以说服用户确认MFA授权通知。

最终,目标变得不知所措,不胜其扰,结果忙中出错,或者仅仅是不小心误按了“批准”按钮。

此类社会工程技术已被黑客组织Lapsus$和Yanluowang在针对大型知名组织(如 Microsoft、 Cisco和最近的Uber )的攻击时使用,并且非常成功。

因此,如果您是一名容易成为MFA疲劳/骚扰攻击目标的员工,并且您收到了一波又一波的MFA推送通知,请不要惊慌,不要批准MFA请求,也不要与自称是您所在企业的员工的人通话。

相反,请立即联系你所在公司的IT部门或您的主管,告诉他们你怀疑自己的帐户已被盗用并正在受到攻击。如果可能,你还应该尽快更改帐户密码,以防止黑客继续登录发送MFA推送通知。

更改密码后,黑客将无法再发送MFA通知,从而在调查事件时为您和您的管理员争取喘息的机会。

专业人士的建议

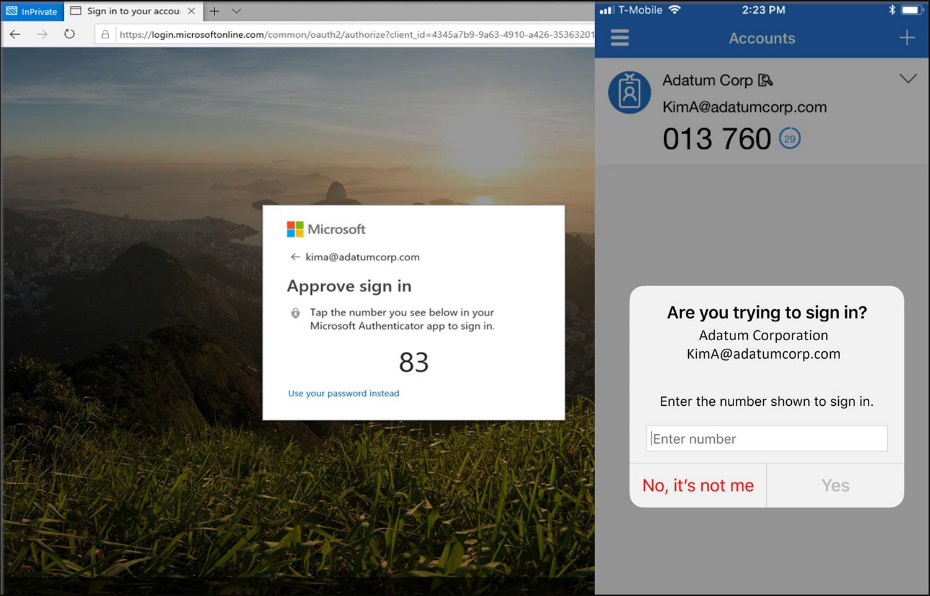

安全专家建议禁用MFA推送通知,如果您无法做到这一点,微软的建议和方案是启用号码匹配以提高安全性。

Microsoft的MFA号码匹配(也称为 Duo中的验证推送 )是一项向尝试使用其凭据登录的用户显示一系列号码的功能。登录者必须将这些号码输入到帐户所有者的移动设备上的身份验证器应用程序中,以验证是否他们(本人)正在登录帐户。

微软MFA号码验证功能 来源:微软

Okta的安全产品总监Sumit Bahl也分享了一些缓解MFA疲劳攻击的一般建议:

- 积极进行用户教育,此类工作可以跨供应商和技术部门开展。

- 为您的SOC设置阈值并触发警报(无论技术如何,大多数或所有组织都有一个SOC来监控他们使用的系统的事件和日志)。

- 使用更可靠的验证因素,例如WebAuthn。