国家级卫生网络遭勒索攻击瘫痪,美国监管部门总结问题及教训

美国卫生与公众服务部(HHS)日前发布一份威胁简报,介绍了2021年爱尔兰卫生健康服务署(HSE)遭受Conti勒索软件攻击期间的严峻状况和主要错误,并敦促各医疗保健机构进行审查是否存在同类问题。

那次攻击导致整个爱尔兰的医疗保健服务体系严重瘫痪,成千上万爱尔兰民众的COVID-19疫苗接种信息(包括大量应受保护的个人健康信息)也被攻击者从HSE网络中盗出,总数据量约为700 GB。爱尔兰卫生健康服务署在2021年6月委托普华永道开展独立事后审查,美国卫生与公众服务部的简报正是根据此次审查的报告整理。审查发现,那次攻击之所以能对HSE的IT环境产生巨大的负面影响,主要是它自身缺乏应对此类突发事件的准备。

内部安全管理工作严重缺失

美国卫生与公众服务部在简报中提到,“在事发期间,HSE没有负责网络安全的负责人,无论是在高管或中层管理人员层面。HSE也没有专门的委员会,来指导和监督网络安全工作,以及着手组织关于缓解HSE网络风险的具体举措。”“HSE还缺少网络安全讨论会议,导致他们较难开展细粒度的网络风险讨论与记录,以及识别和提供缓解控制的能力。HSE根本不具备管理与控制网络安全风险所必需的集中网络安全职能。”更重要的是,HSE还没有部署任何安全监控解决方案,来帮助调查与响应在其IT环境中检测到的安全威胁。以上种种原因,致使HSE对于Conti勒索软件团伙的恶意行为缺乏响应。

超八成IT环境遭加密,恢复成本超6亿美元

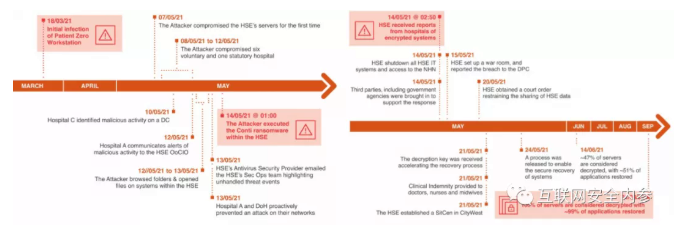

事实上这波攻势可以说是明目张胆,早在2021年5月7日,部署在多台HSE服务器上的Cobalt Strike beacon就已经被端点反病毒解决方案检测到,只是警报提醒一直没有得到重视。美国卫生与公众服务部还提到,“HSE管理层报告称,在此次攻击当中,有80%的IT基础设施遭到勒索软件加密。”“勒索软件攻击对通信造成了严重影响。因为HSE之前几乎只使用本地邮件系统(包括Exchange),在遭到加密之后,通信完全无法使用。”

HSE Conti勒索软件事件时间表(普华永道/HSE)

幸运的是,Conti勒索软件团伙为HSE提供了能够恢复系统的免费解密器,但警告称如果HSE不支付2000万美元赎金,则会出售或公开发布这批被盗数据。

Conti勒索软件团伙在交涉的聊天页面中表示,“我们会免费提供网络解密工具,但需要澄清一点,如果贵方未能与我们联系并尝试解决问题,我们将出售或公开发布大量私人数据。”爱尔兰卫生部当时曾表示,“HSE确实获得了加密密钥,但需要首先对密钥进行安全评估调查,之后才能在HSE系统上实际使用。”HSE恢复工作持续了四个多月,耗资超过6亿美元。其中有1.2亿美元的专项恢复资金主要用于更换和升级所有被勒索软件感染的系统。此次勒索软件攻击成为国家整体卫生服务遭受网络事件影响的首批案例,也是恶意攻击者直接造成的中断周期最长的事件之一。相比之下,2017年席卷全球的WannaCry攻击也仅仅影响到部分英国国家卫生服务部门。

敏感数据外泄,曾被公开放出

尽管此次攻击事件导致爱尔兰的医疗保健服务系统陷入大面积瘫痪,但爱尔兰总理Taoiseach Micheál Martin表示,HSE绝不会支付任何赎金。就在攻击之后,包含患者数据的被盗HSE文件样本归档很快被上传至VirusTotal恶意软件扫描站点。爱尔兰法院随后向VirusTotal下令,要求其提供曾经下载或上传这批爱尔兰国家医疗保健机密数据(涵盖邮箱地址、电话号码、IP地址或真实居住地址)的订阅用户信息。据外媒The Journal报道,截至2021年5月25日数据被删除之前,这份HSE被盗数据归档在VirusTotal上的下载量为23次。

参考来源:互联网安全内参–BleepingComputer.com