NSA开发的Linux后门潜伏了十年之久

上周三,北京奇安盘古实验室发布的一份报告深入揭露了被追踪为Bvp47(电幕行动)的Linux后门的技术细节,该后门可能出自美国国家安全局的APT攻击团队“方程式小组”(Equation Group)之手。

尽管早在近十年前的2013年底就被交给了Virus Total防病毒数据库,但Bvp47一直存活到今天几乎未被发现。

盘古实验室的高级网络安全研究团队表示,他们在2013年“对国内关键部门的主机进行取证调查”时发现了这个极为复杂的恶意软件。

从取证调查中获得的Bvp47样本被证明是Linux的高级后门,具有通过RSA非对称加密算法保护的远程控制功能,需要私钥才能启用。

他们在Shadow Brokers黑客组织2016年至2017年间发布的泄密文件中找到了私钥,其中包含NSA网络攻击团队Equation Group使用的黑客工具和零日漏洞。

Shadow Brokers泄漏中的一些组件被集成到Bvp47框架中——“dewdrop”和“solutionchar_agents”——表明该植入物涵盖了基于Unix的操作系统,如主流Linux发行版、Juniper的JunOS、FreeBSD和Solaris。

除了盘古实验室将Bvp47恶意软件归因于Equation Group之外,对该后门的自动分析也显示出与来自同一参与者的另一个样本的相似之处。

卡巴斯基的威胁归因引擎(KTAE)显示,483个字符串中的34个字符串与来自Solaris SPARC系统的另一个Equation相关样本的字符串匹配,该样本与2018年提交给Virus Total并由威胁英特尔研究员发布的另一个Equation Group的恶意软件具有30%的相似性。

卡巴斯基全球研究与分析团队主管Costin Raiu告诉BleepingComputer,Bvp47的代码级相似性与该公司当前恶意软件集合中的单个样本相匹配。

这表明该恶意软件没有被广泛使用,因为它通常与来自高级威胁参与者的黑客工具一起使用,他们仅在高度针对性的攻击中使用它们。

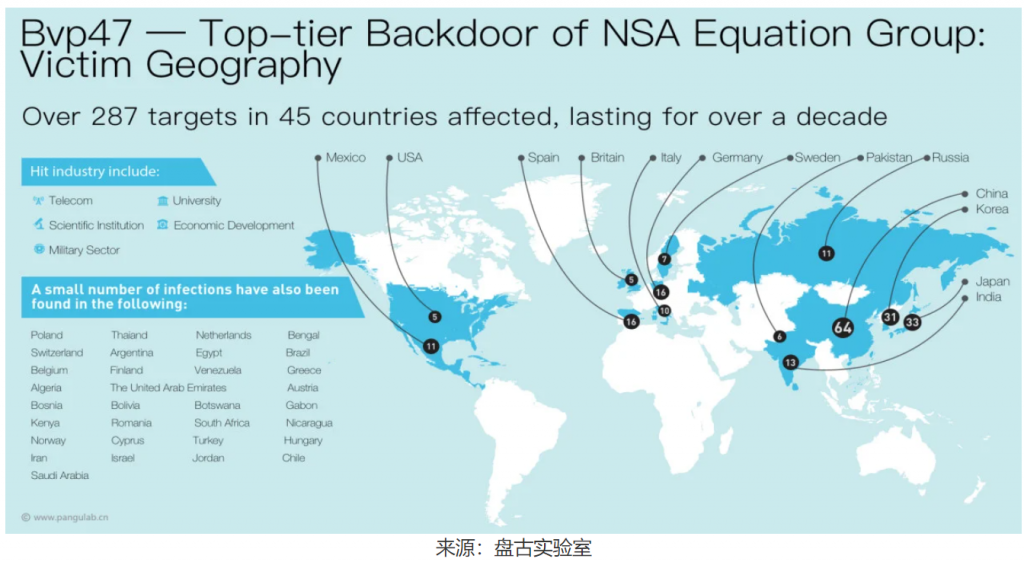

对于Bvp47 Linux后门,盘古实验室的研究人员表示,它被用于电信、军事、高等教育、经济和科学领域的目标。

盘古实验室指出,该恶意软件攻击了45个国家的287多个组织(上图),并且在10多年的时间里基本上未被发现。