DarkHotel复活,瞄准中国豪华酒店

近日,网络安全研究人员发现沉寂已久的高级持续威胁(APT)组织DarkHotel又开始活跃,并可能针对中国豪华酒店开展了新一波攻击活动。

上周,Trellix安全研究人员表示,自2021年11月以来,一直有APT组织在针对中国澳门的豪华酒店开展恶意活动,根据攻击者所使用的攻击媒介和恶意软件工具等线索,该团队表示DarkHotel很有可能是罪魁祸首。

DarkHotel是一个善于使用鱼叉式网络钓鱼攻击的韩国APT组织。至少自2007年以来,该APT组织就一直活跃于酒店、政府、汽车和制药行业,主要针对企业和行业高管进行监控和数据盗窃。

豪华酒店无疑是监控和入侵企业高管的最佳场所之一,据Trellix称,中国澳门的主要连锁酒店——包括路环大酒店和永利皇宫,现在都是APT攻击的受害者。DarkHotel的主要攻击手法是入侵酒店系统,通过酒店WiFi网络拦截客人上网数据。

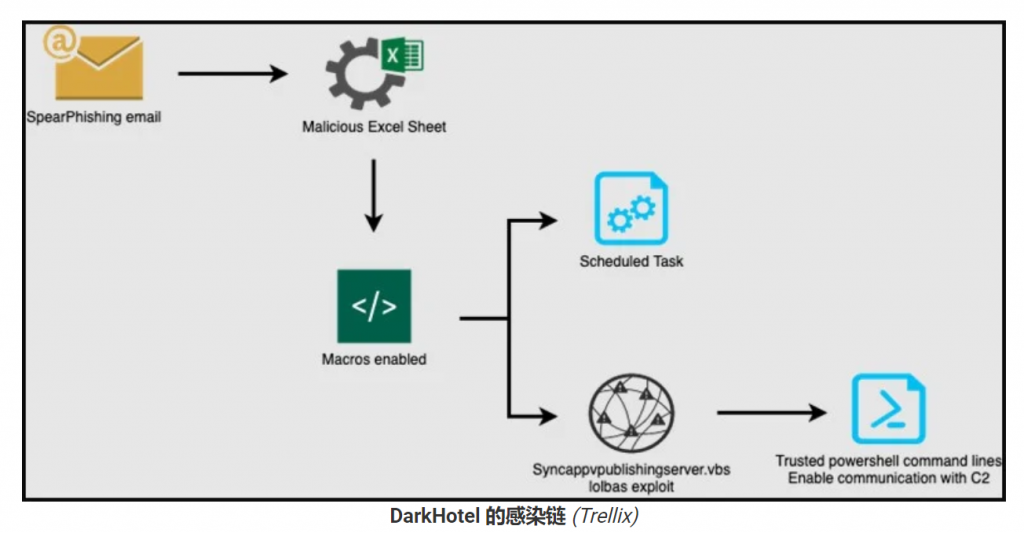

DarkHotel的活动始于一封看似来自“澳门政府旅游局”的鱼叉式网络钓鱼电子邮件,发送给豪华酒店的管理人员,包括前台和人力资源员工,因为他们可能可以访问客人预订系统。

这些电子邮件的附件是一个含有恶意宏代码的Excel表格,要求收件人填写表格以供客人查询,如果受害者启用宏以阅读文档,则宏会触发恶意软件有效负载的下载和执行。

研究人员剥离了软件的混淆层后,发现了一个恶意软件功能,该功能能够创建一个计划任务以实现持久性驻留,并启动VBS和PowerShell脚本,获取主机系统详细信息并将其发送到C2服务器(本案例中为https://fsm-gov.com)。

通常,APT攻击成功驻留后,会执行进一步的有效负载以进行凭据收集和数据盗窃。然而,2022年1月18日,在上述酒店宣布因新冠疫情推迟会议后不久,攻击者停止了电子邮件分发,攻击活动终止。

“我们怀疑该组织试图为涉及这些特定酒店的未来攻击活动建立根据地。”Trellix表示:“在研究了目标酒店的活动议程后,我们确实发现了攻击者可能感兴趣的多个会议。但即使是APT组织这样的高级攻击者也有不走运的时候,由于新冠疫情,在澳门乃至整个中国,大部分线下活动都被取消或推迟了。”

DarkHotel的攻击链有许多相似之处,包括所使用的IP地址和C2基础设施,正如Zscaler在2021年记录的该组织的活动一样。

但Trellix表示,虽然此次APT攻击的IP抵制和恶意软件C2服务器指向DarkHotel,但这可能不足以完全归因,因为某些黑客组织会植入虚假标志以误导网络安全研究人员。本案例中,令人怀疑的地方是特定IP地址在公开曝光后仍持续使用,这与高级攻击者的OPSEC级别不符。

此外,Trellix还发现了其他来自同一IP地址的恶意活动,这些活动似乎与DarkHotel无关。

对此的一种可能解释是,DarkHotel故意将这个公共IP地址与其他攻击者一起使用,通过隐藏在其他黑客活动后面来掩盖其踪迹。

研究人员指出:“无论谁是真正的攻击者,这次活动都表明酒店业确实是间谍活动的有效目标。”“高管们应该充分意识到,企业网络安全没有边界。”