让删库和数据勒索:退!退!退!

一、你是真刑

2022年6月6日,北京法院审判信息网的信息显示,北京百度网讯科技有限公司(以下简称“百度公司”)员工金某因不满公司安排其他员工接手其参与的项目,通过SQL语句违规对公司可视化项目程序数据库内的数据进行锁定清空等操作,严重影响了公司形象,造成数万元经济损失。经法院终审判决认定,金某构成破坏计算机信息系统罪,被判处有期徒刑 9 个月,缓刑 1 年。无独有偶,2021年1月,链家网一名员工对工作调整有意见,遂登录公司财务系统服务器删除了财务数据及相关应用程序,致使公司财务系统无法登录。2021年2月,中国国际图书贸易集团一名工程师因不满被解除劳动合同,在离职后将原公司服务器的系统数据删除,造成网站崩溃。

二、他们也刑

“删库跑”和勒索的那些事儿

链家

使用手段:利用高权限账号,对数据库内容进行删除。

事件描述:2018年,数据库管理员韩某因对组织调整有意见,利用其掌握公司财务系统超级权限的便利,将系统内财务数据及相关应用程序删除,删除数据高达9T,致使公司财务系统彻底无法访问。

损失及处罚:恢复数据及重构系统共计花费人民币18 万元;法院判决韩冰犯破坏计算机信息系统罪,判处有期徒刑7年。

顺丰

使用手段:delete误操作导致对数据库直接进行了删除。

事件描述:2018年,运维开发高级工程师误将数据库整库删除,导致业务中断。

损失及处罚:业务系统中断590分钟;予以开除,并通报批评。

微盟

使用手段:停止数据库相关进程后,删除数据库文件。

事件描述:2020年,运维工程师贺某删除了微盟业务数据,为斩草除根,备份数据文件也没有放过,删除数据体量达数百TB。直接导致微盟公司SaaS业务崩溃,基于微盟的商家小程序整8天处于宕机状态,300万家商户生意基本停摆。

损失及处罚:市值暴跌21.5亿,加上对平台商户1.5亿的赔款,共计损失达23亿;贺某因破坏计算机信息系统罪,被判处有期徒刑6年。

美国输油管道

使用手段:利用操作系统漏洞植入勒索病毒勒索数据。

事件描述:2021年,美国最大燃油、燃气管道运营商科洛尼尔公司遭到黑客网络攻击勒索,导致供应中断数日,造成燃料短缺。该公司不得不向黑客支付440万美元的赎金,以恢复被攻击系统。

损失及处罚:支付440万美元的赎金,以恢复被攻击的系统;采取早期措施并通知FBI。

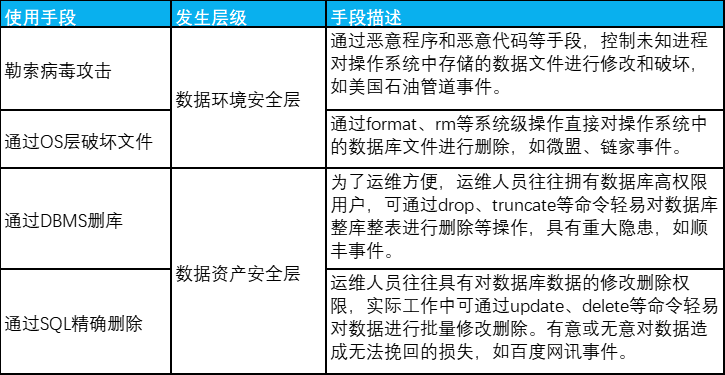

三、刑之分析

每一个勒索和“删库”事件背后,企业通常为最大受害方,财产损失少则几十万,多则数十亿,巨额损失令人触目惊心。对于企业来说,一方面要给予员工足够尊重,更重要的是要建立完备的安全防控机制以应对各类数据安全风险。传统的数据安全控制手段单一且片面,很难100%防止删库事件的发生。

上述案件的勒索和删库手段主要发生在数据环境层和数据资产层。实际场景中往往多种手段混合出现。例如,某事件中责任人通过SQL语句对数据库数据批量删除后,又通过操作系统层删掉数据库备份文件,造成数据无法及时修复。

难点·数据环境视角

破坏数据环境安全的重要途径就是修改原有进程的执行体或产生新的未授权进程。因此,监视操作系统中进程的变化,保护授权进程不被恶意篡改,确保进程的可信性对于终端系统的安全至关重要。服务器上虽然部署有病毒查杀类产品,但目前此类产品均采用病毒库的方式,只能防范已知病毒、木马、攻击程序等恶意代码,对新型、未知的病毒、木马、攻击程序等恶意代码无能为力,这种被动防御所带来的安全滞后性问题将严重威胁服务器安全。

1)内部威胁之人为错误

内部员工误操作、违规操作等人为错误带来的安全威胁属于数据运行环境的威胁,安全事故时有发生。2015年5月28日11点,携程官网、APP同时崩溃,直到晚23:29才恢复正常。次日,携程发布官方解释,称员工误操作,删除了生产服务器上的执行代码导致。

2)外部威胁之数据勒索

因勒索软件造成的数据安全事件,是数据环境面临安全威胁的表现之一。2020年11月29日,位于奇瓦瓦州华雷斯市的富士康工厂遭遇勒索软件攻击,约1200 台服务器被感染,未加密文件被盗走100GB,20-30TB备份数据被删除,部分数据被黑客公布在暗网上。据悉,黑客团伙要求支付1804.0955 比特币(价值约2.2 亿元)的赎金,以换取加密密钥和不公布被盗数据的承诺。

3)外部威胁之0day漏洞

近年来,越来越多的地下交易使用0day漏洞进行攻击,以操作系统中漏洞尤为多见。2018年10月,Windows系统爆出一个可删除任意文件的0day漏洞,该漏洞一旦被攻击者利用,Windows下的任意文件均可能被删除,可导致用户文件丢失或被劫持,造成极其严重的安全威胁。0day漏洞代表着不可知,敌暗我明,护网活动防守方普遍重边界、轻内网防御,0day导致内网存在整体垮掉的风险。

难点·数据资产视角

数据库运维人员直接接触大量敏感数据,且事前无相应审批机制,急剧增加数据泄漏风险,在面对误操作、恶意操作等风险时利用传统的堡垒机、审计等产品无法进行识别和拦截。

1)传统机制缺陷

堡垒机产品只具备行为监控与记录能力,缺乏对风险行为的识别和拦截能力,整体业务和数据仍然存在较大安全风险。

2)资产账户公用

为了方便维护工作数据库运维人员常常多人共用同一运维账号,一旦出现数据安全事件,不但影响整体业务正常运行,且对具体的责任认定也非常模糊,不利于事后追责。

3)数据权限滥用

数据库账户中通常存在多个高权限账户,利用该账户不但可以对整体数据库进行任意操作,还能将所有违规操作日志进行删除,导致最终无法辨别责任主体,给整体业务稳定、数据安全带来巨大威胁。

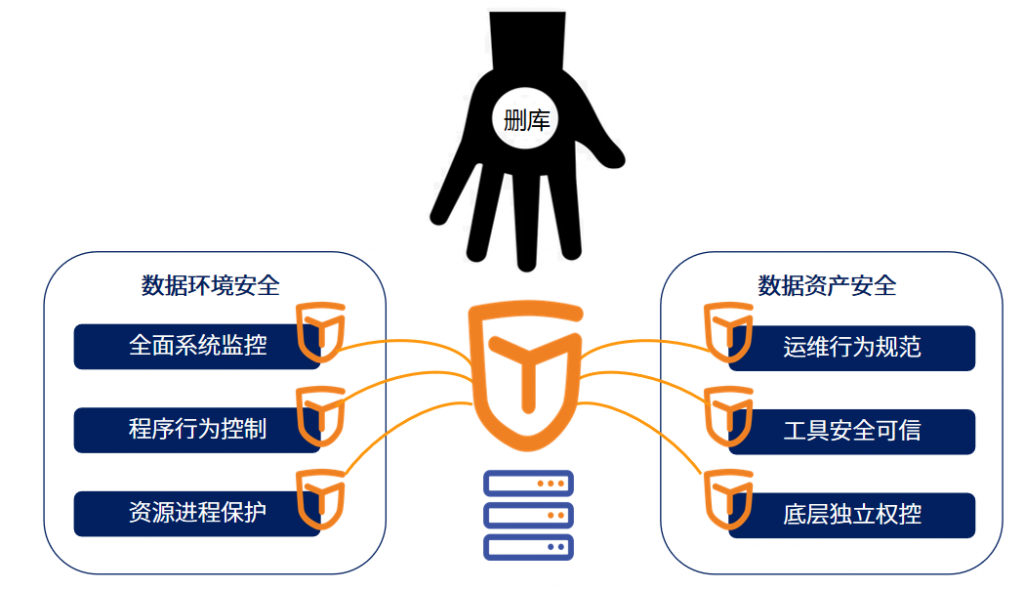

四、刑退之法

只有对数据环境安全、数据资产安全两手抓,共同补强,才能实现对各类删库手段的100%主动免疫,把数据安全主动权掌握在企业自己手里。

思路·数据环境安全

数据运行的地基不稳,上层数据安全技术就沦为镜花水月,不堪一击。好比人的免疫系统被破坏而感染病毒,即使穿再厚的防弹衣、拿再多武器也于事无补,因此需转变思路,不能坐以待毙。

1)应利用可信计算、机器学习、行为分析等技术,实现系统级全面安全监控、内核级细粒度安全管控等功能。

2)通过程序行为控制确保访问操作的合规性,能有效避免美国石油管道中通过恶意代码等方式破坏数据的行为;通过资源及进程的相关防护,确保进程的合规性及关键数据的完整性,可有效避免移动事件中直接格式化重要核心数据,以及微盟事件中自行停止数据库进程后删除数据库文件等数据破坏场景。

思路·数据资产安全

直接对数据资产内容进行修改和删除的破坏行为,亦不可忽视。

1)加强对日常运维工作流程和行为的规范和管控,做到事事有审批、事事按计划,防止如“百度网讯”事件及其他运维事故一样由于语句操作行为对数据造成破坏。

2)对数据库高权限用户进行相应权限控制,防止如“顺丰”事件中类似的权限内破坏行为。同时针对复杂场景,需要采用统一可信的数据库管理工具,保证数据的全链条安全。

相关措施说明

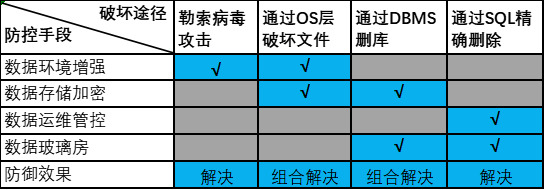

数据环境增强:以可信计算为基础,访问控制为核心,免疫OS上数据文件、库文件的勒索、误操作、有意破坏等行为。

数据存储加密:以数据存储加密接管原有商用数据库权控体系,即使超级管理员通过本地方式登录数据库,也无法直接通过命令删除表空间。

数据运维管控:数据分析、提数使用必须通过审批+SQL控制或脚本控制手段,实现SQL精准化管理。

数据玻璃房:数据运维工作必须通过可信工具+审批+控制,从源头安全到流程安全,结果安全。

结语

从数据环境安全、数据资产安全着眼数据安全建设,具有重要的统筹眼光和前瞻性,跳出了单点安全、被动安全建设思路的局限,紧贴政策合规要求和企业主动安全建设需求,以可信计算+深度协议解析控制为技术保障引擎,为企业数据安全风险管控提供精准依据和量化支撑。