新版DDoS僵尸网络Fodcha攻击流量超过1Tbps

据360Netlab博客报道,2022年4月13日首次被360Netlab披露的DDoS僵尸网络Fodcha近日“重出江湖”,并推出了新的版本。

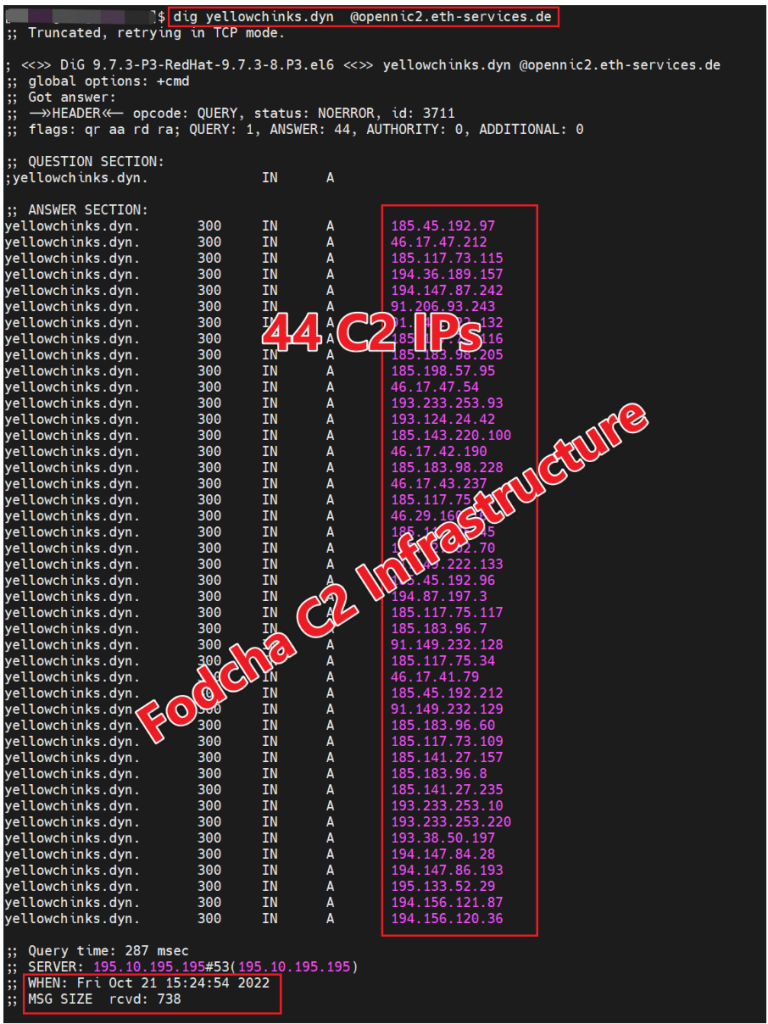

在新版本中,Fodcha的作者重新设计了通信协议,并开始使用xxtea和chacha20算法对敏感资源和网络通信进行加密,以躲避文件&流量层面的检测;同时引入了OpenNIC域名做为主选C2,ICANN域名做为后备C2的双C2方案。这种冗余机制,既能防止C2被接管,又有良好的健壮性,能够维持其主控网络的稳定。这些都让安全人员更难分析或破坏其基础设施。

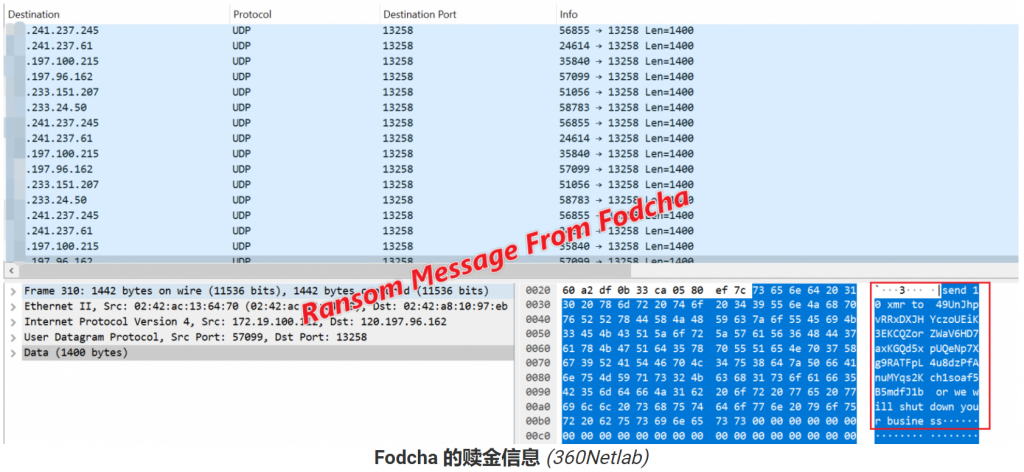

但新版Fodcha最引人注目的新功能是:直接在攻击受害者网络的DDoS数据包中传递赎金要求。

依托背后团队强大的N-day漏洞整合能力,卷土重来的Focha与之前对比可谓有过之而无不及。根据360Netlab的观测,Fodcha再次发展成日活Bot节点数超过60K,C2域名绑定40+IP,可以轻松打出超过1Tbps流量的大规模僵尸网络。

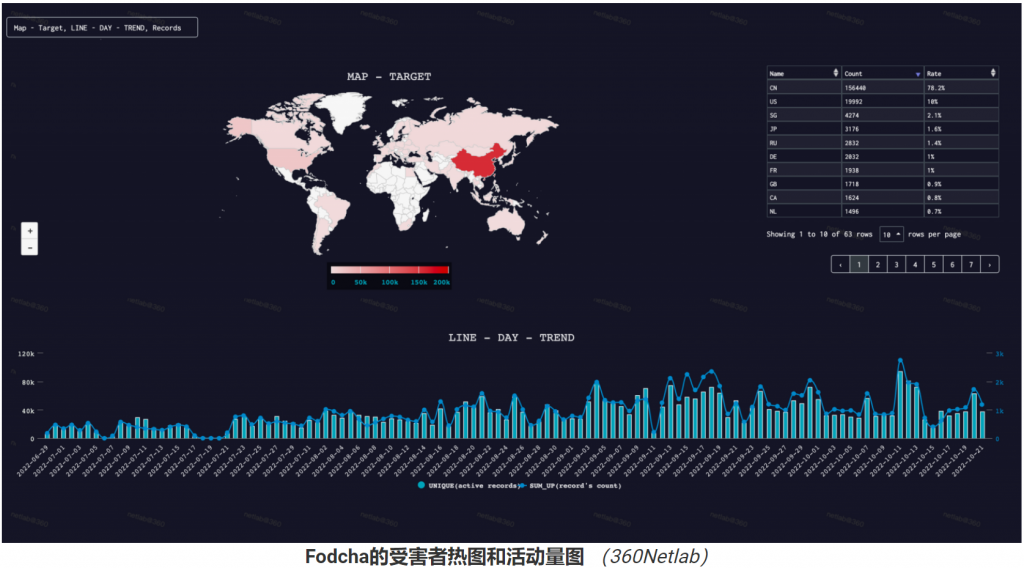

就活跃程度而言,Fodcha日均攻击目标100+,累计攻击目标2万多,在10月11日到达了攻击的巅峰,单日“丧心病狂”的攻击了1396个目标。

已确认的Fodcha攻击的一些值得注意的例子包括:

- 2022年6月7日至8日针对一家医疗机构的DDoS攻击。

- 2022年9月针对一家公司的通信基础设施的DDoS攻击。

- 2022年9月21日针对某知名云服务提供商的1Tbps DDoS攻击。

Fodcha的大部分目标位于中国和美国,但僵尸网络的影响范围已经遍及全球,在欧洲、澳大利亚、日本、俄罗斯、巴西和加拿大都有感染系统。

根据Netlab破译的DDoS数据包,Fodcha现在要求受害者支付10XMR(门罗币),价值约1500美元。

赎金要求嵌入僵尸网络DDoS数据包的“数据”部分,并警告除非付款,否则攻击将继续进行。

由于门罗币是一种隐私币,很难追踪。因此,由于防止洗钱或其他非法活动的法律要求,几乎所有美国加密货币交易所都已经将其下架。

因此,尽管勒索软件团伙通常要求XMR作为支付选项,但几乎所有公司都选择用比特币支付,Fodcha DDoS勒索攻击可能也面临类似的情况。

参考链接:

https://blog.netlab.360.com/ddosmonster_the_return_of__fodcha_cn/