2023年三季度工业勒索软件攻击分析报告

根据Dragos近日发布的《2023年三季度工业勒索软件攻击分析报告》,虽然三季度对工业实体和关键基础设施的勒索软件攻击事件略有减少,但其严重性更高,影响也更为深远。

报告指出,虽然运营技术(OT)系统不是勒索软件的主要目标,但勒索软件侵入OT系统所依赖的企业IT基础设施也会对OT运营产生不利影响。此外,勒索软件组织不仅攻击工业实体,还会攻击工控设备制造商及其供应链上下游公司。

报告的主要发现如下:

勒索软件对工业实体的威胁持续增长

报告指出,2023年第三季度针对工业组织的勒索软件攻击比一季度和二季度更为严重,影响更为深远。一个主要例证是2023年7月LockBit针对名古屋港统一码头系统的攻击。

此次攻击导致负责处理日本近10%贸易量的名古屋港经历了严重中断,所有码头的集装箱业务陷入停顿数天,造成了相当大的运营延误,并对整个日本的供应链造成了经济冲击,包括丰田汽车公司关闭了出口各种产品的包装线的运营。

此外,三季度发生了许多严重影响运营的勒索软件攻击事件,一些知名的受害者包括:

- 江森自控国际及其子公司的运营。

- 挪威回收巨头Tomra。

- 货运和车队管理解决方案提供商ORBCOMM。

- 俄罗斯Helix医学实验室。

MOVEit零日漏洞受到勒索软件组织青睐

零日漏洞和已知的未修补漏洞是勒索软件组织2023年三季度高度依赖的最新技术。Dragos观察到,与上一季度相比,Cl0p勒索软件受害者暴增了340%。这可能是由于Cl0p在操作中使用的MOVEit零日漏洞造成的。据Bleepingcomputer报道,Cl0p勒索软件组织通过大规模MOVEit数据盗窃活动勒索受害者,赚取了近亿美元。Dragos预测,在2023年四季度,尝到甜头的勒索软件组织会继续在其攻击活动中优先考虑零日漏洞。

北美地区的工业勒索软件攻击数量最多

报告显示,2023年三季度活跃勒索软件组织和攻击工业组织的勒索软件事件明显减少。在历史上攻击过工业组织和基础设施的72个勒索软件组织中,只有30个组织处于活跃状态,工业勒索软件事件数量为231起,低于2023年第二季度的253起。

尽管2023年第三季度的勒索软件事件数量略少于2023年第二季度,但这些勒索软件攻击对工业组织的总体影响仍然很大。

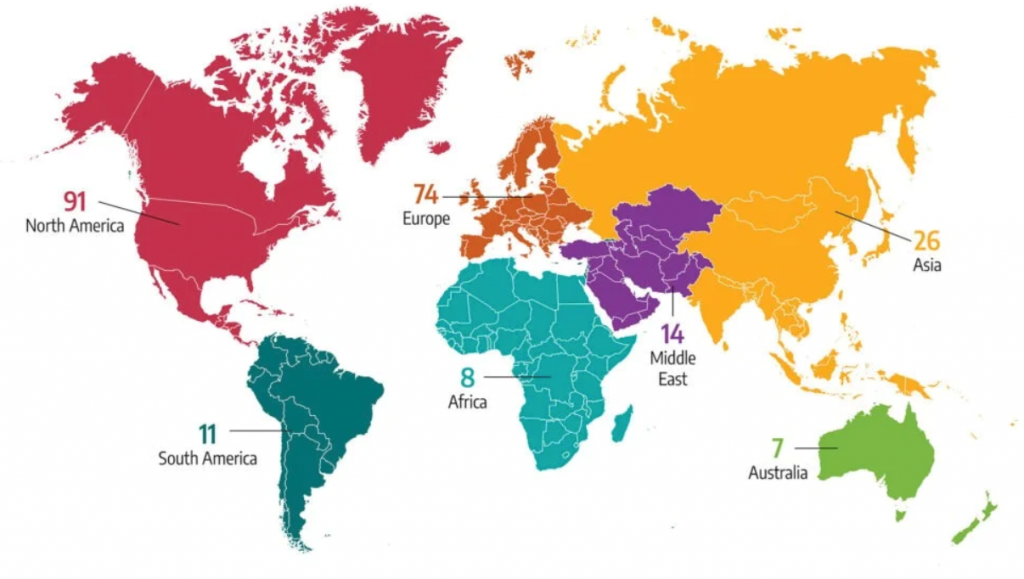

2023年第三季度工业勒索软件攻击事件的区域分布

北美仍然是工业勒索软件攻击的重灾区,三季度北美工业组织和基础设施发生91起勒索软件事件,占观察到的231起全球勒索软件攻击的39.4%,与2023年第二季度相比下降了25%。在北美地区,美国的勒索软件事件占所有勒索软件事件的37%以上(二季度为43%)

全球约32%的工业勒索软件事件(总共74起)发生在欧洲,与2023年二季度的数据基本持平(30.5%和77起事件)。

亚洲三季度发生26起工业勒索软件攻击事件,占总数的11.3%。

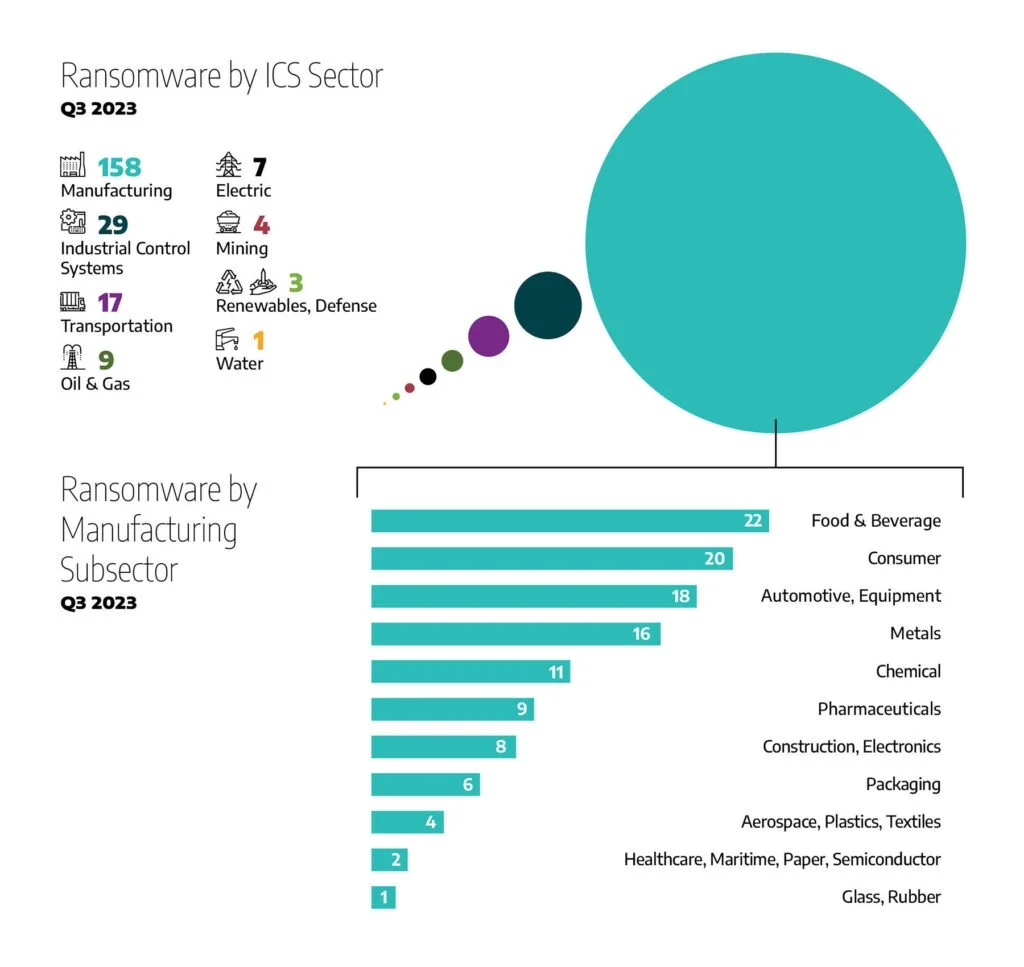

制造业是重灾区

第三季度受影响最严重的行业是制造业,(食品、消费品、汽车、冶金、医药等),共观察到158起事件,占68.4%,各行业细分如下:

2023年第三季度按行业和子行业划分的勒索软件事件

- 受影响第二严重的行业是工业控制系统(ICS)设备厂商(观察到29起事件,占12.6%)。

- 交通运输部门发生17起事件,占所有观察到事件的7.4%。

- 石油和天然气行业发生9起事件占3.9%。

- 电力行业发生7起事件,占3%。

- 采矿业发生4起,占1.7%。

- 可再生能源、国防和水务部门各占全球事件的1%。

除了上述主要行业和部门外,报告还统计了2023年第三季度受勒索软件影响最严重的制造业的19个子行业的数据:

- 食品和饮料:22起事件(14%)

- 消费者:20起事件(13%)

- 汽车和设备:18起事故(11.4%)

- 金属:16起事故(10%)

- 化学品:11起事件(7%)

- 药品:9起事件(5.7%)

- 电子:8起事件(5%)

- 包装:6起事件(3.8%)

- 航空航天、塑料和纺织:4起事故(2.5%)

- 医疗、海事、造纸和半导体:2起事件(1%)

- 玻璃和橡胶:1起事故(少于1%)

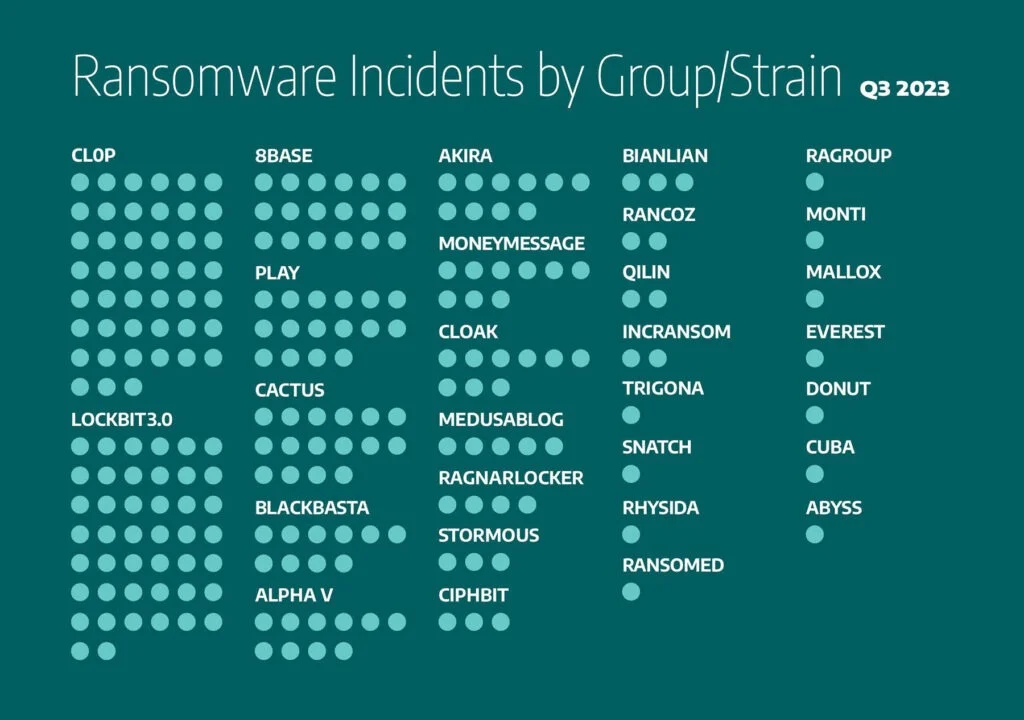

Cl0p是攻击工业组织次数最多的勒索软件组织

三季度勒索软件数据分析表明,Cl0p是攻击工业组织次数最多的勒索软件组织,在观察到的工业勒索软件事件中占19.5%(45起)。Lockbit3.0排名第二,占19%(44起事件)。下表是2023年三季度各勒索软件组织的工业攻击活跃度统计:

- 8base应对7.8%的事件负责(18起事件)

- Play and Cactus:各占6.9%的事件(各16起事件)

- Blackbasta、AlphaV和Akira:各4.3%(各10起事件)

- Noescape、Moneymessage和Cloak:各3.9%(各9起事件)

- Medusablog:2.2%(5起事件)

- Ragnarlocker:1.7%(4起事件)

- Stormous、Ciphbit和Bianlian:1.3%(各发生3起事件)

- Rancoz、Qilin和Incransom:(各0.9%(各2起事件)

Dragos在2023年二季度观察到的新兴勒索软件组织包括Royal、Blackbyte、Unsafe、Dunghill Leak、Black Suit、Vice Society、Ransome House和Nokoyawa。第三季度首次观察到的新兴勒索软件组织包括:Cactus、Inransom和Ransomed。目前尚不清楚这些新团体是新成立的还是由其他团体改头换面。

勒索软件受害者趋势

2023年第三季度的监测数据显示一些勒索软件组织似乎专注于特定行业和地区(但Dragos认为这可能只是暂时的假象,绝大多数勒索软件操作都是机会主义的),三季度观察到的受害者趋势如下:

- Moneymessage仅攻击国防部门组织。

- Rancoz和Akira勒索软件组织似乎只攻击美国境内的实体。

- Qilin、Inransom、Ciphbit和Blackbasta仅针对制造业。

- 网络犯罪分子主要利用Play勒索软件来攻击美国和欧洲的实体。

- Metaencryptor仅被用于攻击欧洲制造业。

- Cactus、AlphaV和Bianlian仅攻击ICS设备与工程厂商。

结论

尽管三季度工业勒索软件事件总数少于二季度,但对受影响组织的影响仍然很大。Dragos预计到2023年第四季度,勒索软件将优先考虑利用零日漏洞攻击工业组织。勒索软件攻击对OT网络和流程的直接影响在很大程度上取决于受害组织的架构以及其OT系统是否正确分段,或者网络架构是否易于枚举和遍历。