影子代码:全球企业网站的安全梦魇

企业网站中的第三方脚本和代码,已经成为全球企业网站中普遍存在的“定时炸弹”,更糟糕的是,这一威胁往往没有得到足够的关注和重视。

根据Source Defense最新发布的研究报告,全球主要商业网站数字供应链中存在普遍的安全、隐私和合规风险。这种风险源于高度动态且不可预测的脚本和第三方代码,渗透到企业网络的各个领域,成为被全球企业广泛忽视并严重低估的风险——影子代码的主要感染源。

报告显示:

平均每家企业网站检测到15个外部生成的脚本,其中平均有12个脚本专门用于敏感页面。金融服务是暴露最多的垂直领域,平均超过60%的第三方脚本驻留在敏感页面上,每个页面的脚本总数翻了一番,第四方脚本的数量增加了三倍。

影子代码最著名的案例莫过于2018年英国航空公司数据泄露案,第三方脚本引入的一段22行代码的JS脚本导致英国航空官网泄露了42万旅客的个人信息和包括银行卡号在内的财务信息,英国信息专员办公室(ICO)随即对英航处以1.83亿英镑的巨额罚款。

随着疫情推动的远程办公常态化,以及数字化转型的创新数字业务不断上线,包括医疗和金融服务在内的诸多行业面临的影子代码风险正在快速增加。

半数企业网站存在外部代码

报告对2022年第一季度4300个最大的垂直行业企业的网站进行了调查分析,以确定潜伏在网站数字供应链中的安全和合规问题。

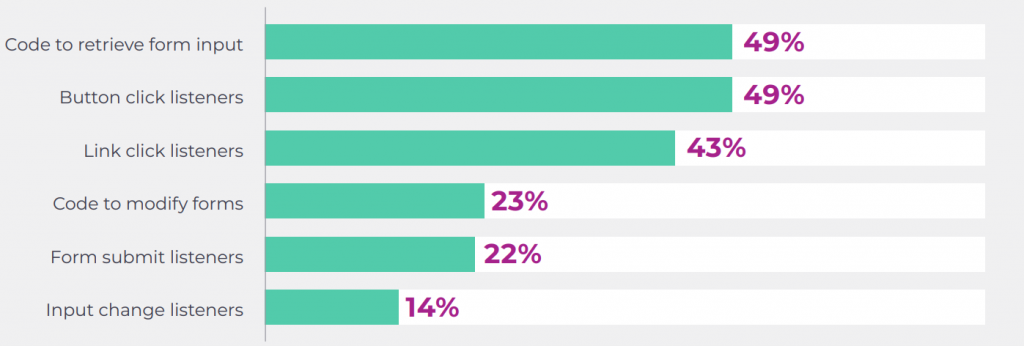

调查发现49%的网站拥有外部代码,能够检索表单输入和“监听”用户按钮点击,超过五分之一的网站拥有能够修改表单的外部代码。

企业网站外部脚本占比统计 数据来源:SourceDefense

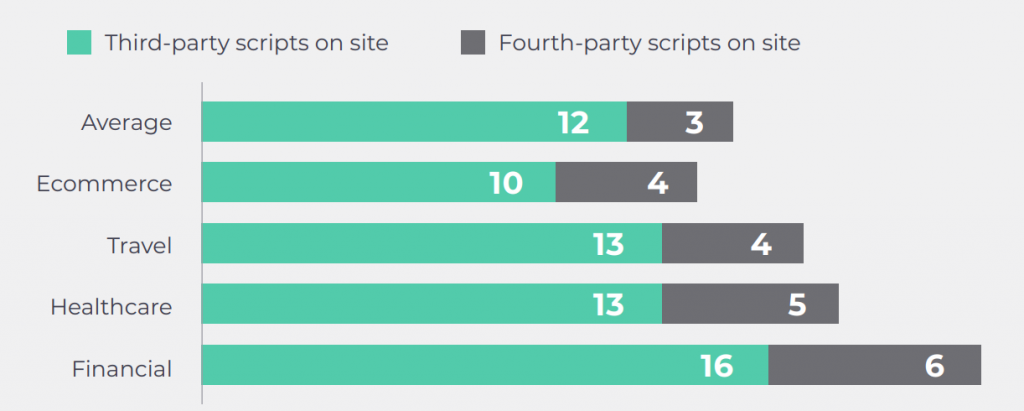

平均而言,四分之一的脚本属于第四方代码,每个网页平均有五个脚本,其中至少一个是第四方脚本。敏感网页的脚本数量要大得多,平均有12个外部脚本与从凭据到帐户和财务详细信息的所有内容联系在一起。

暴露最多的两个垂直领域是金融服务和医疗行业,平均每个网站有16个(金融)和13个(医疗)第三方脚本,以及6个和5个第四方脚本。在敏感页面上,分析发现金融服务业平均有19个外部脚本,医疗行业则有14个外部脚本。

危险的免费午餐

大量的第三方脚本库可从一系列社区、组织低成本甚至免费获取,甚至个人免费或以低成本获得,并且非常受欢迎,因为它们使开发团队能够快速向应用程序添加高级功能,而无需开发和维护它们。这些第三方脚本或程序包通常还包含来自其他方的代码(第四方代码),这些代码更是远远超出了企业的控制范围。

更糟糕的是,他们从属于第三方的服务器远程操作,以提供从社交媒体连接到营销跟踪/分析的一切。

如果脚本被攻破,影子代码会随之而来并直接进入浏览器,而组织防御无法检测到它。这些被攻破的脚本可以将数据泄露到远程服务器,将用户重定向到恶意网站,或为表单劫持、数字略读和凭据收集攻击奠定基础。

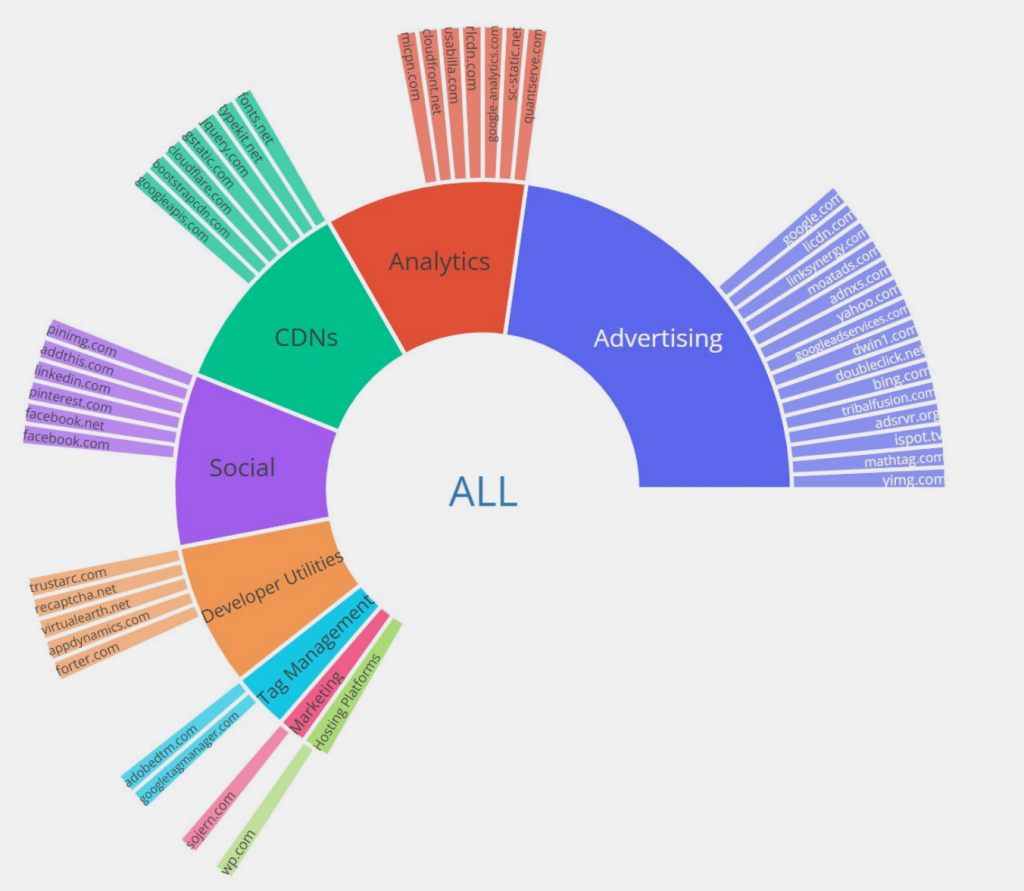

报告统计了受访企业网站各页面(包括与PII、财务数据等相关的敏感页面)第三方和第四方脚本的分布情况,以及主要行业的使用情况和差异。例如“影子代码”问题的重灾区酒店类网站的常见第三方脚本(广告、分析、CDN、社交媒体、开发工具、标签管理、营销、托管平台)分布如下:

虽然电商和信用卡数据泄露事件占据了最多的头条新闻,但外部脚本对所有行业的安全和隐私都是一种普遍且不受控的风险。

对于(用户)敏感数据,外部脚本这也是一个快速增长且极不稳定的问题。企业及其数字供应链合作伙伴不断更新站点和代码,而企业用来收集用户数据,进行追踪分析、标签管理、数字广告统计的网页往往是黑客的重点目标。

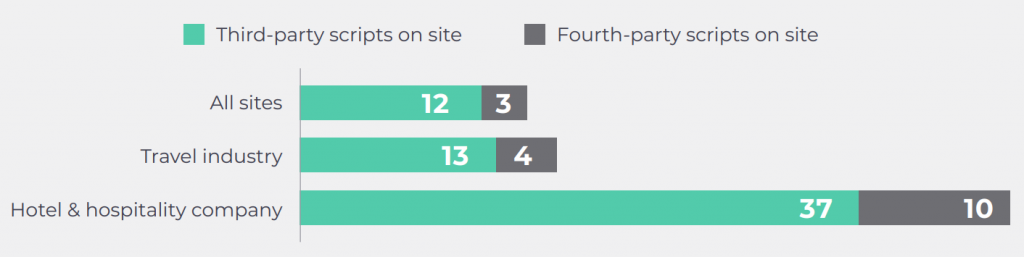

金融、医疗和旅游行业是影子代码的重灾区 数据来源:SourceDefense

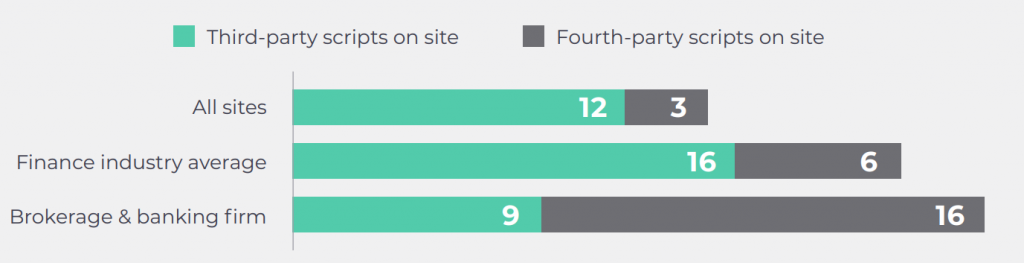

以下是外部脚本问题最严重的金融行业和旅游业细分领域(股票交易和酒店)的统计数据:

金融行业的第三方代码泛滥,而交易代理和银行企业的第四方代码远远超出平均水平。

酒店业的第三方代码超出平均水平三倍多,这与酒店业网站存在大量的预订和广告追踪交互有关。

报告链接: